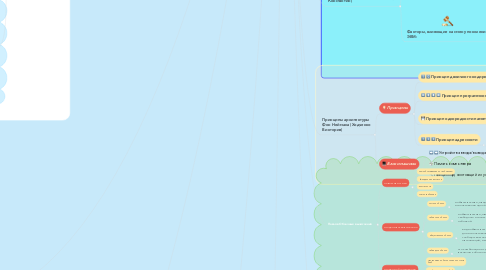

1. Оборудование компьютерных сетей

1.1. Активное

1.1.1. Концентраторы

1.1.1.1. Концентраторы начального уровня

1.1.1.2. Концентраторы среднего уровня

1.1.1.3. Управляемые концентраторы

1.1.2. Коммутаторы

1.1.2.1. Управвляемые

1.1.2.2. Неуправляеые

1.1.3. Сетевые адаптеры

1.1.3.1. Ethernet

1.1.3.2. Token Ring

1.1.3.3. FDDI

1.1.3.4. Gigabit Ethernet

1.1.4. Маршрутизаторы

1.1.4.1. Маршрутизаторы локальных сетей

1.1.4.2. Маршрутизаторы локальных сетей

1.1.4.3. Маршрутизаторы региональных отделений

1.2. Пассивное

1.2.1. Розетки

1.2.2. Кабели и каналы

1.2.3. Коннекторы

2. Требования к компьютерным сетям (Бережная Анастасия)

2.1. Производительность

2.1.1. Время реакций

2.1.2. Пропускная способность

2.1.3. Задержка

2.2. Надежность и безопастность

2.2.1. Сохранность данных

2.2.2. Интенсивность отказов

2.2.3. Согласованность

2.2.4. Отказоустойчивость

2.3. Расширяемость и масштабируемость

2.3.1. Легкое добавление отдельных элементов сети

2.3.2. Легкость расширения системы

2.3.3. Наращивание количества узлов и длины связей в очень широких пределах

2.4. Прозрачность и управляемость

2.4.1. Наличие легкого непосредственного доступа к ресурсам и политикам их использования

2.4.2. Наличие как можно большего числа непосредственно настраиваемых компонентов

2.5. Гетерогенность

2.5.1. Возможность совмещения разнообразного программного и аппаратного обеспечение

3. Компьютерные сети

3.1. Понятие

3.1.1. Система, обеспечивающая обмен данными между вычислительными устройствами.

3.2. Компоненты

3.2.1. Персональный компьютер

3.2.2. Сервер

3.2.3. Адаптер

3.2.4. Сетевые кабели

3.2.5. Периферийные устройства

3.3. Классификация

3.3.1. По территориальной распространенности

3.3.1.1. Локальная сеть

3.3.1.2. Глобальная сеть

3.3.1.3. Региональная сеть

3.3.2. По типу среды передачи

3.3.2.1. Проводные

3.3.2.2. Беспроводные

3.3.3. Топология связей

3.3.4. По скорости передачи информации

3.3.4.1. Низкоскоростные сети (до 10 Мбит/с)

3.3.4.2. Среднескоростные сети (до 100 Мбит/с)

3.3.4.3. Высокоскоростные сети (свыше до 100 Мбит/с)

3.4. Для чего мы используем сети

3.4.1. Приложения

3.4.2. Сетевые ресурсы

3.4.3. Хранилище

3.4.4. Резервное копирование

4. Правила проектирования сетей

4.1. Хранение данных в сети

4.1.1. SAS

4.1.1.1. LAN/WAN

4.1.1.1.1. WorkStation

4.1.1.1.2. Server

4.1.2. NAS

4.1.2.1. LAN/WAN

4.1.2.1.1. Workstation

4.1.3. SAN

4.1.3.1. LAN/WAN

4.1.3.1.1. WorkStation

4.1.3.1.2. Server

4.2. Масштабы компьютерных сетей

4.2.1. WAN

4.2.2. MAN

4.2.3. LAN

4.2.3.1. Этапы построения

4.2.3.1.1. 1. Разработка

4.2.3.1.2. 2. Монтаж

4.2.3.1.3. 3. Тестирование

4.2.3.1.4. 4. Обслуживание

4.2.4. VPN

4.3. Оборудование

4.3.1. Пассивное

4.3.2. Активное

4.4. Сетевая модель OSI

4.5. Оптическое оборудование сетей

4.5.1. FTTP

4.5.2. GPON

5. Поисковые системы (Корнеева А. А)

5.1. Определение: Поиско́вая систе́ма (англ. search engine) — это специальный веб узел, предназначенный для поиска информации.

5.2. Типы поисковых систем

5.2.1. Индексные

5.2.1.1. Локальные

5.2.1.2. Региональные

5.2.1.3. Глобальные

5.2.1.4. Специализированные

5.2.2. Поисковые каталоги

5.2.2.1. Общего назначения

5.2.2.2. Специализированные

5.3. Виды поисковых систем

5.3.1. Управляемые человеком

5.3.2. Использующие поисковые роботы

5.3.3. Гибридные системы

5.3.4. Мета-системы

5.4. Рынок поисковых систем

6. Вирусология (Шурыгин Александр)

6.1. История вредоносных программ

6.2. Документальный фильм о вирусных прораммах

6.3. Средства антивирусной защиты

6.3.1. Типы антивирусных программ

6.3.1.1. Защита от известных программ

6.3.1.1.1. Сканеры

6.3.1.1.2. Полиграфы

6.3.1.2. Защита от неизвестных вирусов

6.3.1.2.1. Ревизоры

6.3.1.2.2. Вакцины

6.3.1.2.3. Эвристические анализаторы

6.3.1.3. Защита от проявления вирусов

6.3.1.3.1. Фильтры

6.3.1.3.2. Аппаратные средства

6.4. Меры защиты от вирусных программ

6.4.1. Профилактика

6.4.2. Диагностика

6.4.3. Лечение

6.5. Понятие "Компьютерые вирусы"

6.5.1. Виды вирусов

6.5.1.1. По среде обитания

6.5.1.1.1. Сетевые

6.5.1.1.2. Файловые

6.5.1.1.3. Загрузочные

6.5.1.1.4. Файлово-загрузочные

6.5.1.2. По способу заражения среды обитания

6.5.1.2.1. Резидентные

6.5.1.2.2. Нерезидентные

6.5.1.3. По особенностям алгоритма

6.5.1.3.1. Паразитические

6.5.1.3.2. Вирусы-репликаторы

6.5.1.3.3. Вирусы-нивидимки

6.5.1.3.4. Мутанты

6.5.1.3.5. Троянские программы

6.5.1.3.6. Спутники

6.5.1.3.7. Студенческие вирусы

6.5.1.4. По деструктивным возможностям

6.5.1.4.1. Безвредные

6.5.1.4.2. Неопасные

6.5.1.4.3. Опасные

6.5.1.4.4. Очень опасные

7. Intel Inc. (Церковникова Ксения)

7.1. Технологии

7.1.1. Advanced Encryption Standard New Instructions

7.1.2. Intel Wireless Display

7.1.3. Intel Quick Sync Video

7.1.4. Intel HD Graphics

7.1.5. Intel Secure Key

7.1.6. Intel Trusted Execution

7.1.7. Anti-Theft

7.1.8. Intel Identify Protection

7.1.9. Intel Matrix Storage

7.1.10. Intel Smart Connect

7.1.11. Intel Demand Based Switching

7.1.12. Intel Virtualization

7.1.13. Intel vPro

7.1.14. Intel Turbo Boost

7.1.15. Intel Hyper-Treading Technology

7.2. Ноутбуки

7.3. Настольные ПК

7.4. Смартфоны

7.5. Планшеты

7.6. Процессоры

7.6.1. Вычисления

7.6.1.1. Конструирование

7.6.1.2. Проектирование

7.6.1.3. Создание макетов

7.6.1.4. Симуляция

7.6.2. Развлечения

7.6.2.1. Телевидение

7.6.2.2. Музыка

7.6.2.3. Игры

7.6.3. Сотрудничество

7.6.3.1. Общение

7.6.3.2. Почта

7.6.3.3. Видеозвонки

7.6.4. Образование

7.6.4.1. Презентации

7.6.4.2. Графики

7.6.4.3. Диаграммы

7.6.4.4. Документы

8. Блокчейн. Мамедова Вероника

8.1. Базовые определения

8.1.1. Блокчейн – вечный цифровой распределенный журнал экономических транзакций, который мб запрограммирован для записи не только фин операций, но и практически всего, что имеет ценность

8.1.2. Блокчейн – цепочка блоков или связный список, в котором каждая следующая запись ссылается на одну предыдущую и так по цепочке до самой первой

8.2. Основные понятия

8.2.1. Хеширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку установленной длины, выполняемое определённым алгоритмом. Функция, воплощающая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения». Например, мы можем подать на вход. При изменении исходного текста даже на один знак результат хеш-функции полностью меняется.

8.2.2. Майнинг, также добыча (от англ. mining — добыча полезных ископаемых) — деятельность по созданию новых структур (обычно речь идёт о новых блоках в блокчейне) для обеспечения функционирования криптовалютных платформ. За создание очередной структурной единицы обычно предусмотрено вознаграждение за счёт новых (эмитированных) единиц криптовалюты и/или комиссионных сборов. Обычно майнинг сводится к серии вычислений с перебором параметров для нахождения хеша с заданными свойствами.

8.2.3. Блок - объект, находящийся в цепи транзакций.Транзакции соединяются в одиночные блоки и проверяются каждые 10 минут с помощью операции майнинг. Каждый последующий блок усиливает проверку предыдущих блоков и делает невозможной дупликацию транзакции биткойна.

8.2.4. Публичный(шифрует) и приватный(дешифрует) ключи. Публичный ключ и является номером крипто-кошелька. То есть можно завести кошелек любой криптовалюты вообще не выходя в сеть.

8.3. Основные принципы

8.3.1. Децентрализация – в цепочке нет сервера. Каждый участник – это и есть сервер. Он поддерживает работу всего блокчейна

8.3.2. Прозрачность – информация о транзакциях, контрактах и так далее хранится в открытом доступе. При этом эти данные невозможно изменить;

8.3.3. Теоретическая неограниченность – теоретически блокчейн можно дополнять записями до бесконечности. Поэтому его часто сравнивают с суперкомпьютером;

8.3.4. Надежность – для записи новых данных необходим консенсус узлов блокчейна. Это позволяет фильтровать операции и записывать только легитимные транзакции. Осуществить подмену хэша нереально. Эта особенность блокчейн описана на картинке ниже.

8.3.5. Отсутствие понятия баланса, то есть при транзакции проходит перевод всей криптовалюты, а остаток от необходимой суммы затем возвращается

8.4. Принцип работы

9. Операционные системы Захарова Дарья

9.1. Требования к ОС

9.1.1. Расширяемость

9.1.2. Переносимость

9.1.3. Совместимость

9.2. Безопасность ОС

9.2.1. Защита

9.2.2. Безопасность

9.2.3. Криптография

9.2.4. Программные угрозы

9.2.5. Системные угрозы

9.2.6. Сетевые атаки

9.3. Виды информационных систем

9.3.1. Windows

9.3.1.1. 1983

9.3.1.2. MS-Dos 2.0

9.3.1.3. 1993

9.3.1.4. Windows NT

9.3.1.5. Полноценная система, не требующая MS-Dos

9.3.1.6. 2000

9.3.1.7. Windows millenium

9.3.1.8. Поддержка распределенных вычислений

9.3.2. Linux

9.3.2.1. 1991

9.3.2.2. Линус Торвальдс

9.3.2.3. Пригласил всех к разработке

9.3.2.4. 1994

9.3.2.5. Журнал Linux Journal

9.3.2.6. 2017

9.3.2.7. Более 100 разных дистрибутивов

9.3.3. OS UNIX

9.3.3.1. 1969

9.3.3.2. PDP-7

9.3.3.3. Кен Томсон

9.3.3.4. 2 пользователя

9.3.3.5. UNICS-Uniplexed Information and Computin System

9.3.3.6. 1973

9.3.3.7. PDP-11

9.3.3.8. Переписан на С

9.3.3.9. 1978

9.3.3.10. Перенос на 32 разрядный ПК

9.3.3.11. Расширение языка С

9.3.3.12. Правила свободы

9.3.3.12.1. Право запускать программу для любых целей

9.3.3.12.2. Право изучать устройство программы и приспосабливать ее к своим потребностям

9.3.3.12.3. Право распространять программу и публиковать улучшения

10. Этапы построения систем ИБ

10.1. Выявление каналов утечки и возможных угроз

10.2. Выработка мер по защите

10.3. Нормативная документация

10.4. Контроль

11. Информационная безопасность(Ткаленко Адэлина)

11.1. Меры безопасности

11.1.1. Правовые

11.1.2. Организационные

11.1.3. Физические

11.1.4. Морально-этические

11.1.5. Технические

11.2. Понятие

11.2.1. Информация - ценный актив, который должен быть защищен.

11.2.1.1. Защита информации

11.2.1.1.1. Конфиденциальность

11.2.1.1.2. Целостность

11.2.1.1.3. Доступность

11.2.2. ИБ - свойство информации сохранять конфиденциальность, целостность и доступность.

11.3. Угрозы

11.3.1. Преднамеренные

11.3.1.1. Хищение

11.3.1.2. Компьютерные вирусы

11.3.1.3. Физическое воздействие на аппаратуру

11.3.2. Случайные

11.3.2.1. Ошибки пользователя

11.3.2.2. Ошибки в ПО

11.3.2.3. Сбой аппаратуры

11.3.2.4. Форс-мажор

11.4. Подходы

11.4.1. Точечный

11.4.2. Комплексный

12. Виртуальные машины

12.1. Преимущества виртуальных машин

12.1.1. Совместимость

12.1.2. Изоляция

12.1.3. Инкапсуляция

12.1.4. Независимость от оборудования

12.2. Общая концепция

12.2.1. Host

12.2.1.1. guest

12.2.1.2. guest

12.2.1.3. guest

12.3. Общая системная архитектура виртуальной машины

12.3.1. Приложение виртуальной машины

12.3.1.1. Поток виртуализации

12.3.1.2. Графический поток

12.3.1.3. Поток GUI

12.3.2. Драйвер виртуальных машин

12.3.3. Монитор виртуальной машины

12.3.3.1. Блок эмуляции

12.3.3.2. Блок внешних устройств

12.4. Виды виртуализации

12.4.1. Виртуальные машины

12.4.2. Контейнеры

12.4.3. Контейнеры приложений

12.5. Белоключевский Роман

13. Законодательство Российской Федерации в сфере информационной безопасности

13.1. Акты федерального законодательства

13.1.1. Указы президента РФ

13.1.1.1. Указ Президента Российской Федерации № 260 от 22 мая 2015 года «О некоторых вопросах информационной безопасности Российской Федерации»

13.1.2. Законы федерального уровня

13.1.2.1. Федеральный закон от 29 июня 2015 г. № 188-ФЗ «О внесении изменений в Федеральный закон "Об информации, информационных технологиях и о защите информации"

13.1.2.2. Федеральный закон от 06 апреля 2011 г. № 63-ФЗ «Об электронной подписи»

13.1.2.3. Федеральный закон от 28 декабря 2010 г. № 390-ФЗ «О безопасности»

13.1.2.4. Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации»

13.1.2.5. Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных»

13.1.2.6. Федеральный закон от 19 декабря 2005 г. № 160-ФЗ «О ратификации Конвенции Совета Европы о защите физических лиц при автоматизированной обработке персональных данных»

13.1.2.7. Федеральный закон от 07 июля 2003 г. № 126-ФЗ «О связи»

13.1.2.8. Федеральный закон от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании»

13.1.3. Конституция РФ

13.1.4. Международные договоры РФ

13.2. Методические документы государственных органов России

13.2.1. Приказы ФСБ

13.2.1.1. Приказ ФСБ России № 416, ФСТЭК № 489 от 31 августа 2010 г. «Об утверждении требований о защите информации, содержащейся в информационных системах общего пользования»

13.2.2. Доктрина информационной безопасности РФ

13.2.3. Руководящие документы ФСТЭК

13.2.3.1. Руководящий документ "Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации"

13.2.3.2. Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения

13.2.3.3. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации

13.2.3.4. Руководящий документ. Защита информации. Специальные защитные знаки. Классификация и общие требования

13.2.3.5. Руководящий документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий

13.3. Стандарты информационной безопасности

13.3.1. Рекомендации по стандартизации

13.3.2. Государственные стандарты РФ

13.3.2.1. ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»

13.3.2.2. Р 51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения»

13.3.2.3. ГОСТ Р 50.1.056-2005 «Техническая защита информации. Основные термины и определения»

13.3.3. Международные стандарты

13.3.3.1. BS 7799-1:2005

13.3.3.2. BS 7799-2:2005

13.3.3.3. BS 7799-3:2006

13.3.3.4. ISO/IEC 17799:2005

14. Составляющие комьютера Басалаева Мария

14.1. Аппаратное обеспечение

14.1.1. Центральный процессор

14.1.2. Оперативная память

14.1.3. Системная логика

14.1.4. Периферийные устройства

14.1.4.1. Устройства ввода

14.1.4.1.1. Мышь

14.1.4.1.2. Клавиатура

14.1.4.1.3. Графический планшет

14.1.4.2. Устройства вывода

14.1.4.2.1. Принтер

14.1.4.2.2. Монитор

14.1.4.2.3. Колонки

14.1.4.3. Устройства хранения

14.1.4.3.1. Жесткий диск

14.1.4.3.2. Твердотельный накопитель

14.1.4.3.3. Флеш-накопитель

14.1.5. Сетевое оборудование

14.2. Программное обеспечение

14.2.1. Системное программное обечпечение

14.2.1.1. Операционные системы

14.2.1.2. Встроенное программное обеспечение

14.2.1.3. Утилиты

14.2.1.4. Системы программирования

14.2.1.5. Системы управления базами данных

14.2.2. Прикладное программное обеспечение

14.2.2.1. Программное обеспечение общего назначения

14.2.2.2. Программное обеспечение развлекательного назначения

14.2.2.3. программное обеспечение специального назначения

14.2.2.4. Профессиональное программное обеспечение

15. История развития ЭВМ (Авилов Константин)

15.1. Поколения ЭВМ:

15.1.1. 1. Нулевое поколение (3000 лет до н.э. - 1945 гг.)

15.1.1.1. Механические средства вычисления;

15.1.2. 2. Первое поколение (1937-1953 гг.)

15.1.2.1. Появление электронно-вакуумных ламп

15.1.3. 3. Второе поколение (1954-1962 гг.)

15.1.3.1. Переход к полупроводниковым диодам и транзисторам

15.1.4. 4. Третье поколение (1963-1972 гг.)

15.1.4.1. Упаковка вычислительных элементов в микросхемы

15.1.5. 5. Четвертое поколение (1972-1984 гг.)

15.1.5.1. Прорывной микропроцессор i4004

15.1.6. 6. Пятое поколение (1984 - наше время)

15.1.6.1. Появление сети Интернет

15.2. Факторы, влияющие на смену поколений ЭВМ:

15.2.1. 1. Новая элементная база;

15.2.2. 2. Новые технологии производства;

15.2.3. 3. Новые области применения;

15.2.4. 4. Новый состав программного обеспечения;

16. Принципы архитектуры Фон Неймана (Ходченко Виктория)

16.1. Принципы

16.1.1. Принцип двоичного кодирования

16.1.1.1. Согласно этому принципу, вся информация, поступающая в ЭВМ, кодируется с помощью двоичных сигналов.

16.1.2. Принцип программного управления

16.1.2.1. Из него следует, что программа состоит из набора команд, которые выполняются процессором автоматически друг за другом в определенной последовательности.

16.1.3. Принцип однородности памяти

16.1.3.1. Программы и данные хранятся в одной и той же памяти. Поэтому ЭВМ не различает, что хранится в данной ячейке памяти - число, текст или команда. Над командами можно выполнять такие же действия, как и над данными.

16.1.4. Принцип адресности

16.1.4.1. Структурно основная память состоит из пронумерованных ячеек; процессору в произвольный момент времени доступна любая ячейка.

16.2. Блоки машины

16.2.1. Устройства ввода/вывода информации

16.2.2. Память компьютера

16.2.3. Процессор, состоящий из устройства управления (УУ) и арифметико-логического устройства (АЛУ)

17. Павлов Облачные вычисления

17.1. Характеристики

17.1.1. Самообслуживание по требованию

17.1.2. Объединение ресурсов

17.1.3. Эластичность

17.1.4. Учёт потребления

17.2. Модели развертывания

17.2.1. Частное облако

17.2.1.1. инфраструктура, предназначенная для использования одной организацией

17.2.2. Публичное облако

17.2.2.1. инфраструктура, предназначенная для свободного использования широкой публикой.

17.2.3. Общественное облако

17.2.3.1. вид инфраструктуры, предназначенный для использования конкретным сообществом потребителей из организаций, имеющих общие задачи

17.2.4. Гибридное облако

17.2.4.1. это комбинация из двух или более различных облачных инфраструктур

17.3. Модели обслуживания

17.3.1. Программное обеспечение как услуга SaaS

17.3.2. Платформа как услуга PaaS

17.3.3. Инфраструктура как услуга IaaS

18. ОС Linux Сидорова Анастасия

18.1. Основные этапы истории

18.1.1. 1991 год

18.1.1.1. Линус Торвальдс пригласил всех к разработке

18.1.1.1.1. История Linux начинается в 1991 году, когда финский программист Линус Торвальдс стал разрабатывать ядро операционной системы для своего компьютера. Свои наработки он выложил на сервере, и это стало ключевым событием в истории Linux. Сначала десятки, потом сотни и тысячи разработчиков поддержали его проект - общими усилиями на свет появилась полноценная операционная система.

18.1.2. 1994 год

18.1.2.1. Журнал "Linux Journal"

18.1.2.1.1. Первая официальная версия Linux 1.0 вышла в 1994 году; вторая версия пошла в 1996 году. Товарный знак Linux был зарегистрирован на год раньше, в 1995. С самого начала и по сей день Linux распространяется как свободное программное обеспечение с лицензией GPL. Это значит, что исходный код операционной системы может увидеть любой пользователь - и не только увидеть, но и доработать его. Единственное условие - измененный, модифицированный код должен быть так же доступен всем и распространяться по лицензии GPL. Это важно, так как дает возможность разработчикам использовать код и в то же время не бояться проблем из-за авторских прав.

18.1.3. 2017 год

18.1.3.1. Более 100 разных дистрибутивов

18.1.3.1.1. Дистрибутив Linux – это определение операционной системы, которая использует ядро Linux, и которую можно установить на машину пользователя. В дистрибутивах обычно содержатся не только ядро и сама операционная система, но и полезные приложения: редакторы, проигрыватели, инструменты для работы с базами данных и другое программное обеспечение. То есть, как уже было сказано в начале статьи, дистрибутив Linux – это операционная система, которая состоит из ядра Linux и утилит, которые разрабатываются в рамках GNU. Количество существующих дистрибутивов Linux превышает 600 разновидностей, более 300 из которых постоянно дорабатываются и обновляются.

18.2. Правила свободы

18.2.1. Право запускать программу для любых целей(свобода 0)

18.2.2. Право изучать устройство программы и приспосабливать ее к своим потребностям(свобода 1), что предполагает доступ к исходному коду программы

18.2.3. Право распространять программу, имея возможность помочь другим(свобода 2)

18.2.4. Право улучшать программу и публиковать улучшения в пользу всего сообщества(свобода 3), что тоже предполагает доступ к исходному коду программы