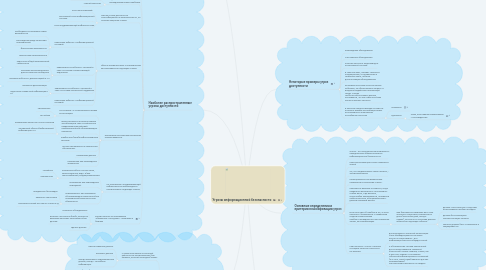

1. Угрозы можно классифицировать по нескольким критериям:

1.1. по аспекту информационной безопасности против которого угрозы направлены в первую очередь;

1.1.1. доступность

1.1.2. целостность

1.1.3. конфиденциальность

1.2. по компонентам информационных систем, на которые угрозы нацелены

1.2.1. данные

1.2.2. программы

1.2.3. аппаратура

1.2.4. поддерживающая инфраструктура

1.3. по способу осуществления

1.3.1. случайные

1.3.2. преднамеренные

1.3.3. действия природного

1.3.4. техногенного характера

1.4. по расположению источника угроз

1.4.1. внутри рассматриваемой ИС

1.4.2. вне рассматриваемой ИС

2. Наиболее распространенные угрозы доступности

2.1. непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы

2.2. радикальный способ борьбы с непреднамеренными ошибками

2.2.1. максимальная автоматизация

2.2.2. строгий контроль

2.3. Другие угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы:

2.3.1. отказ пользователей;

2.3.2. внутренний отказ информационной системы

2.3.3. отказ поддерживающей инфраструктуры

2.4. Обычно применительно к пользователям рассматриваются следующие угрозы:

2.4.1. нежелание работать с информационной системой

2.4.1.1. необходимость осваивать новые возможности

2.4.1.2. расхождение между запросами пользователей

2.4.1.3. фактические возможности

2.4.1.4. технические характеристики

2.4.2. невозможность работать с системой в силу отсутствия соответствующей подготовки

2.4.2.1. недостаток общей компьютерной грамотности

2.4.2.2. неумение интерпретировать диагностические сообщения

2.4.2.3. неумение работать с документацией и т.п

2.4.3. невозможность работать с системой в силу отсутствия технической поддержки

2.4.3.1. неполнота документации

2.4.3.2. недостаток справочной информации и т.п

2.4.4. нежелание работать с информационной системой

2.5. Основными источниками внутренних отказов являются:

2.5.1. отступление от установленных правил эксплуатации;

2.5.1.1. умышленное

2.5.1.2. случайное

2.5.2. выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала

2.5.2.1. превышение расчетного числа запросов

2.5.2.2. чрезмерный объем обрабатываемой информации и т.п

2.5.3. ошибки при (пере)конфигурировании системы;

2.5.4. отказы программного и аппаратного обеспечения;

2.5.5. разрушение данных

2.5.6. разрушение или повреждение аппаратуры

2.6. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

2.6.1. нарушение работы систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

2.6.1.1. случайное

2.6.1.2. умышленное

2.6.2. разрушение или повреждение помещений;

2.6.3. невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности

2.6.3.1. гражданские беспорядки

2.6.3.2. аварии на транспорте

2.6.3.3. террористический акт или его угроза и тд

2.7. Весьма опасны так называемые "обиженные" сотрудники - нынешние и бывшие

2.7.1. испортить оборудование;

2.7.2. встроить логическую бомбу, которая со временем разрушит программы и/или данные;

2.7.3. удалить данные

3. Основные угрозы целостности

3.1. С целью нарушения статической целостности злоумышленник (как правило, штатный сотрудник) может:

3.1.1. ввести неверные данные;

3.1.2. изменить данные

3.1.3. Иногда изменяются содержательные данные, иногда - служебная информация.

3.2. угрозой целостности является

3.2.1. о фальсификация или изменение данных

3.2.2. и отказ от совершенных действий

3.2.3. преднамеренные ошибки

3.2.4. упущение

3.2.5. кражи

3.2.6. подлоги

3.3. Потенциально уязвимы с точки зрения нарушения целостности являются:

3.3.1. данные

3.3.2. программы

4. Основные определения и критерии классификации угроз

4.1. Угроза - это потенциальная возможность определенным образом нарушить информационную безопасность.

4.2. Попытка реализации угрозы называется атакой

4.3. тот, кто предпринимает такую попытку, - злоумышленником

4.4. Потенциальные злоумышленники называются источниками угрозы .

4.5. Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом.

4.6. Если речь идет об ошибках в ПО, то окно опасности "открывается" с появлением средств использования ошибки и ликвидируется при наложении заплат, ее исправляющих.

4.6.1. Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда - недель), поскольку за это время должны произойти следующие события:

4.6.1.1. должно стать известно о средствах использования пробела в защите;

4.6.1.2. должны быть выпущены соответствующие заплаты;

4.6.1.3. заплаты должны быть установлены в защищаемой ИС

4.7. Само понятие " угроза " в разных ситуациях зачастую трактуется по-разному.

4.7.1. для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать - вся информация считается общедоступной

4.7.2. о в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в ИБ, зависят от интересов субъектов информационных отношений (и от того, какой ущерб является для них неприемлемым). Мы попытаемся взглянуть на предмет

5. Некоторые примеры угроз доступности

5.1. повреждение оборудования

5.2. уничтожение оборудования

5.3. опасные протечки водопровода и отопительной системы.

5.4. в сильную жару, норовят сломаться кондиционеры, установленные в серверных залах, набитых дорогостоящим оборудованием

5.5. резервные носители зачастую хранят небрежно, не обеспечивая их защиту от вредного воздействия окружающей среды. И когда требуется восстановить данные, оказывается, что эти самые носители никак не желают читаться

5.6. В качестве средства вывода системы из штатного режима эксплуатации может использоваться агрессивное потребление ресурсов

5.6.1. локальное

5.6.2. удаленное

5.6.2.1. атака, получившая наименование "SYNнаводнение"

6. Основные угрозы конфиденциальности

6.1. Конфиденциальная информация

6.1.1. предметная

6.1.2. служебная

6.2. размещением конфиденциальных данных в среде, где им не обеспечена (зачастую - и не может быть обеспечена) необходимая защита

6.3. передача конфиденциальных данных в открытом виде (в разговоре, в письме, по сети), которая делает возможным перехват данных

6.3.1. Для атаки могут использоваться разные технические средства

6.3.1.1. (подслушивание или прослушивание разговоров

6.3.1.2. пассивное прослушивание сетии т.п

6.4. Угрозу перехвата данных

6.4.1. выставки, на которые многие организации, недолго думая, отправляют оборудование из производственной сети, со всеми хранящимися на нем данными.

6.5. хранение данных на резервных носителях

6.6. Перехват данных

6.7. Кражи оборудования

6.7.1. являются угрозой для резервных носителей

6.7.2. являются угрозой для компьютеров, особенно портативных