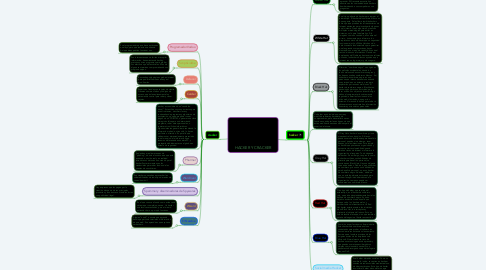

1. cracker

1.1. Programador Vodoo

1.1.1. Es el programador que se basa en técnicas que leyó, pero que todavía no entiende. Así que éstas podrían funcionar o no.

1.2. Script-kiddie

1.2.1. Son internautas que se limitan a recopilar información, herramientas de hacking gratuitos y otros programas para probar sus efectos en posibles víctimas. Más de alguna vez terminan comprometiendo sus propios equipos.

1.3. Defacer

1.3.1. Buscan bugs de páginas web en internet para poder infiltrarse en ellas y así modificarlas.

1.4. Carder

1.4.1. Experto en fraudes con tarjetas de crédito. Generan números falsos y códigos de acceso que violan exitosamente los sistemas de control para robar y clonar tarjetas.

1.5. cracker, es considerado un “vandálico virtual”. Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

1.6. Pharmer

1.6.1. Se dedican a realizar ataques de “phishing”, donde el usuario cree que está entrando a un sitio real y en realidad introduce sus datos en uno creado por el hacker. Posteriormente usan las credenciales para robar fondos de las cuentas de sus víctimas.

1.7. War driver

1.7.1. Son crackers que saben aprovechar las vulnerabilidades de todo tipo de redes de conexión móvil.

1.8. Spammer y diseminadores de Spywares

1.8.1. Hay empresas que les pagan por la creación de spams de sus principales productos y en otros casos también lucran con publicidad ilegal.

1.9. Wizard

1.9.1. Es el que conoce a fondo como actúa cada sistema por complejo que sea. Un hacker usa técnicas avanzadas, pero el wizard entiende cómo o por qué funcionan.

1.10. El Newbie

1.10.1. Alguien “noob” o novato que aprende hacking a partir de tutoriales o información de una web. Son aprendices que aspiran a ser hackers.

2. hacker

2.1. Green Hat

2.1.1. Estos hackers son los aficionados del mundo del hacking. Eso sí, estos novatos tienen el deseo de convertirse en hackers de calidad y tienen mucha curiosidad por aprender. Es frecuente encontrarlos absortos en las comunidades de hackers bombardeando a sus compañeros con preguntas.

2.2. White Hat

2.2.1. Es el tipo perfecto de hacker para romper el estereotipo. El hacker del sombrero blanco es buena gente. Se les llama también hackers éticos porque prueban las infraestructuras de Internet existentes para investigar las lagunas en el sistema. Crean algoritmos y realizan múltiples metodologías para entrar en sistemas, solo para fortalecerlos. Si lo imaginas como un candado, ellos abren el mismo, únicamente para informar a los propietarios de cómo hacer que su seguridad funcione mejor. Los White Hats han sido históricamente fundamentales para garantizar que las grandes corporaciones hayan mantenido un marco de red sólido contra el resto de intrusos informáticos. Desde ser empleados del Gobierno hasta ser consultores privados, los hackers blancos ayudan a que Internet sea un lugar mejor y más seguro.

2.3. Black Hat

2.3.1. El término "sombrero negro" se originó en las películas occidentales, donde los chicos malos usaban sombreros negros y los buenos usaban sombreros blancos. Así, un hacker de sombrero negro es una persona que intenta obtener una entrada no autorizada en un sistema o red para explotarlos por razones maliciosas. El hacker de sombrero negro o Blackhat no tiene ningún permiso o autoridad para llevar a cabo sus objetivos. Intenta infligir daños al comprometer los sistemas de seguridad, alterar las funciones de los sitios web y las redes, o apagar los sistemas. A menudo lo hacen para robar u obtener acceso a contraseñas, información financiera y otros datos personales.

2.4. Un hacker es un individuo que crea y modifica software y hardware de computadoras, para desarrollar nuevas funciones o adaptar las antiguas, sin que estas modificaciones sean dañinas para el usuario del mismo.

2.5. Grey Hat

2.5.1. El Grey Hat o hacker de sombrero gris se mueve entre los otros dos. Si bien no pueden usar sus habilidades para beneficio personal, pueden, sin embargo, tener buenas y malas intenciones. Por ejemplo, un hacker que piratea una organización y encuentra cierta vulnerabilidad puede filtrarla a través de Internet o informar a la organización al respecto. Todo depende del hacker. Sin embargo, tan pronto como los hackers utilizan sus habilidades de piratería para beneficio personal, se convierten en Black Hats. Hay una delgada línea entre ambos. Debido a que un hacker de sombrero gris no usa sus habilidades para beneficio personal, no es un hacker de sombrero negro. Además, debido a que no está legalmente autorizado para hackear la seguridad cibernética de la organización, tampoco puede ser considerado un sombrero blanco.

2.6. Red Hat

2.6.1. Otro tipo de hacker que se aleja del estereotipo, es el hacker de sombrero rojo, que actúa despiadadamente hacia los hackers de sombrero negro. Su único objetivo es destruir todo aquello que llevan a cabo los 'hackers malos' y derribar toda su infraestructura. Un Red Hat hacker estaría atento a las iniciativas de un Black Hat, lo interceptaría y piratearía el sistema del intruso. Esto no solo detendría el ataque, sino que también sacaría del negocio al hacker en cuestión.

2.7. Blue Hat

2.7.1. Su misión es perfeccionar software inédito. Estos hackers de sombrero azul son contratados para probar el software en busca de errores antes de su lanzamiento. Se cree que el nombre proviene de las insignias azules de los empleados de Microsoft. Normalmente se trata de hackers novatos sin ganas de aprender y que pueden usar ataques cibernéticos simples como inundar nuestra IP con paquetes sobrecargados que darán lugar a ataques DoS.

2.8. Social media Hacker

2.8.1. Es el hacker de redes sociales. Como su nombre lo indica, se centran en hackear cuentas de redes sociales mediante el uso de diversas técnicas. Este tipo de hacker es similar al hacker de sombrero negro por sus intenciones criminales. Algunos los llaman hackers de sombrero morado o de sombrero amarillo, pero esta es la más utilizada en el mundo del hacking.