1. Section 3) Savoir adopter la bonne approche

1.1. Les approches

1.1.1. 1. L'approche basée sur les risques

1.1.1.1. L'idée est de choisir un bon niveau de sécurité en fonction des conséquences

1.1.1.1.1. Chaque type de biens a un niveau de sécurité différent en fonction de sa criticité

1.1.1.2. Le but de cette approche est de prendre en compte et de maitriser les risques tout au long du déploiement en :

1.1.1.2.1. établissant les niveaux de risques

1.1.1.2.2. évaluant les contre-mesures

1.1.1.3. Cette méthode compte 5 étapes:

1.1.1.3.1. L'identification

1.1.1.3.2. La protection

1.1.1.3.3. La détection

1.1.1.3.4. La réponse

1.1.1.3.5. La guérison

1.1.1.4. REMARQUE

1.1.1.4.1. Ne jamais écarter le risque d'un piratage et se préparer avec des sauvegardes

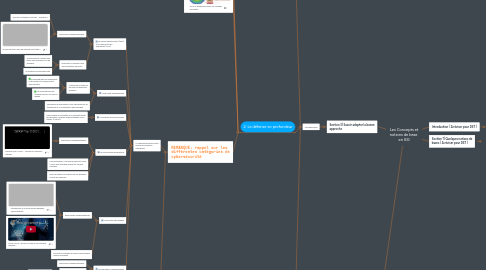

1.1.2. 2. La défense en profondeur

1.1.2.1. Le but est

1.1.2.1.1. de sécuriser chaque sous ensemble d'un système

1.1.2.2. L'objectif est de

1.1.2.2.1. retarder l'ennemi grâce à une grande ligne de défense

1.1.2.3. On a un diagramme avec les couches suivantes:

1.1.2.3.1. Polices, procédures, sensibilisation

1.1.2.3.2. Physique

1.1.2.3.3. Périmètre

1.1.2.3.4. Réseau interne

1.1.2.3.5. Hôtes

1.1.2.3.6. Application

1.1.2.3.7. Données

1.1.2.3.8. REMARQUES IMPORTANTES

1.1.2.4. REMARQUE: rappel sur les différentes catégories de cybersécurité

1.1.2.4.1. La cybersécurité peut être divisée en plusieurs catégories.

1.1.2.4.2. Les couches peuvent correspondre aux 6 catégories de cybersécurité abordées au semestre1 : chapitre 1https://www.mindmeister.com/app/map/3580981369

1.1.3. 3. Le modèle zéro confiance

1.1.3.1. Qui comporte 3 étapes:

1.1.3.1.1. S'assurer que toutes les ressources sont accessibles de manière sécurisées peu importe leur emplacement

1.1.3.1.2. Journaliser et inspecter

1.1.3.1.3. Limiter les privilèges

1.1.3.2. Ressources supplémentaires

1.1.3.2.1. Déploiement de solutions Confiance Zéro

1.1.3.2.2. Sécurisez Efficacement votre Système d'Information avec la Méthode Triple-0 !

2. Section 2) Savoir se poser les bonnes questions

2.1. Qui? Quoi ? Comment ?

2.1.1. Le but est de savoir ce qui se passe , ce qu'on a et ce qu'on peut faire

2.1.2. Voici un diagramme qui montre:

2.1.2.1. Couche 1=> Biens

2.1.2.1.1. ce que vous souhaitez protéger

2.1.2.2. Couche 2=>Sécurité

2.1.2.2.1. qui va protéger nos biens

2.1.2.3. Couche 3=>Menaces

2.1.2.3.1. tout ce qui va vouloir percer la sécurité et attaquer les biens

2.1.2.3.2. Pour avoir une idée des types de menaces voir le lien

2.1.2.4. Couche 4=>Adversaires

2.1.2.4.1. ceux qui vont utiliser les menaces pour percer le dispositif de sécurité

2.1.3. REMARQUE

2.1.3.1. le but c'est d'appliquer le diagramme à votre cas en essayant de répondre aux questions suivantes :

2.1.3.1.1. Quels sont nos biens ?

2.1.3.1.2. Quels sont les dispositifs de sécurité à mettre implémenter pour protéger ces biens ?

2.1.3.1.3. Quels sont les menaces qui nous guettent ?

2.1.3.1.4. Comment répondre correctement à ces menaces ?

2.1.3.1.5. Comment tenir tête à ses adversaires ?

2.1.4. TD/TP associé

2.1.4.1. 0.2) TP: Diagnostiquer un SI

3. Introduction ( A réviser pour DST )

3.1. La sécurité des systèmes d’information (SSI) est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires et mis en place pour conserver, rétablir, et garantir la sécurité du système d’information.

3.2. En SSI on va mettre en place plusieurs:

3.2.1. acteurs

3.2.2. outils

3.2.3. méthodes

3.3. Il est difficile de savoir quoi mettre en place ? à quel moment ? et comment le faire ?

3.3.1. C'est pourquoi on a mis en place plusieurs approches qui aident à concevoir et implémenter les procédures de sécurité

4. Section 1) Quelques notions de bases ( A réviser pour DST )

4.1. Vulnérabilités, Menaces et Exploits

4.2. 4 piliers de la SSI:

4.2.1. DISPONIBILITE

4.2.1.1. Garantie que les entités autorisées ont accès à tout moment aux éléments considérés.

4.2.1.1.1. L'information doit être disponible pour ceux qui en besoin

4.2.2. INTEGRITE

4.2.2.1. Garantie que les ressources sont exactes et complètes (non corrompues)

4.2.2.1.1. Exemple

4.2.3. CONFIDENTIALITE

4.2.3.1. Garantie que les ressources sont accessibles au moment voulu par les entités autorisées.

4.2.3.1.1. Exemple

4.2.4. TRACABILITE

4.2.4.1. Garantie que les accès et tentatives d’accès aux ressources sont tracés et que ces traces sont conservées et exploitables.

4.2.4.1.1. Exemple

4.2.4.2. Illustration de ce pilier de SSI

4.2.4.2.1. Se connecter à son compte Microsoft

4.2.4.2.2. Cliquer sur "Connexion"

4.2.4.2.3. Cliquer sur "Activité récente" et faire défiler pour montrer aux étudiants

4.3. Typologie de hackers

4.3.1. Qu'est-ce qu'un "HACKER" ?

4.3.1.1. Fait référence au contournement de la sécurité de matériels et/ou de logiciels informatiques.

4.3.1.1.1. Le hacker peut-être:

4.3.2. Hacker éthique

4.3.2.1. qui agit dans un cadre légal

4.3.2.2. .Son job : trouver les failles de sécurité de sites et applications (et ça peut rapporter BEAUCOUP)

4.3.3. Cracker

4.3.3.1. agit par malveillance pour des raisons

4.3.3.1.1. politiques

4.3.3.1.2. économiques

4.3.3.1.3. etc.

4.3.4. Grey Hat

4.3.4.1. Hacker au chapeau gris

4.3.4.1.1. agit dans un cadre illégal mais ces actions son moralement correctes

4.3.4.1.2. Peut chercher des failles dans des SI sans autorisation avec comme seul objectif:

4.3.4.1.3. Hacker éthique vs Grey Hat

4.3.5. Hacktiviste

4.3.5.1. Agissent pour des raisons politiques ou manifester contre quelque chose en:

4.3.5.1.1. mettant hors-ligne des site web

4.3.5.1.2. lancer des cyberattaques

4.3.6. Script kiddies

4.3.6.1. téléchargent des programmes tout fait et les utiliser sans prendre leur responsabilité , ni même être conscient des risques en piratant des SI

4.3.7. Spy hacker

4.3.7.1. qui serait un employé d'un entreprise payé par une autre entreprise pour faire de l'espionnage

4.4. Surface d'attaque

4.5. TD/TP associé

4.5.1. 0.1) TP: Diagnostiquer un SI