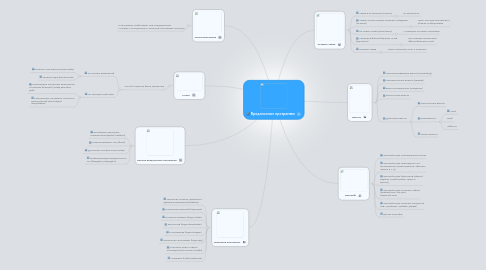

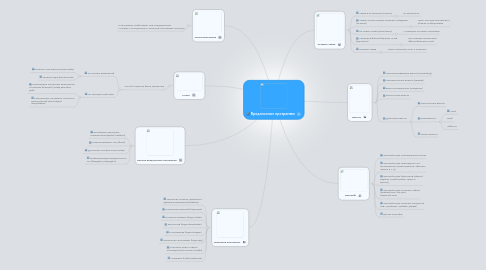

Вредоносные программы

von Марина Ширан

1. Руткит

1.1. способ сокрытия факта заражения

1.1.1. По уровню привилегий

1.1.1.1. Уровень пользователя (user-mode)

1.1.1.2. Уровень ядра (kernel-mode)

1.1.2. По принципу действия

1.1.2.1. изменяющие алгоритмы выполнения системных функций (Modify execution path)

1.1.2.2. изменяющие системные структуры данных (Direct kernel object manipulation)

2. Троянские программы

2.1. Троянские утилиты удаленного администрирования (backdoor)

2.2. Похитители паролей (trojan-psw)

2.3. Интернет-кликеры (trojan-clicker)

2.4. Загрузчики (trojan-downloader)

2.5. Установщики (trojan-dropper)

2.6. Шпионские программы (trojan-spy)

2.7. Сокрытие присутствия в операционной системе (rootkit)

2.8. Архивные бомбы (arcbomb)

3. Прочие вредоносные программы

3.1. Взломщики удаленных компьютеров (exploit, hacktool)

3.2. «Замусоривание» сети (flood)

3.3. Фатальные сетевые атаки (nuker)

3.4. Шифровальщики вредоносного ПО (filecryptor, polycryptor)

4. Логическая бомба

4.1. в программе срабатывает при определённом условии, и неотделима от полезной программы-носителя

5. Cетевые черви

5.1. Черви в irc-каналах (irc-worm)

5.1.1. по каналам irc

5.2. Черви, использующие интернет-пейджеры (im-worm)

5.2.1. через системы мгновенного обмена сообщениями

5.3. Почтовые черви (email-worm)

5.3.1. с помощью почтовых программ

5.4. Черви для файлообменных сетей (p2p-worm)

5.4.1. при помощи пиринговых файлообменных сетей

5.5. Сетевые черви

5.5.1. Через локальные сети и Интернет

6. Вирусы

6.1. Перезаписывающие вирусы (overwriting)

6.2. Паразитические вирусы (parasitic)

6.3. Вирусы-компаньоны (companion)

6.4. Загрузочные вирусы

6.5. Файловые вирусы

6.5.1. классические вирусы

6.5.2. макровирусы

6.5.2.1. Word

6.5.2.2. Excel

6.5.2.3. Office 97

6.5.3. скрипт-вирусы