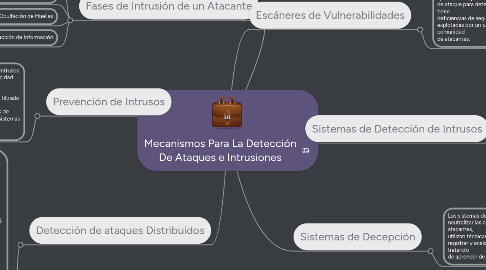

Mecanismos Para La Detección De Ataques e Intrusiones

by Fernando Manzanares

1. Prevención de Intrusos

1.1. Los sistemas de prevencio´n de intrusos son el resultado de unir las capacidad de bloqueo de los mecanismos de prevención (encaminadores con filtrado de paquetes y pasarelas) con las capacidades de análisis y monitorización de los sistemas de detección de intrusos.

2. Detección de ataques Distribuídos

2.1. Un caso de interés especial dentro de los mecanismos de detección es el de la identificaci ón de ataques distribuidos o coordinados. Un ejemplo de este tipo de ataques son las denegaciones de servicio basadas en modelos master-slave. Este tipo de ataques, que no pueden ser indentificados buscando patrones de forma aislada, deben ser detectados a partir de la combinación de múltiples indicios encontrados en distintos equipos de una red monitorizada.

3. Fases de Intrusión de un Atacante

3.1. Fase de Vigilancia

3.2. Fase de Explotación de Servicio

3.3. Fase de Ocultación de Huellas

3.4. Fase de Extracción de Información

4. Sistemas de Detección de Intrusos

4.1. Los mecanismos para la detección de ataques e intrusiones tratan de encontrar y reportar la actividad maliciosa en la red, pudiendo llegar a reaccionar adecuadamente ante un ataque.

5. Escáneres de Vulnerabilidades

5.1. Los escáners de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas o tests de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

5.1.1. Escáners basados en máquina

5.1.2. Escáners basados en red