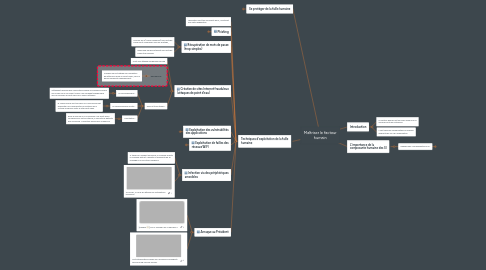

1. Se protéger de la faille humaine

1.1. Les bonnes pratiques

1.1.1. Invalider les droits d'anciens comme :

1.1.1.1. les stagiaires

1.1.1.2. les consultants

1.1.1.3. les prestataires

1.1.1.4. les intérimaires

1.1.1.5. les ex-salariés en CDD ou CDI

1.1.1.6. etc.

1.1.2. Rédaction d’une charte informatique

1.1.2.1. détaille les bonnes pratiques et la politique de sécurité de l’entreprise.

1.1.2.2. Les collaborateurs pourront consulter ce document de référence en cas de doute.

1.1.2.3. La charte doit informer vos équipes sur:

1.1.2.3.1. le matériel et les logiciels/applications mis à leur disposition

1.1.2.3.2. les usages autorisés de ces outils

1.1.2.3.3. les règles de protection des données

1.1.2.3.4. les sanctions éventuelles appliquées en cas de non-respect de ces règles

1.1.2.3.5. etc.

1.1.2.4. Exemples

1.1.2.4.1. Charte Parcoursup

1.1.2.4.2. Charte LGT Voillaume

1.1.3. Formation en continu des collaborateurs

1.1.3.1. Faites appel à un organisme de formation pour sensibiliser les collaborateurs:

1.1.3.1.1. aux risques

1.1.3.1.2. et aux bons réflexes à adopter.

1.1.4. Session de live-hacking

1.1.4.1. PS: les formations théoriques ne suffisent pas

1.1.4.2. c'est la reproduction factice d’une cyberattaque comme:

1.1.4.2.1. campagne de phishing,

1.1.4.2.2. test d’intrusion,

1.1.4.2.3. attaque DDoS,

1.1.4.2.4. etc…

1.1.4.3. Objectifs

1.1.4.3.1. tester la réaction des équipes

1.1.4.3.2. faire savoir comment réagir en cas de cyberattaque.

1.1.4.3.3. Sensibiliser les collaborateurs au mode opératoire des pirates

1.1.5. Campagne de phishing.

1.1.5.1. Organisez une fausse campagne de phishing pour montrer aux collaborateurs comment identifier:

1.1.5.1.1. les adresses email suspectes

1.1.5.1.2. et les demandes douteuses.

1.1.6. Sensibiliser/former

1.1.6.1. Faire de la pédagogie continue concernant:

1.1.6.1.1. les menaces

1.1.6.1.2. les risques

1.1.6.1.3. les bonnes pratiques à appliquer

2. Techniques d'exploitation de la faille humaine

2.1. Les pirates sont très innovants donc, la liste est loin d'être exhaustive.

2.2. Phishing

2.2.1. Les hackers piègent les collaborateurs en leur faisant ouvrir des e-mails de phishing pour les faire cliquer sur des liens dangereux.

2.2.2. Le phishing, c'est quoi ?

2.3. :two: Récupération de mots de passe (trop simples)

2.3.1. Environ 90 % (Selon Kaspersky) des mots de passe sont vulnérables face au piratage,

2.3.2. Beaucoup de gens utilisent des mots de passe trop simples.

2.4. :three: Création de sites Internet frauduleux (attaques de point d’eau)

2.4.1. C'est une attaque d’ingénierie sociale

2.4.2. REMARQUE

2.4.2.1. S'inspire de la stratégie d'un prédateur qui attend sa proie au point d'eau, lieu sûr qu'elle fréquente régulièrement.

2.4.3. Elle suit trois étapes :

2.4.3.1. La reconnaissance :

2.4.3.1.1. l’attaquant recueille des informations grâce aux réseaux sociaux de la cible ou en lui faisant croire à un sondage téléphonique afin de localiser le point d’eau où il pourra attaquer.

2.4.3.2. La compromission du site :

2.4.3.2.1. le cybercriminel met en place un code qui permet d’exploiter les vulnérabilités du système de la victime lorsqu’elle visite le site point d’eau.

2.4.3.3. L’infiltration :

2.4.3.3.1. dans la mesure où la connexion à ce point d’eau compromis se fait en interne, la sécurité ne détecte pas l’anomalie. L’infection passe donc inaperçue.

2.5. Exploitation des vulnérabilités des applications

2.5.1. L’inaction face aux mises à jour proposées est exploitée comme faiblesse pour que les auteurs de codes malveillants parviennent à leur objectif.

2.5.2. Les organisations doivent s'équiper d’une solution de gestion des mises à jour du type WSUS.

2.6. :five: Exploitation de failles des réseaux WIFI

2.6.1. Les pirates peuvent détourner les connexions WiFi à accès ouvert et espionner vos activités en ligne.

2.6.2. REMARQUE:

2.6.2.1. Pour utiliser un WIFI gratuit passer par un VPN qui, permettra de chiffrer le trafic entre votre appareil et les sites que vous visiterez.

2.7. :six: Infection via des périphériques amovibles

2.7.1. A travers un support amovible, le malware infecte la machine hôte et a ensuite la possibilité de se propager sur les autres machines.

2.7.2. STUXNET, le virus qui attaque les installations nucléaires

2.8. Arnaque au Président

2.8.1. [Fraudes 🔒 ] FAUX ORDRES DE VIREMENTS

2.8.2. Huit interpellations après une "arnaque au président" record de 38 millions d'euros

3. Introduction

3.1. Le facteur humain est un enjeu majeur de la cybersécurité en entreprise.

3.2. Il faut faire des collaborateurs le premier dispositif de SSI de l'organisation.

4. L'importance de la composante humaine des SI

4.1. Rappels des 3 composantes du SI:

4.1.1. Humaine

4.1.1.1. Essentielle à tout SI,

4.1.1.2. fait référence aux personnes qui utilisent et gèrent le SI,

4.1.1.3. Exemples:

4.1.1.3.1. utilisateurs finaux

4.1.1.3.2. des professionnels de l’informatique qui conçoivent, implémentent et maintiennent le SI.

4.1.2. Technologique

4.1.3. Organisationnelle