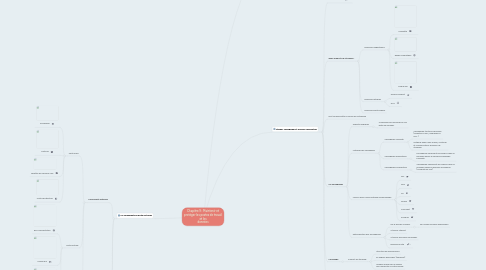

1. Les composants du poste de travail

1.1. Composants matériels

1.1.1. Carte mère

1.1.1.1. Processeur

1.1.1.2. Ventirad

1.1.1.3. Barettes de mémoire vive

1.1.1.4. Cartes d'extention

1.1.2. Unité centrale

1.1.2.1. Bloc d'alimentation

1.1.2.2. Disque dur

1.1.2.3. Lecteurs CD, DVD...

1.1.3. Périphériques externes

1.2. Composants logiciels

1.2.1. Couches logicielles

1.2.2. Système d'exploitation

1.3. Risques liés au poste de travail informatisé

1.3.1. Accidents

1.3.2. Erreurs

1.3.3. Malveillance

2. Créer un mode opératoire imagé

2.1. Règles de base construction mode opératoire

2.1.1. Se mettre à la place de l'utilisateur

2.1.2. Noter la procédure pas à pas

2.1.3. Tester le mode opératoire

2.2. Insertion d'image dans un mode opératoire

2.2.1. Prévoir une séquence logique des copies écran

2.2.2. Mettre en forme les copies écran

3. Stocker, sauvegarder et archiver l'information

3.1. Mémoire USB

3.2. Quels supports de stockage ?

3.2.1. Mémoires magnétiques

3.2.1.1. Disquette

3.2.1.2. Bande magnétique

3.2.1.3. Disque dur

3.2.2. Mémoires optiques

3.2.2.1. Disque compact

3.2.2.2. DVD

3.2.3. Mémoires électroniques

3.3. Peut compromettre la survie de l'entreprise

3.4. Les sauvegardes

3.4.1. Aspects juridiques

3.4.1.1. Conséquences lourdes pour une perte de données

3.4.2. Méthodes de sauvegarde

3.4.2.1. Sauvegarde complète

3.4.2.1.1. Sauvegarder toutes les données (récentes ou non, modifiées ou non...)

3.4.2.1.2. Méthode fiable mais longue, coûteuse et consommatrice d'espace de stockage

3.4.2.2. Sauvegarde différentielle

3.4.2.2.1. Sauvegarder seulement les fichiers créés ou modifiés depuis la dernière sauvegarde complète

3.4.2.3. Sauvegarde incrémentale

3.4.2.3.1. Sauvegarder seulement les fichiers créés ou modifiés depuis la dernière sauvegarde (complète ou non)

3.4.3. Mise en place d'une politique de sauvegarde

3.4.3.1. Qui

3.4.3.2. Que

3.4.3.3. Où

3.4.3.4. Quand

3.4.3.5. Comment

3.4.3.6. Pourquoi

3.4.4. Externalisation des sauvegardes

3.4.4.1. Par le biais de Numéris

3.4.4.1.1. Par le biais de lignes spécialisées

3.4.4.2. A travers Internet

3.4.4.3. A travers des lignes sécurisées

3.4.4.4. Exemple de site

3.5. L'archivage

3.5.1. Support de stockage

3.5.1.1. Structuré en arborescence

3.5.1.2. En anglais "hiérarchie" (hierarchy)

3.5.1.3. Chaque dossier peu à chaque fois comporter un autre dossier

3.6. recupérer un fichier effacé

3.6.1. fonctionnement de ces logiciels : clés USB, disque dur

3.6.2. exemples de logiciels :