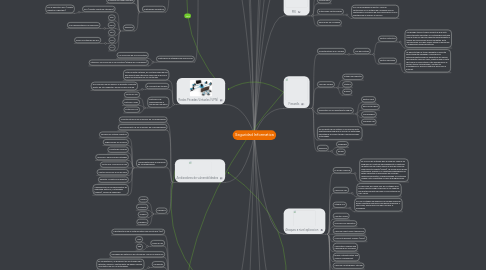

1. Conceptos basicos de seguridad informática

1.1. Cualquier medida que impida la ejecución de operaciones no autorizadas sobre un sistema o red informática, cuyos efectos puedan conllevar daños sobre la información, comprometer su confidencialidad, autenticidad o integridad, disminuir el rendimiento de los equipos o bloquear el acceso de usuarios autorizados al sistema

1.2. Seguridad Fisica vs Seguridad Logica

1.2.1. Seguridad física

1.2.1.1. Todo mecanismo destinado a proteger físicamente cualquier recurso del sistema

1.2.2. Seguridad lógica

1.2.2.1. Aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo.

1.3. Objetivos de la seguridad informatica

1.3.1. Minimizar y gestionar los riesgos y detectar los posibles problemas y amenazas a la seguridad

1.3.2. Garantizar la adecuada utilización de los recursos y de las aplicaciones del sistema

1.3.3. Limitar las pérdidas y conseguir la adecuada recuperación del sistema en caso de un incidente de seguridad.

1.3.4. Cumplir con el marco legal y con los requisitos impuestos por los clientes en sus contratos

1.4. Ingeniería social

1.4.1. Habilidad de los atacantes para hacer que otras personas trabajen en su beneficio, en muchos casos sin ser éstos conscientes del engaño al que están sometidos y por tanto vulnerando medidas de protección definidas.

1.5. Mecanismos de seguridad informática

1.5.1. Mecanismos de prevencion

1.5.2. Mecanismos de deteccion

1.5.3. Mecanismos de recuperacion

2. Análisis de riesgos

2.1. Es el estudio de las causas de las posibles amenazas, y los daños y consecuencias que éstas puedan producir.

2.2. Activos de una organizacion

2.2.1. Identificacion de riesgos y amenazas de un organizacion

2.2.2. Relacion entre los activos, los riesgos y el nivel de aceptacion

2.3. Calculo de costos de prevencion y costos de remediacion

3. Criptología

3.1. Criptografia y criptoanalisis

3.1.1. La criptografía es la ciencia que se encarga de estudiar las distintas técnicas empleadas para transformar ("encriptar" o "cifrar") la información y hacerla irreconocible a todos aquellos usuarios no autorizados de un sistema informático, de modo que sólo los legítimos propietarios puedan recuperar ("desencriptar" o "descifrar") la información original.

3.1.2. El criptoanálisis es la ciencia que se ocupa de estudiar herramientas y técnicas que permitan romper los códigos y sistemas de protección definidos por la criptografía.

3.2. Elementos de un criptosistema

3.3. Objetivos de la criptografia

3.4. Criptografía y autenticidad

3.4.1. La firma digital

3.4.1.1. FIEL (Firma electrónica avanzada)

3.4.1.1.1. Es una Firma que se adjunta a un mensaje electrónico, que identifica al dueño del mensaje, esta firma es un código único

3.4.2. Estandares de firma digital

3.4.2.1. RSA

3.4.2.2. DSS

3.4.3. Los codigos de autenticacion de mensajes (MAC)

3.5. Tipos de criptografía

3.5.1. Criptografia simetrica

3.5.1.1. Criptografia simetrica en flujo

3.5.1.2. Criptografia simetrica en bloque

3.5.1.3. Ataques a criptosistemas simetricos

3.5.1.4. Desventajas de criptografia simetrica

3.5.1.5. Ejemplos

3.5.1.5.1. DES

3.5.1.5.2. 3DES

3.5.1.5.3. RC5

3.5.1.5.4. AES

3.5.1.5.5. Blowfish

3.5.1.5.6. IDEA.

3.5.2. Criptografia asimetrica

3.5.2.1. Caracteristicas de criptografia asimetrica

3.5.2.2. Algoritmos de intercambio de llaves

3.5.2.3. Algoritmos de cifrado asimetrico

3.5.2.4. Ataques a criptosistemas asimetricos

3.5.2.5. Sistemas de cifrado hibridos

3.5.2.6. Ejemplos

3.5.2.6.1. DSS ("Digital Signature Standard")

3.5.2.6.2. PGP

3.5.2.6.3. GPG

3.5.2.6.4. SSH

3.5.2.6.5. SSL

3.5.2.6.6. TLS

3.6. Criptografia e integridad de informacion

3.6.1. Las funciones de un solo sentido

3.6.2. Ataques a funciones de un solo sentido (ataque del cumpleanos)

4. Redes Privadas Virtuales (VPN)

4.1. Virtual Private Network, es una tecnología de red que permite una extensión segura de la red local sobre una red pública o no controlada.

4.2. El concepto de tuneleo

4.2.1. Es el proceso de encapsular un paquete completo dentro de otro paquete y enviarlo sobre una red.

4.3. Protocolos de seguridad para la transmisión de datos

4.3.1. Protocolo SSL

4.3.2. Protocolo IPSec

4.3.3. Protocolo SSH

5. Analizadores de vulnerabilidades

5.1. Caracteristicas de un analizador de vulnerabilidades

5.2. Funcionamiento de un analizador de vulnerabilidades

5.3. Herramientas para la evaluación de vulnerabilidades

5.3.1. Parches del sistema operativo

5.3.2. Seguridad en los archivos

5.3.3. Cuentas de usuarios

5.3.4. Servicios y aplicaciones instaladas

5.3.5. Protocolos y servicios de red

5.3.6. Control de acceso a los recursos

5.3.7. Registro y auditoría de eventos

5.3.8. Configuración de las herramientas de seguridad: antivirus, cortafuegos (firewall), copias de seguridad

5.4. Ejemplos

5.4.1. Nessus

5.4.2. XIntegrity

5.4.3. Tripwire

5.4.4. sharkwire

6. Sistemas de deteccion de intrusos

6.1. Caracteristicas de un sistema deteccion de intrusos (IDS)

6.2. Tipos de IDS

6.2.1. Host

6.2.2. Red

6.3. Paradigma de deteccion de intrusiones: firmas vs inferencia

6.4. Honeypots

6.4.1. En computación, un honeypot es una trampa para detectar, desviar o contrarrestar de alguna manera, los intentos de uso no autorizados

6.5. Análisis forense

6.5.1. Ejemplos

6.5.1.1. Sleuthkit

6.5.1.2. Open Source Forensics

6.5.1.3. CromWell Intl

6.5.1.4. Computer Forensic Resources

6.5.1.5. Centrux

6.5.1.6. AU

6.5.1.7. Smart Linux

6.5.1.8. The Coroner's Toolkit

6.5.1.9. The Penguin Sleuth Kit

6.5.1.10. The Sleuth Kit

6.5.1.11. The Autopsy Forensic Browser

6.5.1.12. The Open Forensic Architecture

6.5.1.13. Sysinternals suite

6.5.1.14. Snort

7. Código malicioso

7.1. Caracteristicas del codigo malicioso

7.1.1. Se autoreplican

7.1.2. Se ocultan

7.1.3. Poseen un fin malicioso

7.2. Tipos de codigo malicioso

7.2.1. virus

7.2.1.1. Virus de Boot (sector de arranque): incorporados al Master Boot Record del disco, esto se lee inclusive antes que el sistema operativo y queda residente en memoria para hacer daño.

7.2.1.2. Virus de archivos ejecutables : se mezcla con las tareas propias del programa/comando para desviar el flujo pero seguir realizando las operaciones esperadas por el usuario y que éste no se de cuenta.

7.2.1.3. Virus de lenguajes de macros: se programan e infectan documentos de texto, hojas de cálculo o presentaciones

7.2.1.4. Virus de lenguajes script

7.2.1.5. Troyanos: o caballos de troya, son programas aparentemente inofensivos con una determinada función o utilidad, pero que contienen código oculto para ejecutar acciones.

7.2.1.5.1. "Rootkits": podrían ser considerados como un tipo particular de troyanos utilizados por los atacantes de un sistema informático para ocultar puertas traseras que faciliten el acceso y control del sistema infectado con los máximos privilegios posibles ("root").

7.2.1.6. Gusanos: son programas dañinos que se pueden propagar por sí mismos y con gran rapidez a través de las redes.

7.2.1.7. Bacterias: son programas dañinos diseñados para consumir la memoria del sistema infectado mediante la realización de múltiples copias sucesivas de si mismos.

7.2.1.8. Bombas lógicas: son programas dañinos que han sido desarrollados o introducidos por empleados desleales en una organización y que se activan en determinadas circunstancias.

7.2.2. spyware

7.2.2.1. son programas que se instalan en el equipo del usuario o se ejecutan desde una página web con la intención de registrar los distintos websites que un usuario visita en sus conexiones a Internet, para remitir posteriormente esta información a la empresa o individuo que los había creado.

7.2.3. spam

7.2.3.1. "Hoaxes": son engaños que se distribuyen a través de Internet, recurriendo a mensajes de correo electrónico que informan sobre la aparición de un nuevo virus extremadamente peligroso, cuando en realidad se trata de una información totalmente falsa.

7.3. Vectores de ataque del codigo malicioso

7.3.1. Oportunidad

7.3.2. Medios

7.3.3. Motivos

7.4. Ejemplos de código malicioso

7.4.1. W95/CIH (1998)

7.4.2. Melissa (1999)

7.4.3. I Love you (2000)

7.4.4. Code Red (2001)

7.4.5. SQL Slammer (2002)

7.4.6. Blaster (2003)

7.4.7. Sobig (2003)

7.4.8. Bagle (2004)

7.4.9. MyDoom (2004)

8. Estrategia de seguridad informatica

8.1. Analisis de Riesgos

8.2. Politicas seguridad

8.3. Mecanismos de seguridad

8.4. Evaluacion de resultados

9. Actores en seguridad informatica

9.1. Sombreros

9.1.1. White hat

9.1.1.1. Busan mejorar los sistemas

9.1.2. Black hat

9.1.2.1. Dedicados a solo hacer daño

9.1.3. Gray hat

9.1.3.1. Realizan las acciones por beneficio personal. Pueden realizar buenas o malas acciones

9.2. Principales

9.2.1. Hackers

9.2.1.1. Aquellas personas cuya habilidad para comprender los sistemas informáticos, su diseño y programación les permite dominarlos para un uso particular.

9.2.2. Crackers

9.2.2.1. persona que irrumpe en un sistema informático alterando o dañando algún tipo de información o elemento.

9.2.3. Phreakers

9.2.3.1. Son intrusos especializados en sabotear las redes telefónicas para poder realizar llamadas gratuitas.

9.3. Habilidades

9.3.1. Spammers

9.3.1.1. Son los responsables del envío masivo de miles de mensajes de correo electrónico no solicitado, provocando colapso de los servidores y la sobrecarga de buzones de correo de los usuarios. Algunos de estos mensajes también contiene código maligno que intentan hacer estafas como el caso del "phishing"

9.3.2. Lamers ("wannabes"): Script-kiddies o Click-kiddies

9.3.2.1. Aquellos usuarios novatos que bajan scripts o programas de Internet y los ejecutan sin tener realmente un conocimiento técnico de lo que están haciendo o cómo funcionan.

9.3.3. Piratas

9.3.3.1. Son los individuos especializados en el pirateo de programas y contenidos digitales, infringiendo la legislación sobre la propiedad intelectual.

9.3.4. Sniffers

9.3.4.1. Son individuos que se dedican a rastrear y tratar de recomponer y descifrar los mensajes que circulan por redes de computadoras.

10. Certificaciones de seguridad informática

10.1. Orientadas a individuos

10.1.1. CISSP

10.1.2. CISM

10.1.3. GIAC

10.2. Orientadas a empresas

10.2.1. BS-17799

10.2.2. ISO 27001

10.3. Orientadas a producto

10.3.1. Libro Naranja

10.3.2. Common Criteria

11. Políticas de Seguridad

11.1. Políticas

11.1.1. Es una declaración de intenciones de alto nivel que cubre la seguridad de los sistemas informáticos y que proporciona las bases para definir y delimitar responsabilidadespara las diversas actuaciones técnicas y organizativas que se requieran

11.1.2. Estandares

11.1.3. Lineamientos

11.2. Elaboracion de politicas de seguridad

11.2.1. Mejores practicas para elaboracion de una politica de seguridad

12. PKI

12.1. Es una combinación de hardware y software, políticas y procedimientos de seguridad que permiten la ejecución con garantías de operaciones criptográficas como el cifrado, la firma digital o el no repudio de transacciones electrónicas

12.2. Certificados

12.3. Autoridades certificadoras

12.3.1. Son las encargadas de emitir y revocar certificados. Es la entidad de confianza que da legitimidad a la relación de una clave pública con la identidad de un usuario o servicio.

12.4. Relaciones de confianza

13. Firewalls

13.1. Caracteristicas de un firewall

13.1.1. Uso de políticas

13.1.1.1. Política restrictiva

13.1.1.1.1. Se deniega todo el tráfico excepto el que está explícitamente permitido. El cortafuegos obstruye todo el tráfico y hay que habilitar expresamente el tráfico de los servicios que se necesiten. Esta aproximación es la que suelen utilizar la empresas y organismos gubernamentales.

13.1.1.2. Política permisiva

13.1.1.2.1. Se permite todo el tráfico excepto el que esté explícitamente denegado. Cada servicio potencialmente peligroso necesitará ser aislado básicamente caso por caso, mientras que el resto del tráfico no será filtrado. Esta aproximación la suelen utilizar universidades, centros de investigación y servicios públicos de acceso a internet.

13.2. Tipos de firewall

13.2.1. filtrado de paquetes

13.2.2. stateful

13.2.3. proxies

13.3. Elementos de una arquitecutra segura

13.3.1. bastion-host

13.3.2. dual-homed host

13.3.3. screenedhost

13.3.4. screened-net

13.4. Es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

13.5. Ejemplos

13.5.1. FWBuilder

13.5.2. Endian

14. Ataques a nivel aplicacion

14.1. El buffer overflow

14.1.1. Es un error de software que se produce cuando un programa no controla adecuadamente la cantidad de datos que se copian sobre un área de memoria reservada a tal efecto (buffer), de forma que si dicha cantidad es superior a la capacidad preasignada los bytes sobrantes se almacenan en zonas de memoria adyacentes, sobrescribiendo su contenido original. Esto constituye un fallo de programación.

14.2. Inyeccion SQL

14.2.1. La inyección de código SQL es un ataque en el cual se inserta código malicioso en las cadenas que posteriormente se pasan a una instancia de SQL Server

14.3. Ataque XSS

14.3.1. XSS es un ataque de inyección de código malicioso para su posterior ejecución que puede realizarse a sitios web, aplicaciones locales e incluso al navegador

14.4. Injection Flaws

14.5. Malicious File Execution

14.6. Insecure Direct Object Reference

14.7. Cross Site Request Forgery (CSRF)

14.8. Information Leakage and Improper Error Handling

14.9. Broken Authentication and Session Management

14.10. Insecure Cryptographic Storage

14.11. Insecure Communications

14.12. Failure to Restrict URL Access

15. Metodologias de mitigacion

15.1. Programas de prevencion de codigo malicioso

15.1.1. Antivirus

15.1.2. Antispyware

15.1.3. Antispam

15.2. Programación segura

15.2.1. Medidas contra ataque SQL y XSS

15.2.2. Proteccion a buffer overflow

16. Legislación

16.1. Internacional

16.1.1. Normas internacionales

16.1.1.1. ISO/IEC 27001.

16.1.1.2. ISO/IEC 27002.

16.1.1.3. ISO/IEC 27821.

16.1.1.4. ISO/IEC 27000

16.1.2. El RFC 1087

16.1.2.1. RFC (Request For Comments) que se enfoca principalmente al Internet y a la Etica que se espera de las personas que utilicen esta tecnología

16.1.2.2. Acciones sin ética

16.1.2.2.1. Buscar Acceso sin autorización a recursos de Internet.

16.1.2.2.2. Causar disrupciones a las intenciones por las que se usa Internet.

16.1.2.2.3. Desperdicio de recursos humanos, de capacidad y de cómputo por culpa de acciones no éticas

16.1.2.2.4. Destruir la integridad de la información que se encuentre en las computadoras.

16.1.2.2.5. Comprometer la privacidad de usuarios.

16.1.3. Comparacion entre legislacion mexicana e internacional

16.1.4. Tratan

16.1.4.1. Política de seguridad

16.1.4.2. Aspectos organizativos para la seguridad

16.1.4.3. Clasificación y control de activos

16.1.4.4. Seguridad ligada al personal

16.1.4.5. Seguridad física y del entorno

16.1.4.6. Gestión de comunicaciones y operaciones

16.1.4.7. Control de accesos

16.1.4.8. Desarrollo y mantenimiento de sistemas

16.1.4.9. Gestión de incidentes de seguridad de la información

16.1.4.10. Gestión de continuidad de negocio

16.1.4.11. Conformidad

16.2. Mexicana

16.2.1. Legislacion relacionada con seguridad informatica

16.2.2. Legislacion relacionada con comercio electronico

16.2.3. Firma Electronica Avanzada: Fiel

16.2.3.1. Es una Firma que se adjunta a un mensaje electrónico, que identifica al dueño del mensaje, esta firma es un código único.

16.2.4. Norma NOM-151 para almacenamiento seguro de documentos

16.2.4.1. Esta norma establece los requisitos para el almacenamiento de mensajes de datos, que se refieran a cualquier tipo de convenio.