1. Защита с использованием пороля

1.1. для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере, используются ПОРОЛИ

1.1.1. Determine Project Approach, Stages and Steps

1.1.2. Estimate Project Duration

1.1.3. Establish Resource Requirements

1.1.4. Prepare Project Schedule and Budget

1.1.5. Prepare Work breakdown structure

1.1.6. Document Success Criteria

1.1.7. Review Project Schedule

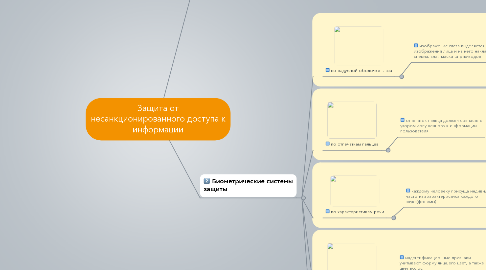

2. Биометрические системы защиты

2.1. по радужной оболочке глаза

2.1.1. изображение глаза выделяется из изображения лица и на него накладывается специальная маска штрих-кодов

2.2. по отпечаткам пальцев

2.2.1. отпечаток пальца должен совпасть с узором допущенного к информации пользователя

2.3. по характеристикам речи

2.3.1. каждому человеку присуща индивидуальная частотная характеристика каждого звука(фонемы)

2.4. по изображению лица

2.4.1. индентификационные признаки учитывают форму лица,его цвет, а также цвет волос

2.5. по геометрии ладони рук

2.5.1. для индефикации используется простая геометрия руки-размеры и форма, а также некоторые информационные знаки на тыльной стороне руки