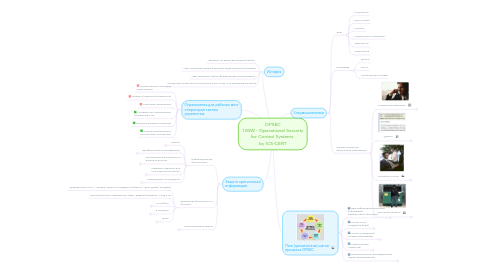

1. История

1.1. Впервые: во время Вьетнамской войны

1.2. 1983: признание OPSEC в качестве национальной программы

1.3. 1988: президент Рейган формализовал использование

1.4. Концепция OPSEC распространилась в том числе и на повседневную жизнь

2. Защита критической информации

2.1. Информационная безопасность

2.1.1. Пароли

2.1.1.1. Последний рубеж обороны

2.1.1.2. Сложный пароль можно создать из кодовой фразы

2.1.1.3. Пароли по умолчанию

2.1.1.4. Имена близких и памятные даты

2.1.1.5. Меняйте пароли хотя бы раз в полгода

2.1.1.6. Не записывайте пароли или записывайте так, чтобы они не были похожи на пароли

2.1.1.7. Не сообщайте никому свои пароли, вводите их самостоятельно, если требуется

2.1.1.8. При подозрении на компрометацию меняйте пароли

2.1.1.9. Блокируйте ненужные больше учётные записи и отзывайте права доступа сразу

2.1.2. Двухфакторная аутентификация

2.1.2.1. Эффективна комбинация двух из этих факторов

2.1.2.1.1. Что-то, что вы знаете (пароль, ПИН)

2.1.2.1.2. Что-то, что у вы имеете (токен)

2.1.2.1.3. Физическая характеристика, которой вы обладаете (отпечаток пальца)

2.1.2.2. Токены

2.1.2.2.1. USB-токены

2.1.2.2.2. Смарт-карты

2.1.2.2.3. Генераторы с экраном

2.1.3. Разграничение внутреннего и внешнего доступа

2.1.3.1. В именовании должности может содержаться название конкретной системы

2.1.3.2. Излишние подробности в пресс-релизах или на сайтах вендоров

2.1.3.3. Внутренние сайты и ресурсы могут стать инструментом инсайдера

2.1.3.4. В случае сомнений информацию лучше не публиковать

2.1.3.5. Ваш браузер отправляет множество информации каждому посещаемому сайту

2.1.4. Надёжное удаление или уничтожение носителей

2.1.4.1. Единственный надёжный способ - физическое уничтожение, но он же и самый дорогой и сложный

2.1.4.2. Перечень носителей

2.1.4.2.1. Ноутбуки и компьютеры

2.1.4.2.2. Планшеты

2.1.4.2.3. Сотовые телефоны и смартфоны

2.1.4.2.4. Стационарные телефоны с памятью

2.1.4.2.5. ПЛК - программируемые логические контроллеры

2.1.4.2.6. Копиры, факсы, принтеры

2.1.4.2.7. Большинство научного оборудования

2.1.4.2.8. Съёмные и внешние носители (диски, USB-флэшки. карты памяти и т.п.)

2.1.4.3. Удаления файлов, очистки корзины и форматирования недостаточно

2.1.4.4. Специализированные утилиты перезаписывают информацию поверх для надёжного удаления

2.1.5. Реагирование на инциденты

2.1.5.1. Инцидент - неблагоприятное событие, которое повлияло или могло повлиять на нормальную работу

2.1.5.2. В области кибербезопасности инциденты включают

2.1.5.2.1. несанкционированный доступ

2.1.5.2.2. нарушение работы какого-либо сервиса или процесса

2.1.5.2.3. эксплуатация уязвимости

2.1.5.2.4. заражение вирусом.

2.1.5.3. До исследования специалистами не нужно предпринимать опрометчивых шагов

2.1.5.4. Регулярные резервные копии предотвращают потерю данных

2.2. Физическая безопасность и контроль

2.2.1. Традиционные три О - оружие, охрана и ограждение (three Gs - guns, guards, and gates)

2.2.2. Дополнительные современные меры: видеонаблюдение, СКУД и пр.

2.2.3. На работе

2.2.3.1. Общая обстановка и нестандартные ситуации

2.2.3.2. Контролируйте тех, кто находится за спиной

2.2.3.3. Избегайте предоставление излишних прав доступа

2.2.3.4. Установите скринсейвер с паролем

2.2.3.5. Запирайте двери при длительном отсутствии

2.2.3.6. Контролируйте использование ваших систем

2.2.3.7. Не оставляйте документы и носители без присмотра в местах общего пользования

2.2.4. В поездках

2.2.4.1. Не оставляйте документы и носители без присмотра

2.2.4.1.1. Не сдавайте их в багаж

2.2.4.1.2. Контролируйте при прохождении досмотра в аэропорту

2.2.4.1.3. Не оставляйте в номере отеля

2.2.4.1.4. При необходимости используйте сейф

2.2.4.2. Не работайте с критической информацией в публичных местах

2.2.4.2.1. Экранный фильтр

2.2.5. Дома

2.2.5.1. Ограничение доступа

2.2.5.2. Закрытая комната или контейнер

2.2.5.3. Не оставляйте носители в автомобиле

2.2.5.4. Сообшайте о пропаже незамедлительно

2.3. Многоуровневая защита

2.3.1. Пример: проход по картам доступа + секретарь, проверяющий проходящих + инструкция для персонала

3. Ограничения для рабочих мест операторов систем управления

3.1. Использование сторонних компьютеров

3.2. Интернет (отдельный компьютер)

3.3. Сторонние приложения

3.4. Антивирусное сканирование обновлений и пр.

3.5. Контроль внешних носителей

3.6. Ограничение/контроль посторонних посетителей

4. Злоумышленники

4.1. Типы

4.1.1. Конкуренты

4.1.2. Преступники

4.1.3. Шпионы

4.1.4. Недовольные сотрудники

4.1.5. Террористы

4.1.6. Нарушители

4.2. Мотивация

4.2.1. Деньги

4.2.2. Месть

4.2.3. Политические взгляды

4.3. Техники получения критической информации

4.3.1. Социальная инженерия

4.3.1.1. Основано на естественном стремлении человека доверять

4.3.1.2. Задать несколько правильных вопросов чаще проще, чем взламывать системы

4.3.1.3. Атака может быть направлена на несколько сотрудников, каждый из которых предоставит часть информации

4.3.1.4. Самый распространённый способ - обман по телефону

4.3.1.4.1. Ещё способы: соцсети и форумы, профессиональные конференции, другие нерабочие мероприятия

4.3.1.5. Сотрудники поддержки с установками помогать и быть доброжелательными часто становятся мишенью злоумышленников

4.3.1.6. Первая цель социнжеренра - заставить поверить, что он тот человек, которому можно доверить критическую информацию

4.3.2. Фишинг

4.3.2.1. Письмо или web-сайт выглядят аутентично и располагают к передаче критической информации

4.3.2.2. На фишинговых сайтах дополнительно может быть вредоносное ПО

4.3.2.3. Лучше всего фишинговые письма игнорировать и удалять

4.3.2.4. Фишинг бывает таргетированным

4.3.3. Случайные утечки

4.3.3.1. Причина: беспечность

4.3.3.2. Чтобы избежать

4.3.3.2.1. Не разговаривайте о работе в публичных местах или не с теми коллегами

4.3.3.2.2. Не размещайте критическую информацию на web-серверах, ftp и пр.

4.3.3.2.3. Не выбрасывайте ненужные диски и электронные носители

4.3.3.2.4. Не используйте ноутбуки в публичных местах, включая самолёты

4.3.3.2.5. Не работайте с критической информацией на публичных или личных компьютерах

4.3.3.2.6. Запирайте кабинет, сейф или, например, ящик стола с критической информацией

4.3.3.2.7. Всегда используйте пароли (или многофакторную аутентификацию)

4.3.4. Мусорные корзины

4.3.4.1. Возле бизнес центров и частных домов

4.3.4.2. Черновики, проекты документов, финансовая информация, персональные данные, номера телефонов, пароли и пр.

4.3.4.3. Компакт-диски, флэш-накопители, бумага для заметок, клочки бумаги

4.3.4.4. Согласно законодательству США на выброшенное не распространяется закон об охране собственности (за исключением мусорных ящиков на частной территории)

5. Пять (циклических) шагов процесса OPSEC

5.1. Идентификация критической информации (Identify critical information)

5.1.1. Что злоумышленники могут захотеть сделать и какая информация им при этом понадобится?

5.2. Анализ угроз (Analyze the threat)

5.2.1. Кто потенциальные злоумышленники?

5.2.2. Какие у них намерения и возможности?

5.2.3. Что уже известно злоумышленникам?

5.2.4. Что ещё нужно узнать злоумышленникам?

5.2.5. Где злоумышленники могут узнать требуемую информацию?

5.3. Анализ уязвимостей (Analyze vulnerabilities)

5.3.1. Что могут использовать злоумышленники для получения критической информации?

5.3.2. Могут помочь индикаторы (признаки уязвимостей)

5.3.2.1. Пример: рост числа заказов пиццы в Пентагон и Белый Дом накануне войны в Персидском заливе

5.4. Оценка рисков (Assess risk)

5.4.1. Угроза (Threat): человек, обстоятельство или событие, потенциально способное(-ый) принести потери или убытки

5.4.2. Уязвимость (Vulnerability): любой недостаток, который может быть использован злоумышленником или случайно

5.4.3. Последствия (Consequence): негативное влияние (потеря или убыток) на организацию, которое может последовать после успешной атаки

5.4.4. Risk = Threat x Vulnerability x Consequence Риск = Угроза x Уязвимость x Последствия

5.4.4.1. Если нет угрозы, уязвимости и/или последствий, то нет и риска.

5.4.4.2. Для промышленных систем управления оценка рисков через последствия проще, чем через стоимость активов.

5.4.5. По итогам оценки необходимо определить, требуются ли меры противодействия и какие из них первоочередные.

5.5. Применение мер противодействия (Apply countermeasures)

5.5.1. Не должны обязательно быть сложными и дорогими.

5.5.2. Должны применять в очередности в зависимости от степени тяжести последствий.

5.5.3. Набор простых мер может оказаться эффективнее одного сложного и дорогого варианта.

5.5.4. Примеры мер

5.5.4.1. Изменение процедур

5.5.4.2. Контроль распространения информации

5.5.4.3. Специализированные решения для защиты (антивирус, межсетевой экран, система обнаружения вторжений)

5.5.4.4. Ускорение процессов исполнения (для ограничения возможностей злоумышленника)

5.5.4.5. Тренинг для персонала по повышению осведомлённости