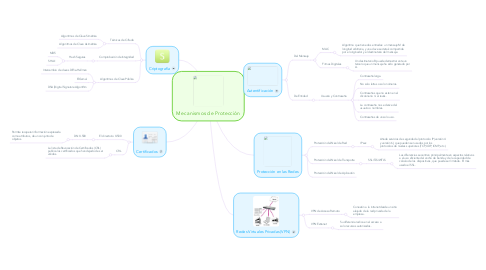

1. Criptografía

1.1. Técnicas de Cifrado

1.1.1. Algoritmos de Clave Simétrica

1.1.2. Algoritmos de Clave Asimétrica

1.2. Comprobación de Integridad

1.2.1. Hash Seguras

1.2.1.1. MD5

1.2.1.2. SHA-1

1.3. Algoritmos de Clave Pública

1.3.1. Intercambio de claves Diffie-Hellman

1.3.2. ElGamal

1.3.3. DSA (Digital Signature Algorithm

2. Redes Virtuales Privadas (VPN)

2.1. VPN de Acceso Remoto

2.1.1. Conexión a la intranet desde un sitio alejado de la red privada de la empresa.

2.2. VPN Extranet

2.2.1. Su diferencia radica en el acceso a solo recursos autorizados.

3. Autentificación

3.1. Del Mensaje

3.1.1. MAC

3.1.1.1. Algoritmo que tiene dos entradas: un mensaje M de longitud arbitraria, y una clave secreta k compartida por el originador y el destinatario del mensaje.

3.1.2. Firmas Digitales

3.1.2.1. Un destinatario B puede demostrar ante un tercero que un mensaje ha sido generado por A.

3.2. De Entidad

3.2.1. Usuario y Contraseña

3.2.1.1. Contraseña larga.

3.2.1.2. No solo letras o solo números.

3.2.1.3. Contraseñas que no esten en el diccionario ni al revés.

3.2.1.4. La contraseña no se derive del usuario o nombres.

3.2.1.5. Contraseñas de un solo uso.

4. Certificados

4.1. El directorio X.500

4.1.1. DN X.500

4.1.1.1. Permite recuperar información expresada como atributos, de un conjunto de objetos.

4.2. CRL

4.2.1. La lista de Revocación de Certificados (CRL) publica los certificados que han dejado de ser válidos.

5. Protección en las Redes

5.1. Protección del Nivel de Red

5.1.1. IPsec

5.1.1.1. Añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores (TCP, UDP, ICMP, etc.).

5.2. Protección del Nivel de Transporte

5.2.1. SSL/TLS/WTLS

5.2.1.1. Las diferencias se centran principalmente en aspectos relativos a el uso eficiente del ancho de banda y de la capacidad de cálculo de los dispositivos, que puede ser limitada. El más usado el SSL.