1. Técnicas de aseguración de datos

1.1. Realizar respaldos periódicos.

1.1.1. Hacer con regularidad una o más copias de los archivos y colocarlas en lugar seguro.

1.1.2. Todas las actualizaciones realizadas luego del último respaldo pueden perderse.

1.2. Pasar todas las transacciones a un archivo, copiándolas en otro disco.

1.2.1. Genera una redundancia que puede ser costosa.

1.2.2. Puede reconstruirse todo el trabajo perdido si el disco de reserva no se dañó también.

1.3. Respaldo incremental

1.3.1. Durante una sesión de trabajo los archivos modificados quedan marcados.

1.3.2. Cuando un usuario se retira del sistema, un proceso del sistema efectúa el respaldo de los archivos marcados.

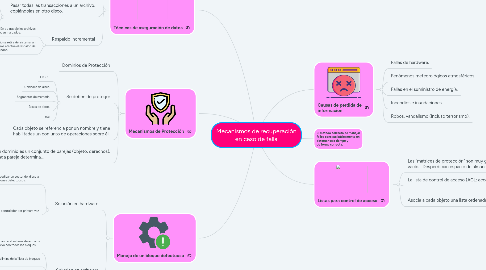

2. Mecanismos de Protección

2.1. Dominios de Protección

2.2. Se deben de proteger

2.2.1. El CPU.

2.2.2. Unidades de disco.

2.2.3. Segmentos de memoria.

2.2.4. Bases de datos.

2.2.5. etc.

2.3. Cada objeto se referencia por un nombre y tiene habilitadas un conjunto de operaciones sobre él.

2.4. Un dominio es un conjunto de parejas (objeto, derechos). Cada pareja determina...

2.4.1. Un objeto. Un subconjunto de las operaciones que se pueden llevar a cabo en él.

2.4.2. Un derecho es el permiso para realizar alguna de las operaciones.

3. Manejo de un bloque defectuoso

3.1. Solución en hardware

3.1.1. Consiste en dedicar un sector del disco a la lista de bloques defectuosos.

3.1.2. Al inicializar el controlador por primera vez

3.1.2.1. Lee la “lista de bloques defectuosos”.

3.1.2.2. Elige un bloque (o pista) de reserva para reemplazar los defectuosos.

3.1.2.3. Registra la asociación en la lista de bloques defectuosos.

3.1.2.4. En lo sucesivo, las solicitudes del bloque defectuoso utilizarán el de repuesto.

3.2. Solución en software

3.2.1. Requiere que el usuario o el sistema de archivos construyan un archivo con todos los bloques defectuosos.

3.2.2. Se los elimina de la “lista de bloques libres”.

3.2.3. Se crea un “archivo de bloques defectuosos”:

3.2.3.1. Esta constituido por los bloques defectuosos.

3.2.3.2. No debe ser leído ni escrito.

3.2.3.3. No se debe intentar obtener copias de respaldo de este archivo.

4. Causas de perdida de informacion

4.1. Fallas de hardware.

4.2. Fenómenos meteorológicos atmosféricos.

4.3. Fallas en el suministro de energía.

4.4. Incendios e inundaciones.

4.5. Robos, vandalismo (incluso terrorismo).

5. El método correcto de manejar fallos consiste básicamente en detectarlos a tiempo y de forma correcta.

6. Listas para control de acceso

6.1. Las “matrices de protección” son muy grandes y con muchos lugares vacíos. Desperdician espacio de almacenamiento.

6.2. La lista de control de acceso (ACL: access control list).

6.3. Asocia a cada objeto una lista ordenada con:

6.3.1. Todos los dominios que pueden tener acceso al objeto.

6.3.2. La forma de dicho acceso (ej: lectura ®, grabación (w), ejecución (x)).