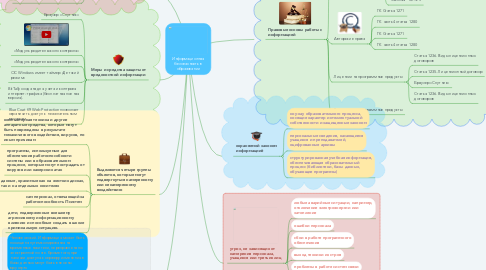

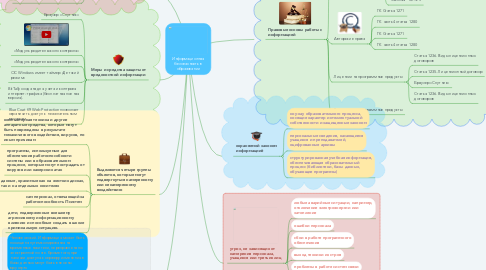

Информационная безопасность в образовании

von Татьяна Степанова

1. Меры и средства защиты от вредоностной информации

1.1. Браузер «Спутник»

1.2. «Модуль родительского контроля»

1.3. «Модуль родительского контроля»

1.4. ОС Windows имеет таймер «Детский режим»

1.5. BitTally создана для учета и контроля интернет-трафика (бесплатная полная версия).

1.6. Blue Coat K9 Web Protection позволяет ограничить доступ к нежелательным ресурсам.

2. Угрозы

2.1. Спам

2.2. Интернет-травля

2.3. Хакерские атаки

2.4. Вредоносное программное обеспечение

2.5. Зависимость от сетевых и компьютерных игр

2.6. Конфиденциальности информации

3. Выделяются четыре группы объектов, которые могут подвергнуться намеренному или ненамеренному воздействию

3.1. компьютерная техника и другие аппаратные средства, которые могут быть повреждены в результате механического воздействия, вирусов, по иным причинам

3.2. программы, используемые для обеспечения работоспособности системы или в образовательном процессе, которые могут пострадать от вирусов или хакерских атак

3.3. данные, хранимые как на жестких дисках, так и на отдельных носителях

3.4. сам персонал, отвечающий за работоспособность IT-систем

3.5. дети, подверженные внешнему агрессивному информационному влиянию и способные создать в школе криминальную ситуацию.

4. Способы несанкционированного доступа

4.1. Человеческий. Информация может быть похищена путем копирования на временные носители, переправлена по электронной почте. Кроме того, при наличии доступа к серверу изменения в базы данных могут быть внесены вручную.

4.2. Программный. Для хищений сведений используются специальные программы, которые обеспечивают копирование паролей, копирование и перехват информации, перенаправление трафика, дешифровку, внесение изменений в работу иных программ

4.3. Аппаратный. Он связан или с использованием специальных технических средств, или с перехватом электромагнитного излучения по различным каналам, включая телефонные

5. Правовые основы работы с информацией

5.1. Законодательство в области использования информации

5.1.1. Закон «Об информации, информационных технологиях и защите информации». 2006г. (№149 -ФЗ)

5.1.2. Гражданский кодекс часть 4

5.1.3. Закон о персональных данных – 2006г. (№152-ФЗ)

5.1.4. Закон № 187-ФЗ

5.1.5. Закон № 187-ФЗ

5.2. Авторские права

5.2.1. ГК Статья 1271

5.2.2. ГК часть4 статья 1280

5.2.3. ГК Статья 1271

5.2.4. ГК часть4 статья 1280

5.3. Лицензии на программные продукты

5.3.1. Статья 1236. Виды лицензионных договоров

5.3.2. Статья 1235. Лицензионный договор

5.3.3. Браузер «Спутник»

5.3.4. Статья 1236. Виды лицензионных договоров