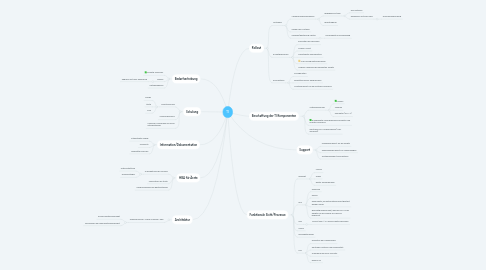

1. Bedarfserhebung

1.1. eHealth-Terminals

1.2. Räume

1.2.1. Abgleich mit dem Raumbuch

1.3. Netzwerkdosen

2. Schulung

2.1. Vorortschulung

2.1.1. Pflege

2.1.2. Ärzte

2.1.3. MFA

2.2. Schulungsvideos

2.3. Laufende Schulungen für neue Mitarbeitenden

3. Information/Dokumentation

3.1. Intranetseite Pflege

3.2. Handouts

3.3. Newsletter Keyuser

4. HBA für Ärzte

4.1. Ausarbeitung des Prozess

4.1.1. Erstausstattung

4.1.2. Quereinsteiger

4.2. Information der Ärzte

4.3. Nachverfolgung des Bestellstandes

5. Architektur

5.1. Abgrenzung zur "Meine Uniklinik"-App

5.1.1. Kommunikationskonzept

5.1.2. Wo werden die Dokumente gespeichert

6. Rollout

6.1. Netzwerk

6.1.1. Verkabelungsmaßnahmen

6.1.1.1. Begehung mit BEP

6.1.1.1.1. Plan erstellen

6.1.1.1.2. Zusammen mit KeyUsern

6.1.1.2. Beauftragung

6.1.2. Ausbau der Verteiler

6.1.3. Auswahl/Bestellung Switch

6.1.3.1. europaweite Ausschreibung

6.2. eHealthTerminals

6.2.1. Einrichten der Terminals

6.2.2. Aufbau Vorort

6.2.3. Arbeitsplatz-Konfiguration

6.2.4. USB-Konfigurationsproblem

6.2.5. Sichere Lagerung der gelieferten Geräte

6.3. Konnektoren

6.3.1. Konfiguration

6.3.2. Bereitstellung im Rechnerraum

6.3.3. Aufstellungsort für die zentralen Terminals

7. Beschaffung der TI Komponenten

7.1. Softwarelizenzen

7.1.1. Meona

7.1.2. Synedra

7.1.3. Konnektor (PTV-4)

7.2. Europaweite Ausschreibung Konnektor und eHealth-Terminals

7.3. Zentrales SMC-Bs beschaffen (Herr Willaredt)

8. Funktionale Sicht/Prozesse

8.1. eRezept

8.1.1. Meona

8.1.2. Argos

8.1.3. weiter Anwendungen

8.2. ePa

8.2.1. Workflow

8.2.2. PdvGo

8.2.3. Dokumente, die automatisch bereit gestellt werden sollen

8.2.4. Berechtigungskonzept, welche SMC-B die Rechte für den Zugriff auf die ePA bekommt.

8.3. eAU

8.3.1. Rollout zum 1.10. ohne eHealth-Terminals

8.4. NFDM

8.5. eMedikationsplan

8.6. KIM

8.6.1. Definition der Mailadressen

8.6.2. Zentrales Postfach. Wer bearbeitet?

8.6.3. Anbindung an eMail-Security

8.6.4. eigene VM