1. Ressources supplémentaires

1.1. 6 bonnes pratiques pour sécuriser vos postes de travail

1.2. Cybersécurité en entreprise : comment sensibiliser vos collaborateurs

1.3. Guide pratique de sécurité numérique

2. Bonnes pratiques pour sécuriser un poste de travail

2.1. 1°) Créer un compte avec des droits limités

2.1.1. Les comptes standards peuvent utiliser la plupart des logiciels et modifier les paramètres du système sans toutefois affecter la sécurité du poste de travail

2.2. 2°) Ne pas vous connecter à votre système à l’aide d’un compte Microsoft

2.2.1. En utilisant ce service, certains paramètres de votre ordinateur (y compris les mots de passe) seront stockés sur les serveurs appartenant à Microsoft.

2.3. 3°) Sécuriser les annuaires, et la vérification régulière du niveau de leur sécurité

2.3.1. En effet, les annuaires contiennent les informations d’identification des utilisateurs,

2.3.2. Ces annuaires constituent donc des cibles privilégiées pour les pirates

2.4. 4°) Installez un logiciel anti-malware

2.5. 5°) Installez un pare-feu

2.6. 6°) Téléchargez chaque programme sur le site officiel de son éditeur

2.7. 7°) Déconnectez-vous de votre session dès que vous vous éloignez de votre ordinateur

2.8. 8°) Activez le verrouillage automatique de votre session

2.8.1. si vous oubliez de vous déconnecter, le système le fera à votre place au bout de quelques minutes

2.8.2. Faire "Windows+L" pour verrouiller votre session

2.9. 9°) Installez les mises à jour du système d’exploitation et activez la vérification automatique des mises à jour

2.9.1. les mises à jour critiques ou de sécurité doivent être installées sans délai, elles sont signalées par des messages de votre système d’exploitation.

2.10. 10°) Mettez à jour tous les programmes et applications installés sur votre ordinateur

2.10.1. un logiciel non mis à jour constitue une porte d’entrée pour les attaquants.

2.11. 11°) Faire des sauvegardes régulières des données et sauvegarder le système d’exploitation

2.12. 12°) Désactiver vos périphériques lorsque vous ne les utilisez pas comme:

2.12.1. le microphone

2.12.2. et la camera

2.13. 13°) Désactivez les services de connexion non nécessaires à votre métier comme:

2.13.1. le Bluetooth,

2.13.2. le Wi-Fi,

2.13.3. la 4G,

2.13.4. etc

2.14. 14°) Désactivez les services d’informatique en nuage (Cloud) intégrés au système d’exploitation

2.14.1. les serveurs Cloud peuvent faire l’objet d’un piratage,

2.14.2. le risque d’exploitation commerciale de vos données, ou à des fins d’espionnage, est important.

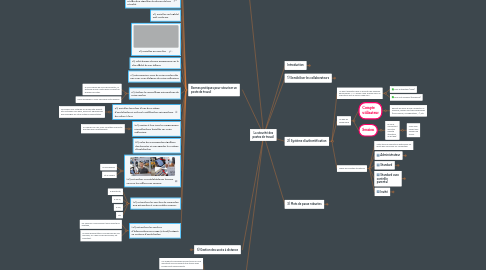

3. 5) Gestion des accès à distance

3.1. Le Covid-19 a amplifier les problématiques d'accès à distance

3.2. Il faut désormais sécuriser les postes de travail des employés travaillant à distance.

3.3. Bonnes pratiques

3.3.1. Mettre en place un VPN (virtual private network)

3.3.2. Utiliser un outil de surveillance réseau

3.3.3. Utiliser un système d’authentification à deux facteurs ou multi-facteurs

3.3.4. Déployer une solution de gestion des identités et des accès (IAM)

3.3.5. Déployer une solution de gestion des appareils mobiles (MDM) pour:

3.3.5.1. permettre de gérer et sécuriser plus facilement les terminaux mobiles des salariés,

3.3.5.2. pouvoir effacer les données à distance en cas de perte ou de vol de l’appareil

3.3.6. Adopter une approche Zero Trust

3.3.6.1. qui accorde à l’utilisateur uniquement les accès dont il a besoin pour accomplir son travail,

3.3.6.2. pour minimiser les failles de sécurité, tout utilisateur, appareil ou application doit s’authentifier pour accéder aux données de l’entreprise.

4. 4) La gestion des supports amovibles

4.1. Les supports amovibles peuvent jouer un rôle important mais ils doivent être utilisés avec prudence et responsabilité.

4.2. Exemples

4.2.1. clés USB,

4.2.2. disques durs externes

4.2.3. cartes SD,

4.2.4. smartphones

4.3. Exemples de compromission liés aux supports amovibles:

4.3.1. servir de mouchard

4.3.1.1. qui enregistrera les données transitant via le réseau, y compris les mots de passe et les identifiants.

4.3.2. exploiter des vulnérabilités

4.3.2.1. pour déployer des logiciels malveillants (ex. Cheval de Troie).

4.4. Bonnes pratiques

4.4.1. Sensibiliser les utilisateurs aux risques liés à l’utilisation de support amovibles,

4.4.1.1. Exemple 1: attention aux clés USB

4.4.1.2. Exemple 2: un ver, une clé USB et des centrales nucléaires

4.4.2. Analysez à l’aide de votre logiciel ANTI-MALWARE tout support que vous connectez à un poste

4.4.3. Désactiver l’exécution automatique des médias et périphériques

4.4.3.1. permet d’empêcher l’exécution de programmes de manière automatique lors de la connexion d’une clé USB ou d’un disque dur externe

4.4.3.2. Exemple

4.4.4. Évitez de connecter des supports sur des comptes administrateurs

4.4.4.1. La connexion d’un support amovible sur une session administrateur ne doit se faire que SI NECESSAIRE à la maintenance du système.

4.4.5. Séparez les usages

4.4.5.1. ne stockez pas vos données personnelles et professionnelles sur le même support

4.4.5.2. Ne connectez pas à des postes reliés au réseau de l’organisation des équipements et des supports amovibles personnels

4.4.6. Achetez des supports amovibles neufs et scellés

4.4.6.1. Évitez les clés offertes:

4.4.6.1.1. salons,

4.4.6.1.2. de conférences,

4.4.6.1.3. ou de colloques,

4.4.6.2. Ne connectez jamais à votre ordinateur les supports:

4.4.6.2.1. trouvés

4.4.6.2.2. ou proposés par des personnes de passage

4.4.7. Chiffrez les supports contenant les données sensibles ou à caractère personnel

4.4.7.1. vous ne serez pas à l’abris d’une perte, d’un vol ou d’un piratage de vos matériels.

4.4.7.2. Cf.TD/TP associé(s)

4.5. Ressource(s) supplémentaire(s)

4.5.1. Restauration des données supprimées d'un support amovible

5. Introduction

5.1. Les risques d’intrusion dans les systèmes informatiques sont importants.

5.2. Le poste de travail est un MAILLON ESSENTIEL de la cybersécurité car:

5.2.1. -le poste de travail non sécurisé est une porte ouverte sur le SI,

5.2.2. -le poste de travail est le principal point d’entrée des cybermalveillances.

5.3. Dans ce cours, seront présentés les éléments de la sécurité du poste de travail:

5.3.1. 1) La sensibilisation et la formation

5.3.2. 2) Le système d'authentification

5.3.3. 3) La robustesse des mots de passe

5.3.4. 4) La gestion des supports amovibles

5.3.5. 5) La gestion des accès à distance

6. 1) Sensibiliser les collaborateurs

6.1. REMARQUE

6.1.1. La sensibilisation reste le moyen le plus efficace pour sécuriser les postes de travail

6.2. sensibiliser aux bonnes pratiques, en expliquant les conséquences des intrusions :

6.2.1. pertes financières,

6.2.2. arrêts d’activité,

6.2.3. image de marque dégradée,

6.2.4. perte de la confiance des clients,

6.2.5. sanctions dues au non-respect des obligations règlementaires,

6.2.6. etc.

6.3. REMARQUE

6.4. Bonnes pratiques

6.4.1. Rédaction d’une charte informatique

6.4.1.1. détaille les bonnes pratiques et la politique de sécurité de l’entreprise.

6.4.1.2. Exemples:

6.4.1.2.1. Charte LGT Voillaume

6.4.1.2.2. Charte Parcoursup

6.4.2. Faire des formations

6.4.2.1. les collaborateurs aux risques et aux bons réflexes à adopter.

6.4.3. Faire des Campagnes de phishing.

6.4.3.1. Organisez une fausse campagne de phishing pour former les collaborateurs aux bons réflexes

6.4.3.2. Exemple

6.4.3.2.1. Créer une campagne de phishing avec Gophish ? (Voir la vidéo de 0mn à 1mn 59s)

7. 2) Système d'authentification

7.1. Un point essentiel dans la sécurité des données personnelles ==> L’accès à une session dans un ordinateur doit se faire à l’aide d’un :

7.1.1. nom d’utilisateur (login)

7.1.2. d’un mot de passe (password)

7.2. Un peu de vocabulaire

7.2.1. Compte utilisateur

7.2.1.1. permet de savoir qui se connecte à la machine, quelles sont ses préférences (fond d'écran, configurations, ...), etc

7.2.2. Session

7.2.2.1. En vous connectant via votre compte utilisateur, on dit que:

7.2.2.1.1. vous avez ouvert une session de travail

7.3. Types de comptes utilisateurs

7.3.1. Votre type de compte va déterminer les droits que vous avez sur l’ordinateur

7.3.2. Administrateur

7.3.2.1. est créé lors de l'installation du système d'exploitation dans votre ordinateur

7.3.2.2. dispose d'un accès total sur l'ordinateur

7.3.2.3. peut effectuer toutes les modifications souhaitées (création/suppression des utilisateurs, modification système, etc).

7.3.3. Standard

7.3.3.1. permet de faire la plupart des tâches quotidiennes

7.3.3.1.1. écrire un nouveau document,

7.3.3.1.2. jouer à un jeu,

7.3.3.1.3. écouter de la musique,

7.3.3.1.4. etc.

7.3.3.2. Ce type de compte ne peut pas:

7.3.3.2.1. modifier les fichiers des autres utilisateurs

7.3.3.2.2. installer une nouvelle application sur l'ordinateur

7.3.4. Standard avec contrôle parental

7.3.4.1. C'est un compte standard soumis au contrôle parental avec des restrictions telles que :

7.3.4.1.1. les heures d'ouverture et de fermeture

7.3.4.1.2. les applications à lancer,

7.3.4.1.3. etc,

7.3.4.2. REMARQUE

7.3.4.2.1. Le controle parental n'est pas mort

7.3.5. Invité

7.3.5.1. Le compte invité est un compte un peu spécial, idéal surtout pour les postes publics.

7.3.5.2. Il ne permet pas de faire grand chose

8. 3) Mots de passe robustes

8.1. Pour protéger au maximum vos données personnelles il faut:

8.1.1. Créer un mot de passe suffisamment fort pour ne pas être piraté ou deviné facilement.

8.2. Un mot de passe fort doit être:

8.2.1. difficile à deviner et à déchiffrer par une tierce personne

8.2.2. facile à retenir par vous-même

8.3. Les caractéristiques d’un mot de passe fort sont les suivants :

8.3.1. comprend au moins 8 caractères ;

8.3.2. ne contient ni votre nom d’utilisateur, ni votre vrai nom, ni le nom de votre société, ni un mot tiré de la musique (titre de chanson, nom de groupe ou de chanteur, ...), etc. ;

8.3.3. ne contient pas de mot entier ;

8.3.4. est complètement différent des mots de passe que vous avez utilisés précédemment ou que vous utilisez pour d'autres services ;

8.3.5. doit contenir des lettres (majuscules et minuscule), des chiffres et des caractères spéciaux (@ , < > ? ! $ etc.).

8.4. Ressource(s) supplémentire(s)

8.4.1. .