1. Protection contre les virus

1.1. règles de bonnes conduite

1.1.1. à ne pas faire !

1.1.1.1. télécharger des fichiers exécutables dans les e/s

1.1.1.2. ouvrir des pièces jointe à un mail si on ne sait pas de quoi il s'agit

1.1.1.3. supprimer les courriers suppects ou les ouvrir

1.1.2. à faire

1.1.2.1. maintenir système d'exploitation à jours

1.1.2.2. maintenir navigateur Internet et tous les applicatifs à jours

1.1.2.3. sauvegarder régulierement le disque dur après verif d'absence de virus

1.1.2.4. instaler filtre antispam

1.1.2.5. se tenir au courant sur des sites spécialisés

1.2. installer anti-virus

1.3. Externeliser protection antiviale

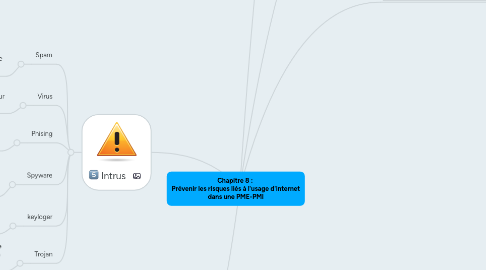

2. Intrus

2.1. Spam

2.1.1. e-mail anonyme, indésirable et envoyé en masse, par des adresse volées à l'insu d'utilisateurs tiers pour masquer le véritable éxpediteur

2.2. Virus

2.2.1. morceau de programme informatique conçu et écrit pour qu'il se reproduise.

2.3. Phising

2.3.1. technique utilisée par les escrocs en ligne visant à usurper l'identité d'une personne ou d'une entité connu.

2.4. Spyware

2.4.1. logicile espion destiné à collecter des informations sur les habitudes de navigation d'un utilisateur afin d'en dresser un profil détaillé

2.5. keyloger

2.5.1. peut assimiler à un logiciel ou matériel espion qui enregistre les touches frappées sur le clavier et de les transmettre via les réseaux

2.6. Trojan

2.6.1. programme qui permet au pirate informatique de s'introduire dans un ordi et de prendre son contrôle à distance.

3. protocole IP

3.1. famille de protocoles de communication de réseau informatique

4. Internet

4.1. Les protocoles

4.1.1. définition

4.1.1.1. ensemble de règles qui permettent la commuication

4.1.2. exemples:

4.2. Le World Wide Web

4.2.1. Service internet qui réprésente l'ensemble des sites accessible grâce à un logiciel de navigation

4.3. Autres services d'Internet

5. Protection du réseau informatique

5.1. Les réseaux informatiques sont protégé contre des intrusions par:

5.1.1. couche logiciel installé sur le serveur ou routeur avec une adresse IP-

5.1.2. bloque la circulation des flux de données

5.1.3. La DMZ, réseau protégé accessible de l'intérieur et de l'extérieur

6. Intranet et extranet

6.1. Intranet

6.1.1. Principes

6.1.1.1. Pas reliée par internet

6.1.1.2. Réseau informatique internet

6.1.1.3. Privé et inaccessible de l'exterrieur

6.1.1.3.1. Confidentalité des données

6.1.1.3.2. Rapidité des transferts

6.1.1.3.3. Protection par rapport au virus

6.1.2. les services

6.1.2.1. Le travail Coopératif

6.1.2.2. L'échange de données informatisées (EDI)

6.1.2.3. Le forum de discussion

6.1.2.4. L'annuaire

6.1.2.5. Revue de presse

6.2. Extranet

6.2.1. principes

6.2.1.1. ouverture des données aux acteurs exterieurs

6.2.1.2. diffusé par un serveur web accessible

6.2.1.3. outil de travail

6.2.2. les services

6.2.2.1. même services que l'Intranet mais depuis n'importe quel poste informatique