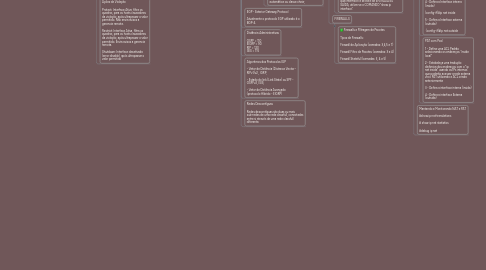

1. CAPITULO 2 - TCP/IP e Modelo OSI

1.1. Tipos de Cabos: Direto CrossOver Rollover

1.2. Tipos de Comutação: Circuitos Pacotes

1.3. Modelo OSI: Camada 7 de Aplicação Camada 6 de Apresentação Camada 5 de Sessão Camada 4 de Transporte Camada 3 de Rede Camada 2 de Enlace Camada 1 Física

1.4. Endereço MAC 48 bits

1.5. Encapsulamento

1.6. Modem e CSU/DSU: Equipamento situado entre a ultima milha e o POP da Operadora.

2. CAPITULO 3 - Redes LAN e Switches

2.1. Protocolo Ethernet - QUADRO Preâmbulo Endereço de Destino Endereço de Origem Tipo Dados Sequência de Verificação de Quadro FCS

2.2. Protocolo Point-to-Point Flag Endereço Controle Protocolo Dados FCS

2.3. Tipos de Comunicação: Dulplex - Tx/Rx simultâneo (Não há colisão) utiliza 2 pares de fios, 1 para envio, e outro para recebimento. Half Duplex - Tx/Rx separado ( há colisão) Utiliza o protocolo CSMA/CD para evitar a colisão. utiliza 1 par de fios para envio/recebimento

2.4. Equipamentos Camada Física: Hubs Repetidores Transceivers Patch Painel Cabos Conectores

2.5. Equipamentos Camada de Enlace: Bridge Switch Placa de Rede

2.6. Métodos de Comutação dos Switchs: Store-and-Forward - Armazena e verifica erros em todo o quadro Cut-Through - Verifica até o byte 14, e aprende o endereço de destino Fragment-Free - Verifica até o byte 64 do quadro, em busca de erros.

2.6.1. 03 Principais Funções do Switch - Aprender endereços MAC; - Encaminhar ou Filtrar Quadros entre portas; - Evitar Loops com Spanning-Tree;

2.7. Tecnologias Ethernet: 1000BASE-T 1000BASE-LX 1000BASE-SX 100BASE-TX 100BASE-FX 10BASE-T

2.8. STP - Spanning Tree: BPDUs cada 2s

2.9. Comandos Básicos Linha de Comando CISCO: Modo usuário - " > " Modo Exec Privilegiado - " # " Modo Config. Global - " config# " #show flash (conteúdo da mem. flash)

3. CAPITULO 4 - WAN e Roteadores

3.1. Terminologia Utilizada em WAN: Link E1, T1 CPE - (Custom Premises Equipament Demarc - (Demarcação) Loop Local - Ultima milha Modem e CSU/DSU

3.2. Quadro do Protocolo HDLC: flag address controle protocol data FCS

3.3. Comutação por pacotes Padrão Europeu e Americano: Americano T1 = 1,5Mbps T2 = 6 Mbps T3 = 45Mbps Europeu E1= 2 Mbps E2 = 8 Mbps E3 = 34 Mbps E4 = 140 Mbps

3.4. Comandos Importantes: logging Synchronous - configurar na line console e vty, para evitar mensagens de alerta na console, ssh e telnet. Exec-TimeOut - Determina o tempo para expirar uma sessão de usuário.

3.5. Memória Routers e Switchs com IOS: RAM/DRAM - Tabela de roteamento, cache ARP, cache de comutação rápida (running-config) NVRAM - Arquivo de Configuração Salvo (startup-config) FLASH - Imagem do Sistema Operacional ROM - Bootstrap IOS reduzido

3.6. Acesso e Senha de Roteadores e Switchs: Senha do modo EXEC privilegiado (config)#enable secret "senha_desejada" Senha do modo EXEC de usuário (console) (config-line)#password "senha_desejada"

3.7. Comando "show version": - Versão do IOS; - Uptime; - Total de memória DRAM, NVRAM e FLASH; - Interfaces; - Registro de configuração; - Motivo da ultima reinicialização;

3.8. Tipos de Banners: MotD - via console, AUX e VTY Login - Após o MotD, mensagem permanente Exec - Após usuário entrar em modo privilegiado. Oculta aos usuários sem privilegio.

3.9. Tipos de Interfaces WIC wic - wan interface card. the first original models. hwic- high speed wan interface - the evolution of wic that is now in use on the ISR routers. vic - voice interface card, support voice only. vic2 - evolution of the above vwic - voice and wan interface card. An E1/T1 card that can be user for voice or data. vwic2 - evolution of the above.

4. CAPITULO 5 - TCP/IP Classful

4.1. Modelo TCP/IP: Camada 4 Aplicação - ssh, https, e-mail etc Camada 3 Transporte - TCP e UDP Camada 2 Internet - ICMP, IP, ARP, RARP Camada 1 Acesso a Rede - FastEthernet, Fibra Optica, ATM, ARP, PPP

4.1.1. TTL Padrão: Unix - 255 Linux - 64 Linux Iptables -255 Windows - 128 Cisco - 255

4.2. Classes de Endereços: Primeiro Octeto Classe A binario 0 0 - 127 Classe B binario 10 128 - 191 Classe C binario 110 192 - 223 Classe D binario 1110 224 - 239

4.3. Tipos de Comunicação Protocolo IP Unicast: Um para um Broadcast: Um para todos da rede Multicast: Um para alguns

4.3.1. Redes IP são conhecidas como Best Effort (Melhor Esforço).

4.4. Redes Classful Classe A /8 Classe B /12 Classe C /16

5. CAPITULO 6 - Introdução ao Roteamento, Rotas Estáticas e DHCP

5.1. Analisando Tabela de Roteamento Fonte Destino Distância Adm/Métrica IP Remoto Tempo que aprendeu a rota Interface de Saída (Local)

5.2. A escolha da melhor rota é feita através do Logest Match (Prefixo Mais Longo)

5.3. Processo de Roteamento e Desempenho: 1 - Roteador recebe o quadro de camada 2 através de uma de suas interfaces; 2 - Toma a decisão de processar ou não o quadro de entrada; 3 - Desencapsula o pacote IP (retira cabeçalho camada 2); 4 - Decide para onde encaminhar o pacote (Interface de Saída); 5 - Encapsula o pacote conforme quadro de camada 2 da interface de saída; 6 - Transmite o quadro no meio físico;

5.4. Rota com interface diretamente conectada, utiliza menos processamento do Roteador, pois, não precisa resolver qual a Interface de Saída.

5.5. Funcionamento do DHCP: CLIENTE --> DHCPDiscover (Broadcast) <-- DHCPOffer (Unicast) SERVER CLIENTE --> DHCPRequest (Broadcast) <-- DHCPAck (Unicast) SERVER

5.6. Tipos de Alocação: Automática - fornece endereço IP permanente ao cliente. Dinâmica - fornece endereço IP a um cliente por um período limitado de tempo. Manual via Servidor - o administrador define um endereço IP a um cliente, e o DHCP repassa esse endereço atribuído

5.7. AGENT RELAY Encaminha requisições DHCP pela rede, através de Unicast direto para o Endereço IP do servidor DHCP Remoto.

5.7.1. DHCP RELAY (Helper Address) #configure terminal (config)#int fa0/0 (config-if)#ip helper-address O comando deve ser configurado na LAN do Roteador onde estão os clientes

6. CAPITULO 7 - Segmentando Redes Locais com VLAN

6.1. VLANs

6.1.1. VLAN-ID Padrão: 1 - 1005

6.1.2. VLAN-ID Estendida: 1006 - 4094

6.1.3. VLANs Úteis: 2 - 1001

6.2. Trunks

6.3. VLAN Trunk Protocol - VTP - Server; - Client; - Transparent;

6.4. Redes Hierárquicas em 3 camadas: - Acesso; - Distribuição; - Core (Núcleo);

6.5. Padrões de Cabeamento em LANs: - 10BASE-T ETHERNET - 100BASE-T FASTETHERNET - 1000BASE-T GIGABITETHERNET - 1000BASE-SX FIBRA MULTIMODO - 1000BASE-LX FIBRA MONOMODO - 1000BASE-LX FIBRA MULTIMODO

6.6. Não confunda Broadcast com Flooding - Quem gera o Broadcast é o host; - Quem gera o Flooding é o Switch;

6.7. Dynamic Trunk Protocol - DTP - switchport mode trunk; - switchport mode dynamic auto; - switchport mode dynamic desirable; RECOMENDAÇÃO DA CISCO, NÃO UTILIZA-LO.

6.8. Port Security

6.8.1. Campos - Secure Port; - MaxSecureAddr; - Current Addr; - Security Violation; - Security Action;

6.8.2. Procedimentos: 1 - Colocar a porta em modo Acesso 2 - Habilitar o port security "switchport port security" 3 -Definir o limite de endereços MAC na porta (padrão 1) 4 - Especificar os endereços MAC permitidos (padrão dinâmico) 5 - Definir ações de violação (padrão shutdown

6.8.3. Ações de Violação Protect: Interface Ativa, filtra os quadros, para os hosts causadores da violação, após ultrapassar o valor permitido. Não envia avisos a gerencia remota. Restrict: Interface Ativa, filtra os quadros, para os hosts causadores da violação, após ultrapassar o valor permitido. Envia avisos a gerencia remota. Shutdown: Interface desativada (error disable), após ultrapassar o valor permitido

7. CAPITULO 8 - Redes IP com SUB-REDES e VLSM

7.1. Variable Lenght Subnet Mask - VLSM Utilize como ponto de partida, a classe do endereço IP em questão, para realização do VLSM.

7.2. Classless Inter Domain Routing CIDR Mais conhecido como o Roteamento sem Classes. Os préfixos de Máscara variam de /1 até /32.

7.3. Projeto de Endereçamento IP Muito utilizado para evitar "Overlaping" ou Sobreposição de endereços IP.

7.4. Sumarização de Rotas Nada mais é do que, agregação de um única rota, englobando várias redes. Fazendo a Sumarização: 1 - Anote as redes uma em baixo da outra, em ordem crescente; 2 - Verifique os Octetos iguais nas rotas; 3 - Converta os octetos que diferem um do outro, para binário; 4 - Procure sequência de bits iguais, e deixe com bit "1" na nova máscara de sub rede, onde varia, ficará com bit "0"; 5 - Cuidado com a porção de host da máscara de Sub redes, ela sempre será "0", ou seja, onde tem "0" na máscara original deve ter zero "0" na nova máscara sumarizada.

8. CAPITULO 9 -Roteamento Dinâmico e RIPv2

8.1. Funções de um Protocolo de Roteamento - Aprender as informações de roteamento (sub redes) dos seus vizinhos de rede; - Ensinar a outros vizinhos sobre suas sub redes e as demais aprendidas; - Se mais de um caminho for descoberto, utilizar a métrica como critério de desempate e incluir a rota na tabela de roteamento; - Atualizar sua própria tabela de roteamento, quando ocorrer alguma mudança na rede, e manter os vizinhos também atualizados;

8.2. IGP - Interior Gateway Protocol - RIPv1 (Classful) - RIPv2 (Classless) - EIGRP (Classless) - OSPFv2 (Classless)

8.2.1. IGRP

8.2.2. OSPFv2

8.2.2.1. O OSPF é compatível com três tipos de conexões de redes: - Links ponto a ponto - Redes de multiacesso com difusão - Redes de multiacesso sem difusão.

8.2.3. IS-IS

8.2.4. EIGRP

8.2.5. RIP

8.2.5.1. .

8.2.5.2. Mecanismos para evitar Loop: - Split Horizon: Evita a propagação de rotas pela mesma interface que aprendeu a rota. - Poison Reverse: Solução para Loops longos. Utiliza a "métrica infinita" nº de saltos igual a 16. - Hold-Down-Timer: recebe uma rota como inalcançável (Poison reverse) Temporizadores do RIP: - Updates = 30s ; - Inválido = 180s; - Hold down = 180s; - FLUSH = 240s;

8.2.5.2.1. RIPv2

8.2.5.2.2. RIPv1

8.3. EGP - Exterior Gateway Protocol Atualmente o protocolo EGP utilizado é o BGP-4.

8.4. Distância Administrativas OSPF = 110 EIGRP = 90 RIP = 120 ISIS = 115

8.5. Algoritmos dos Protocolos IGP - Vetor de Distância (Distance Vector - RIPv1/v2 , IGRP; - Estado do link (Link State) ou SPF - OSPFv2, ISIS; - Vetor de Distância Avançado (protocolo Híbrido - EIGRP)

8.6. Redes Descontíguas Redes descontíguas são duas ou mais sub-redes de uma rede classfull, conectadas entre si através de uma rede classfull diferente.

9. CAPITULO 10 - Reforçando a Segurança nos Dispositivos e ACL

9.1. ACL

9.1.1. * ACL pode ser Numerada ou Nomeada; * ACLs são criadas através do modo de configuração global, no Cisco IOS. * Podem ser aplicadas nas Interfaces LAN, WAN e Lines.

9.1.1.1. ACL Numerada (Padrão ou Extendida) COMANDO "access-list" no modo de configuração global. ACL Nomeada (Padrão ou Extendida) COMANDO "ip access-list" no modo de configuração global.

9.1.2. - ACL Padrão: Filtra apenas por endereço IP de Origem ou Rede de Origem (1 - 99) e (1300 - 1999);

9.1.3. - ACL Estendida: Filtra por rede, IP de Origem, Destino, protocolo, porta de Origem e porta de Destino (100 - 199) e (2000 - 2699);

9.1.3.1. Outros tipos de ACLs Reflexiva: Utilizada para verificar o estado da conexão TCP; Dinâmica: Utilizada para dar acesso a determinado recurso de rede por um tempo determinado; Temporizada: Utilizada para determinar horários de acessos, a recursos de rede, por exemplo, Internet Liberada das 18:00 as 22:00.

9.1.4. Máscara Curinga: Usada pela ACL para identificar endereços únicos ou faixas de endereços IP (Intervalos de Endereços IP). bits 0 - Indica bit a checar; bits 1 - Indica bit a ignorar;

9.1.4.1. * Operam de forma distinta das máscaras de sub rede! * Para fins de cálculo, a máscara coringa é o "inverso" da máscara de rede. * Não dá pra selecionar qualquer faixa, qualquer intervalo. * A dupla rede e máscara curinga definem o range de IPs que serão testados na ACL.

9.1.5. Comando "ip access-group" vincula uma ACL a uma interface.

9.1.6. O Comando "access-class" vincula uma ACL diretamente na Line VTY, para restringir o acesso remoto (telnet). Deve ser configurado dentro da Line VTY

9.1.7. Posicionando ACLs Estendida: Mais próxima à rede ou host de origem. IP Padrão: Mais próxima à rede ou host de destino.

9.1.8. Para verificar onde uma ACL foi aplicada (em qual interface) e se ela é de ENTRADA ou SAÍDA, utiliza-se o COMANDO "show ip interface".

9.2. FIREWALLS

9.2.1. Firewalls e FIltragem de Pacotes Tipos de Firewalls: Firewall de Aplicação (camadas: 3,4,5 e 7) Firewall Filtro de Pacotes (camadas: 3 e 4) Firewall Statefull (camadas: 3, 4 e 5)

10. CAPITULO 11 - NAT, PAT e Acesso a Internet

10.1. Terminologias Cisco Endereço Local Interno (inside local) = RFC1918 Endereço Global Interno (inside global ) = Endereço IP Público Endereço Local Externo (outside local) = Endereço RFC 1918 do Host ou Rede Remota Endereço Global Externo (outside global) = Endereço Público do Host ou Rede remota. A título de Exame CCENT, o "outside global" e "outside local" são iguais.

10.2. Tipos de NAT NAT Estático: conhecido como NAT 1:1 (um endereço local para um endereço global externo). Ativa o recurso de NAT reverso automaticamente; NAT Dinâmico: conhecido como NAT N:N (vários endereços locais para vários endereços globais externos) Existe uma limitação no número de conexões, uma conexão por IP público; NAT com Overload ou PAT: conhecido como N:1 (vários endereços locais para um endereço global externo). Com um endereço público, realiza 65.000 conexões em diferentes portas; NAT com Overload Dinâmico ou PAT Dinâmico: conhecido como N:N,Traduz utilizando IP e Porta TCP/UDP, porém com vários IPs de Internet. Não existe limitação de conexão por IP Público. Cada IP público pode realizar 65.000 conexões em diferentes portas. Que é o número de portas existentes, tanto TCP quanto UDP.

10.3. CONFIGURAÇÕES DE NATs

10.3.1. NAT Estático: 1- Defina uma tradução estática de um inside local address para um inside global address; 2 - Defina a interface interna (inside); (config-if)#ip nat insite 3 - Defina a Interface Externa (outside); (config-if)#ip nat outside

10.3.2. NAT Dinâmico: 1 - Crie um Pool de Endereços Globais; (config)#ip nat pool name ip-inicial ip-final netmask máscara 2 - Configure uma ACL IP Padrão permitindo os "inside local address" (config)#access-list <1-99> permit rede_de_origem máscar_curinga 3 - Estabeleça traduções dinâmicas da origem, especificando a ACL criada anteriormente (config)#ip nat inside source list número_da_ACL pool nome_do_pool 4 - Defina a Interface interna (inside) (config-if)#ip nat inside 5 - Defina a Interface externa (outside) (config-if)#ip nat outside

10.3.3. PAT com Pool 1 - Defina uma ACL Padrão selecionando os endereços "inside local" 2 - Estabeleça uma tradução dinâmica dos endereços com o "ip nat inside" usando os IPs internos que poderão acessar a rede externa via o PAT utilizando a ACL criada anteriormente 3 - Defina a interface interna (inside) 4 - Defina a interface Externa (outside)

10.4. Mantendo e Monitorando NAT e PAT #show ip nat translations # show ip nat statistics #debug ip nat

11. CAPITULO 12 - Troubleshooting e Administração de Dispositivos CISCO

11.1. Processo de Troubleshooting Analisar ou prever o funcionamento normal Isolar o problema e documentar Analisar a causa raiz Resolver o problema ou escalar Verificar e monitorar a solução.

11.2. CDP: Sua função é descobrir informações dos equipamentos vizinhos. Protocolo proprietário da CISCO. Comando: #show cdp?

11.2.1. Troca de informações a cada 60s. Holdtime de 180s. Caso ocorra perda de comunicação com o vizinho.

11.2.2. O CDP é habilitado em todas as interfaces, comportamento padrão. Com o comando: (config)#cdp run Desabilitando em todas as interfaces (config)# no cdp run Habilitando e Desabilitando o CDP numa interface especifica: (config-if)#cdp enable (config-if)#no cdp enable

11.3. LLDP (IEEE 802.1AB): Tem função parecida com o CDP (Cisco). Vai além do CDP, por ser um protocolo aberto. Por padrão desabilitado em Equipamentos Cisco (config)#show lldp

11.4. Análise de Encaminhamento de Pacotes

11.5. Analisando VLANs e VLAN Trunking

11.5.1. Problemas Típicos com VLANs e Trunks

11.5.1.1. 1 - Portas alocadas a VLANs erradas; Solução: #show interface switchport 2 - VLANs não existem ou estão inativas (shutdown) nos switches; Solução: #show interface vlan brief #show dtp status #no shutdown vlan "número-vlan" 3 - VLANs bloqueadas nos Trunks, onde deveriam estar liberadas (comando: #switchport trunk allowed); Solução: #show interfaces trunk 4 - Trunks não sobem, por não terem as configurações corretas em ambas as pontas do link (DTP Configurado); Solução: #show interfaces "interface" switchport Desabilitar o DTP (recomendado) #switchport nonegotiate (dentro da interface)

11.6. FLUXOS DENTRO E FORA DE UMA LAN: FLUXO DENTRO DA LAN: ARP para resolver MAC de destino e os pacotes são trocados diretamente entre os hosts origem e destino FLUXO FORA DA LAN: ARP para resolver o MAC do Gateway e do Servidor DNS, e pacotes são trocados através do Gateway. A aplicação usa TCP para transporte. Abertura da sessão Three-way handshake é realizada. A aplicação usa UDP como transporte. Datagramas são trocados sem abertura de sessão.

11.7. Uma Interface em modo Full-Duplex desativa o circuito de detecção de colisões

11.8. Comunicação de Hosts na mesma VLAN, em Switchs diferentes: Dois Hosts que pertencem a mesma VLAN, mas, em switchs diferentes, se ligados por um Trunk, se comunicam. Por que os MACs remotos ficam vinculados na porta Trunk.

12. CAPITULO 13 - IPv6

12.1. Qual a maior diferença entre IPv4 e IPv6? Com certeza é o número de endereços IP disponíveis para cada um dos protocolos. IPv4 = 4.294,967,296 IPv6 = 340,282,366,920,938,463,463,374,607,431,768,211,456

12.1.1. IPv6

12.1.1.1. Pulblicação: Ano de 1999

12.1.1.2. Tamanho do endereço: 128-bits

12.1.1.3. Notação: Hexadecimal 3FFE.F200.0234.AB00.0123.4567.8901.ABCD Formado por 8 Hexadecatetos ou Duoctetos

12.1.1.4. Notação em prefixo: 3FFE.F200.0234::/48 128 bits - 48 bits de rede = 80bits de host

12.1.1.5. Quantidade de endereços: 2^128

12.1.1.6. NÃO SUPORTA COMUNICAÇÃO EM BROADCAST NÃO SE USA MAIS O TERMO "MÁSCARA" MAS, SIM SOMENTE "PREFIXO" NÃO SUPORTA CLASSES DE ENDEREÇOS IP NÃO SUPORTA ARP, RARP

12.1.1.7. Tipos de Fluxos Suportados Unicast Multicast Anycast (configurado em múltiplas interfaces) - Muito útil para redundância. - No cabelhaço IPv6 não é utilizado como origem, apenas como destino. E precisa ser anunciado aos roteadores, pelo protocolo de roteamento

12.1.1.8. Três contrações que podemos usar no endereço IPv6

12.1.1.8.1. - Zeros a esquerda, podem ser omitidos;

12.1.1.8.2. - Conjuntos de 4 zeros na mesma casa, podem ser reduzidos para 1 zero;

12.1.1.8.3. - Sequências de zeros podem ser substituídas por dois conjuntos de dois pontos. Mas, apenas 1 única vez, por endereço;

12.1.1.9. Prefixos de um Endereço IPv6: - Prefixo Global (Global Prefix) - Sub-rede (subnet ID) - Interface de rede (Interface ID)

12.1.1.10. ICMPv6

12.1.1.10.1. NDP - Neighbor Discovery Protocol Rotas aprendidas via NDP tem DISTÂNCIA ADMINISTRATIVA = 2

12.1.1.11. Distribuição de Endereços IPv6:

12.1.1.11.1. SLAAC Stateless: Formação dos 64 bits de Host (Interface ID) através do EUI64 Formação dos 64 bits de prefixo através de um anúncio realizado pelo roteador

12.1.1.11.2. DHCPv6

12.1.1.11.3. SLAAC com RDNSS

12.1.1.11.4. SLAAC Configuração Manual de Endereços (Não entrega o DNS aos hosts)

12.1.1.12. Estrutura de Endereços IPv6

12.1.1.12.1. Unicast

12.1.1.12.2. Multicast

12.1.1.13. COMANDOS PRIMORDIAIS PARA ATIVAR O IPv6: Habilitando o Roteamento IPv6 no equipamento (config)#ipv6 unicast-routing Habilitando o IPv6 numa Interface (config-if)#ipv6 enable

13. CAPITULO 14 - Upgrade, Licenciamento e Manipulação de Arquivos

13.1. Componentes de um Roteador

13.1.1. CPU

13.1.2. Memórias

13.1.2.1. NVRAM = show startup-config

13.1.2.2. FLASH = show flash e show version (exibe qual a imagem do IOS em operação)

13.1.2.3. ROM = BootStrap

13.1.2.4. RAM = show running-config

13.2. Backup, Upgrade e Downgrade

13.2.1. Verificando Memória FLASH e NVRAM #show file systems;

13.2.2. Backup do arquivo de configuração para um TFTP #copy running-config tftp Backup do IOS para um TFTP #copy flash: "nome do arquivo.bin" tftp Upgrade e Downgrade de versão do IOS #copy tftp: "nome do arquivo.bin" flash (ATENÇÃO AO USAR ESTE COMANDO)

13.3. SEQUÊNCIA DE INICIALIZAÇÃO - Equipamentos Cisco com IOS

13.3.1. I - POST: Testa o Hardware

13.3.2. II - BootStrap: Ajuda o Roteador a encontrar e carregar um IOS válido na memória RAM.

13.3.2.1. Memória ROM

13.3.3. III - Encontrar e carregar IOS: BootStrap busca e carrega a Imagem do IOS encontrado

13.3.3.1. 1 - Flash 2 - Servidor TFTP

13.3.3.1.1. Não encontrou IOS

13.3.3.1.2. Encontrou um IOS

13.3.4. IV - Encontrar e carregar Arquivo de Configuração: Carrega

13.3.4.1. 1 - NVRAM 2 - Servidor TFTP

13.3.4.1.1. Não encontrou um arquivo de Configuração

13.3.4.1.2. Encontrou o arquivo de Configuração

13.3.5. Boot System alterando a sequência de Inicialização Padrão

13.3.5.1. IOS na Memória FLASH: Ex: #boot system flash c2600-js-mz_123.13T.bin

13.3.5.2. IOS num Servidor TFTP Ex: #boot system tftp c2600-js-mz_123.13T.bin 10.0.0.19

13.3.5.3. Faz entrar em modo Rommonitor: #boot system rom

13.3.5.4. Os comandos são "ADITIVOS"

13.3.6. Registro de Configuração

13.3.6.1. Valor de 16 bits gravado na NVRAM

13.3.6.1.1. Valor Padrão: 0x2102

13.3.6.1.2. Valor para recuperação de Password: 0x2142

13.3.6.1.3. Boot Fild 4 últimos bits dos 16 bits do Registro de Configuração.

13.3.6.1.4. Campo de boot = 0x0 Entra direto em Rommonitor

13.3.6.1.5. Campo de boot = 0x1 Carrega primeiro IOS encontrado na memória FLASH

13.3.6.1.6. Campo de boot de 0x2 a 0xF

13.3.6.2. Comandos: (config)#config-register

13.4. Recuperação de Senha

13.4.1. 1 - Conecte o Notebook via console no Roteador, e abra o terminal; 2 - Reinicie o Roteador com o botão On/Off; 3 - Pressione Ctrl+pause(Break) nos primeiros 5s da inicialização (forçando o Roteador a entrar em Rommonitor; 4 - Altere o config register para 0x2142,e inicialize o Roteador em Rommonitor com os comandos: rommon 1 >confreg 0x2142 ou o/r 0x2142 (router mais antigo) Inicialize o router ---> comando: boot, reset ou i 5 - O Roteador inicializa "como se fosse" de fábrica. Porém a configuração de backup ainda está presente na NVRAM; 6 - Insira um "#copy start run" para copiar a configuração (backup) da NVRAM para RAM. 7 - Altere as senha (enable, console, vty, usernames etc); 8 - Altere o config register para "0x2102" em modo de configuração Global; 9 - Salve a configuração na NVRAM e dê um "reload"; 10 - Teste as novas senhas;

13.5. Disaster Recovery e Recuperação de IOS: Para recuperar um Roteador você terá que gravar um novo IOS na FLASH do Roteador via tftpdnld ou x-modem.

13.5.1. Principais Comandos no Modo Rommonitor

13.5.1.1. tftpdnld: Carrega IOS via tftp

13.5.1.2. X-modem: Carrega IOS via x-modem, através do cabo de console com velocidade máxima 115kbps.

13.5.1.3. Confreg: Configura a velocidade da console, para carga de IOS via x-modem.

13.5.1.4. Confreg 0x2142 altera o registro de configuração para alteração de senha

13.6. Ativando e Desativando log de mensagens VIA CONSOLE (config)#logging console (Habilita o log no equipamento) (config)#logging buffer (armazenamento das mensagens na RAM VIA SSH/TELNET (config)#terminal monitor SERVIDOR SYSLOG (config)#logging "ip do servidor"

13.7. GERENCIAMENTO DE LICENÇAS VERSAO 15 DO IOS:

13.7.1. ipbasek9: ip base ou licença básica

13.7.2. datak9: Data ou dados, suporta recursos como, MPLS, ATM, multiprotocolos e suporte a IBM

13.7.3. uck9: Unified Communications ou voz. Suporta recursos de voz e telefonia IP

13.7.4. securityk9: security ou segurança, suporta recursos de segurança como IOS Firewall, IPS, IPSEC, 3DS e VPN.

13.7.5. Licença Manual e Temporária

13.7.5.1. #show license udi #show license feature #show version