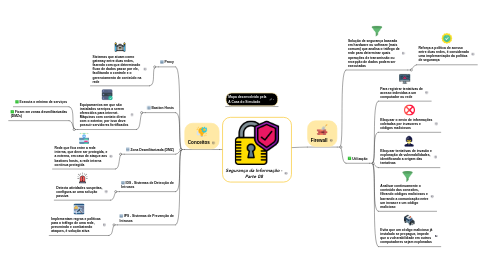

1. Mapa desenvolvido pela A Casa do Simulado

2. Conceitos

2.1. Proxy

2.1.1. Sistemas que atuam como gateway entre duas redes, fazendo com que determinado fluxo de dados passe por ele, facilitando o controle e o gerenciamento de conteúdo na rede

2.2. Bastion Hosts

2.2.1. Equipamentos em que são instalados serviços a serem oferecidos para internet. Máquinas com contato direto com o exterior, por isso deve possuir servidores fortificados

2.2.1.1. Executa o mínimo de serviços

2.2.1.2. Ficam em zonas desmilitarizadas (DMZs)

2.3. Zona Desmilitarizada (DMZ)

2.3.1. Rede que fica entre a rede interna, que deve ser protegida, e a externa, em caso de ataque aos bastions hosts, a rede interna continua protegida

2.4. IDS - Sistemas de Detecção de Intrusos

2.4.1. Detecta atividades suspeitas, configura-se uma solução passiva

2.5. IPS - Sistemas de Prevenção de Intrusos

2.5.1. Implementam regras e políticas para o tráfego de uma rede, prevenindo e combatendo ataques, é solução ativa

3. Firewall

3.1. Solução de segurança baseada em hardware ou software (mais comum) que analisa o tráfego de rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas

3.1.1. Reforça a política de acesso entre duas redes, é considerado uma implementação da política de segurança

3.2. Utilização

3.2.1. Para registrar tentativas de acesso indevidas a um computador ou rede

3.2.2. Bloquear o envio de informações coletadas por invasores e códigos maliciosos

3.2.3. Bloquear tentativas de invasão e exploração de vulnerabilidades, identificando a origem das tentativas

3.2.4. Analisar continuamente o conteúdo das conexões, filtrando códigos maliciosos e barrando a comunicação entre um invasor e um código malicioso

3.2.5. Evita que um código malicioso já instalado se propague, impede que a vulnerabilidade em outros computadores sejam exploradas