1. Ataques de denegación de servicio (DoS) y de denegación de servicio distribuido (DDoS)

1.1. Un ataque de denegación de servicio supera los recursos de un sistema para que no pueda responder a las solicitudes de servicio. Un ataque DDoS también es un ataque a los recursos del sistema, pero se lanza desde una gran cantidad de otras máquinas host que están infectadas por un software malicioso controlado por el atacant

1.2. Ataque de inundación TCP SYN

1.2.1. En este ataque, un atacante explota el uso del espacio del búfer durante un protocolo de inicio de sesión del Protocolo de Control de Transmisión (TCP). El dispositivo del atacante inunda la pequeña cola en proceso del sistema de destino con solicitudes de conexión, pero no responde cuando el sistema de destino responde a esas solicitudes.

1.3. Ataque de lágrima

1.3.1. Este ataque hace que los campos de desplazamiento de longitud y fragmentación en paquetes de Protocolo de Internet (IP) secuenciales se superpongan entre sí en el host atacado; el sistema atacado intenta reconstruir paquetes durante el proceso pero falla. El sistema de destino se confunde y se bloquea.Si los usuarios no tienen parches para protegerse contra este ataque DoS, desactive SMBv2 y bloquee los puertos 139 y 445.

1.4. Ataque del pitufo

1.4.1. Este ataque implica el uso de suplantación de IP y el ICMP para saturar una red objetivo con tráfico. Este método de ataque utiliza solicitudes de eco ICMP dirigidas a direcciones IP de difusión.Para proteger sus dispositivos de este ataque, debe deshabilitar las difusiones dirigidas por IP en los enrutadores. Esto evitará la solicitud de transmisión de eco ICMP en los dispositivos de red. Otra opción sería configurar los sistemas finales para evitar que respondan a los paquetes ICMP desde las direcciones de difusión.

1.5. Ataque de ping de la muerte

1.5.1. Este tipo de ataque utiliza paquetes IP para hacer ping a un sistema de destino con un tamaño de IP superior al máximo de 65,535 bytes. Los paquetes IP de este tamaño no están permitidos, por lo que el atacante fragmenta el paquete IP.

2. Ataque de contraseña

2.1. Debido a que las contraseñas son el mecanismo más utilizado para autenticar a los usuarios en un sistema de información, la obtención de contraseñas es un método de ataque común y efectivo. El acceso a la contraseña de una persona se puede obtener mirando alrededor del escritorio de la persona

3. Ataque de inyección SQL

3.1. La inyección de SQL se ha convertido en un problema común con los sitios web basados en bases de datos. Ocurre cuando un factor masculino ejecuta una consulta SQL a la base de datos a través de los datos de entrada del cliente al servidor. Los comandos SQL se insertan en la entrada del plano de datos (por ejemplo, en lugar del inicio de sesión o la contraseña) para ejecutar comandos SQL predefinidos.

4. Ataque de secuencias de comandos entre sitios (XSS)

4.1. Los ataques XSS utilizan recursos web de terceros para ejecutar scripts en el navegador web o la aplicación de script de la víctima. Específicamente, el atacante inyecta una carga útil con JavaScript malicioso en la base de datos de un sitio web. Cuando la víctima solicita una página del sitio web, el sitio web transmite la página, con la carga útil del atacante como parte del cuerpo HTML, al navegador de la víctima, que ejecuta el script malicioso.

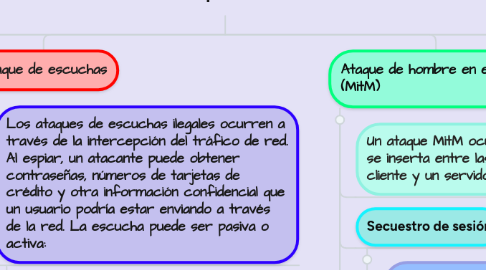

5. Ataque de escuchas

5.1. Los ataques de escuchas ilegales ocurren a través de la intercepción del tráfico de red. Al espiar, un atacante puede obtener contraseñas, números de tarjetas de crédito y otra información confidencial que un usuario podría estar enviando a través de la red. La escucha puede ser pasiva o activa:

5.1.1. Escuchas pasivas : un pirata informático detecta la información escuchando la transmisión del mensaje en la red. Escuchas activas : un pirata informático captura activamente la información disfrazándose de unidad amiga y enviando consultas a los transmisores. Esto se llama sondeo, escaneo o manipulación

6. Ataque de hombre en el medio (MitM)

6.1. Un ataque MitM ocurre cuando un hacker se inserta entre las comunicaciones de un cliente y un servidor.

6.2. Secuestro de sesión

6.2.1. En este tipo de ataque MitM, un atacante secuestra una sesión entre un cliente de confianza y un servidor de red. La computadora atacante sustituye su dirección IP para el cliente de confianza mientras el servidor continúa la sesión, creyendo que se está comunicando con el cliente.

6.3. IP spoofing

6.3.1. La suplantación de IP es utilizada por un atacante para convencer a un sistema de que se está comunicando con una entidad conocida y confiable y le brinda acceso al atacante. El atacante envía un paquete con la dirección de origen IP de un host conocido y confiable en lugar de su propia dirección de origen IP a un host de destino.

6.4. Repetición

6.4.1. Un ataque de repetición ocurre cuando un atacante intercepta y guarda mensajes antiguos y luego intenta enviarlos más tarde, haciéndose pasar por uno de los participantes. Este tipo se puede contrarrestar fácilmente con marcas de tiempo de sesión o nonce (un número aleatorio o una cadena que cambia con el tiempo)

7. Ataque de drive-by

7.1. Los ataques de descarga directa son un método común de propagación de malware. Los piratas informáticos buscan sitios web inseguros y colocan un script malicioso en un código HTTP o PHP en una de las páginas. Este script puede instalar malware directamente en la computadora de alguien que visita el sitio, o puede redirigir a la víctima a un sitio controlado por los piratas informáticos

8. phishing

8.1. El ataque de phishing es la práctica de enviar correos electrónicos que parecen provenir de fuentes confiables con el objetivo de obtener información personal o influenciar a los usuarios para que hagan algo. Combina ingeniería social y engaños técnicos. Podría incluir un archivo adjunto a un correo electrónico que carga malware en su computadora

8.2. Mitigar

8.2.1. Para reducir el riesgo de ser phishing, puede utilizar estas técnicas: Pensamiento crítico : no aceptes que un correo electrónico sea lo más importante solo porque estés ocupado o estresado o porque tengas otros 150 mensajes no leídos en tu bandeja de entrada. Detente un minuto y analiza el correo electrónico. Desplazándose sobre los enlaces : mueva el mouse sobre el enlace, ¡pero no haga clic en él ! Simplemente deje que el cursor de su mouse h sobre el enlace y vea a dónde lo llevaría. Aplicar el pensamiento crítico para descifrar la URL.