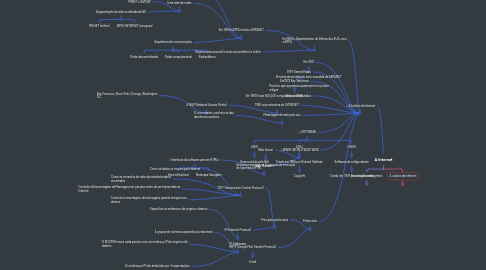

1. :desktop_computer: A história da Internet

1.1. Em1958 o Departamento de Defesa dos EUA criou a ARPA

1.1.1. Em 1969 a ARPA montou ARPANET

1.1.1.1. 4 computadores conectados em 4 Universidades nos Estados Unidos

1.1.1.2. Uma rede de redes

1.1.1.2.1. PRNET e SATNET

1.1.1.2.2. Segmentação da rede na década de 80

1.1.1.3. Arquitetura de comunicações

1.1.1.3.1. Rede descentralizada

1.1.1.3.2. Poder computacional

1.1.1.3.3. Redundância

1.1.2. Objetivo educacional (mundo universitário) e militar

1.2. Em1972 Ray Tomlinson

1.2.1. Criou o EMAIL

1.3. 1979 Usenet News

1.3.1. Permitiu que as pessoas pudessem ler e postar artigos

1.4. Em 1990 havia 300,000 computadores conectados

1.5. 1995 nova estrutura da INTERNET

1.5.1. 4 NAP (Network Access Points)

1.5.1.1. São Francisco, Nova York, Chicago, Washington D.C

1.6. Em 1972

1.6.1. Primeira demonstração bem-sucedida da ARPANET

1.7. SOFTWARE

1.7.1. UNIX

1.7.1.1. Desenvolvido pela Bell

1.7.2. GNU

1.7.2.1. Criado em 1984 por Richard Stallman

1.7.2.1.1. Copyleft

1.7.3. LINUX

1.7.3.1. Software de código aberto

1.7.3.1.1. Criado em 1991 por Linus Torvalds

1.8. Modelagem da rede pelo uso

1.8.1. O crescimento contínuo se deu devido aos usuários

1.9. :desktop_computer: WWW (WORLD WIDE WEB)

1.9.1. Web Server

1.9.1.1. Armazena arquivos na linguagem de marcação de hipertexto HTML

1.9.2. Web Browser

1.9.2.1. Interfaces de software para ler HTMLs

1.9.2.1.1. Internet Explorer

1.9.2.1.2. Netscape Navigator

1.10. Protocolos

1.10.1. Principais protocolos

1.10.1.1. TCP (Transmission Control Protocol)

1.10.1.1.1. Como os dados se movem pela Internet

1.10.1.1.2. Como as conexões de rede são estabelecidas e encerradas

1.10.1.1.3. Controla a Desmontagem da Mensagem em pacotes antes de ser transmitida na Internet

1.10.1.1.4. Controla a remontagem de mensagens quando atingem seu destino

1.10.1.2. IP (Internet Protocol)

1.10.1.2.1. Especifica os endereços de origem e destino

1.10.1.2.2. IP Addresses

1.10.2. SMTP (Simple Mail Transfer Protocol)

1.10.2.1. Email

2. Tecnologias emergentes

2.1. Cloud Computing (Computação em nuvem.)

2.1.1. A computação em nuvem armazena e processa informações pela Internet em vez de armazenar no disco rígido de um computador.

2.1.1.1. Os serviços em nuvem assumem três formas:

2.1.1.1.1. Todos nós conhecemos os termos público, privado e híbrido, mas eles têm significados especiais quando aplicados a serviços em nuvem.

2.1.1.2. A nuvem pública

2.1.1.2.1. A nuvem pública é um modelo de implantação na nuvem em que os recursos de computação pertencem a e são operados por um provedor e compartilhados entre vários locatários pela Internet.

2.1.1.3. A nuvem privada

2.1.1.3.1. Uma nuvem privada pode ser hospedada no próprio data center de uma organização, em uma instalação de colocalização de terceiros ou por meio de um provedor de nuvem privada que oferece serviços de hospedagem em nuvem privada e pode ou não oferecer infraestrutura em nuvem pública tradicional compartilhada.

2.1.1.4. A nuvem híbrida

2.1.1.4.1. A nuvem híbrida usa uma combinação de pelo menos uma nuvem privada e uma nuvem pública, que trabalham juntas para oferecer um conjunto flexível de serviços de computação em nuvem.

2.1.2. Computação em nuvem "como serviço"

2.1.2.1. Software como serviço (SaaS)

2.1.2.1.1. Os usuários podem efetuar login em um navegador em praticamente qualquer tipo de dispositivo em quase qualquer sistema operacional, inserir o que precisam e exibir o resultado.

2.1.2.2. Plataforma como um serviço (PaaS)

2.1.2.2.1. Com o PaaS, um fornecedor fornece apenas a plataforma, significando infraestrutura, sistemas operacionais, armazenamento e grande parte do código.

2.1.2.3. Infraestrutura como serviço (IaaS)

2.1.2.3.1. As empresas recorrem ao IaaS quando desejam criar seus próprios aplicativos desde o início ou mover aplicativos existentes de um datacenter para a organização para reduzir os custos de TI.

2.1.3. Multicloud

2.1.3.1. Multicloud é o uso de mais de uma nuvem pública. Permite que uma empresa escolha serviços diferentes de diferentes nuvens públicas.

2.1.3.1.1. Por exemplo, a empresa pode misturar vários ambientes públicos de IaaS, como IBM Cloud, Amazon Web Services e Microsoft Azure, para que não fiquem bloqueados em um provedor de nuvem.

2.1.4. A nuvem ajuda as empresas a prosperarem

2.1.4.1. As inovações técnicas dependem da nuvem, tornando-a a porta de entrada para a IA, blockchain, Internet das Coisas (IoT) e até computação quântica.

2.2. Inteligência artificial

2.2.1. Em 1920

2.2.1.1. O escritor tcheco Karel Capek imaginou pessoas de metal que pensavam como humanos e criou a palavra “robô” para descrevê-las.

2.2.2. Em 1950

2.2.2.1. O matemático inglês Alan Turing se perguntou se algum dia uma máquina poderia pensar e fez a célebre pergunta “Como podemos saber se uma máquina pensa?”.

2.2.3. Em 1956

2.2.3.1. O moderno campo de inteligência artificial chegou até o Dartmouth College, quando um grupo de cientistas previu que uma máquina tão inteligente quanto um humano poderia ser criada nos próximos anos.

2.2.4. Teste de Turing

2.2.4.1. No teste de Turing, um interrogador se comunica através de um teclado com uma máquina ou com uma pessoa, mas não sabe quem é que está do outro lado.

2.2.5. Tipos de IA

2.2.5.1. IA simples

2.2.5.1.1. Pense em um robô que responde às perguntas do serviço de atendimento ao cliente, que faz reconhecimento facial no Facebook, recomendações de compra na Amazon...

2.2.5.2. Inteligência aumentada

2.2.5.2.1. A inteligência aumentada complementa a inteligência humana, ajudando as pessoas a tomarem melhores decisões. Ela não substitui os humanos. Mas impulsiona seus conhecimentos e melhora sua produtividade.

2.2.5.3. IA geral

2.2.5.3.1. Hoje, a IA geral é um objetivo, e não uma tecnologia prática, conduzirá os computadores que você vê em filmes, conversando com humanos sobre vários assuntos, enquanto opera cidades inteiras ou naves estelares.

2.2.6. A IA pode realizar tarefas difíceis por você

2.2.6.1. Pense nos carros que dirigem sozinhos. Usando câmeras, radares e GPS, eles recebem todos os tipos de entrada, tudo mudando rapidamente!

2.3. Cybersecurity (Segurança cibernética)

2.3.1. A segurança cibernética ajuda a reduzir crimes e danos no mundo virtual.

2.3.1.1. Frequentemente, os especialistas em segurança sugerem o uso de duas ou mais formas de autenticação (autenticação de dois ou diversos fatores) para contas importantes.

2.3.2. Hackers e ataques cibernéticos

2.3.2.1. Os hackers éticos são contratados por empresas e governos para realizar avaliações de segurança, procurar erros e tentar fechar brechas de segurança no software para tornar os sistemas mais seguros e resilientes.

2.3.2.2. Alguns buscam diversão e curiosidade, mas os criminosos cibernéticos geralmente buscam ganhos monetários.

2.3.2.2.1. Os membros da comunidade de hackers ativistas usam suas habilidades para promover um objetivo social ou político.

2.3.2.3. É importante manter o software de computador atualizado, especialmente com correções de segurança.

2.3.3. Criptografia

2.3.3.1. As formas mais comuns de segurança computacional são conhecidas como criptografia.

2.3.3.1.1. As técnicas criptográficas dependem de chaves conhecidas pelo remetente e pelo destinatário.

2.3.4. Havyn

2.3.4.1. Semelhante ao assistente de voz Alexa da Amazon, o Havyn ajuda a combater ameaças de segurança cibernética respondendo a consultas básicas por meio de um robô de bate-papo e uma interface de voz baseados no Watson.

2.3.4.1.1. A ferramenta pode verificar se existem ameaças cibernéticas e identificar os sistemas que elas impactam.

2.3.5. Métodos de ataque cibernético

2.3.5.1. A maioria dos ataques cibernéticos visa identificar e explorar pontos fracos em sistemas e tecnologias.

2.3.5.2. Alguns exemplos:

2.3.5.2.1. Spoofing de protocolo da Internet (IP)

2.3.5.2.2. Ataques de negação de serviço (DoS)

2.3.5.2.3. Ameaças avançadas persistentes (APTs)

2.4. What is data science?

2.4.1. Tudo gira em torno de informações

2.4.2. How do you handle data?

2.4.2.1. Dados são informações brutas. Podem ser fatos, estatísticas, opiniões, qualquer tipo de conteúdo gravado em algum formato. Números? Com certeza. Fatos? Sem dúvidas. Vozes, fotos, nomes, movimentos de dança? Também são dados.

2.4.3. How do you become a data scientist?

2.4.3.1. a ciência de dados é um estudo emergente que não foi definido claramente até recentemente. (E, em algumas áreas, a definição ainda está mudando).

2.4.3.1.1. Isso ajuda a pensar na ciência de dados como criação de conhecimento a partir de dados, independentemente da técnica usada para analisar os dados. É como uma caça ao tesouro. Você começa com texto bruto, números, gráficos ou qualquer outro tipo de dado e explora esses dados para descobrir padrões e ideias valiosas.

2.4.4. Will you like the job?

2.4.4.1. Descubra isso respondendo a algumas perguntas na caixa de texto a seguir.

2.4.4.1.1. 1- Quais são seus maiores interesses? Anote uma área de estudo, um hobby ou outro tópico sobre o qual você esteja interessado em aprender mais. Lembre-se, do futebol à astrofísica, da música à ajuda a vítimas de furacões, há dados em tudo.

2.4.4.1.2. 2- Quais dados podem estar relacionados aos seus interesses? Anote exemplos do que você acha que pode se relacionar.

2.4.4.1.3. 3-Esses dados são principalmente estruturados, para que você possa listá-los em linhas e colunas organizadas, ou sãoprincipalmente não estruturados, como arquivos de texto ou multimídia?

2.4.4.1.4. 4-Tente mostrar um exemplo (ou dois, ou três!) relacionado à sua área de interesse e aos dados que possam descrevê-la.

2.4.5. Data science as a career

2.4.5.1. A ciência de dados é uma área em rápido crescimento, com muitas oportunidades para mentes curiosas.

2.5. What is the Internet of Things?

2.5.1. Why is it important?

2.5.1.1. Na Internet das Coisas, ou IoT, o termo “coisas” faz referência à máquinas ou dispositivos equipados com sensores que reúnem, armazenam e analisam informações. Ao se conectarem à Internet e a um servidor de dados central, esses equipamentos podem fazer upload dos dados para que passem por processamentos adicionais e utilizá-los para facilitar a execução de várias tarefas.

2.5.2. How it works?

2.5.2.1. Um sistema IoT é composto por sensores ou dispositivos que “conversam” com a nuvem por meio de algum tipo de conectividade. O sistema, então, integra dados dos diferentes dispositivos e podem aplicar análises de dados para compartilhar as informações mais importantes com aplicativos desenvolvidos para atender à necessidades específicas.

2.5.3. What are some examples?

2.5.3.1. Indústria de energia: Sensores monitoram itens como iluminação, temperatura, uso de energia e muito mais. Ao processar os dados desses sensores, algoritmos inteligentes podem administrar, em detalhes,o uso da energia em tempo real, com muito mais eficiência do que os humanos conseguem, economizando dinheiro e energia.

2.5.3.2. Indústria de agricultura: Sensores monitoram a umidade do solo e levam em conta dados meteorológicos, para que os sistemas de irrigação molhem as plantações somente quando for necessário, reduzindo oconsumo de água.

2.5.3.3. Alertas de catástrofes: Sensores coletam informações críticas sobre o ambiente, permitindo a detecção antecipada de desastres ambientais, como terremotos e tsunamis, salvando vidas.

2.6. blockchain

2.6.1. O blockchain tem sido um dos termos com grande evidência há algum tempo.

2.6.2. Blockchain explicado

2.6.2.1. O blockchain armazena informações em uma rede de computadores pessoais, tornando-as distribuídas e descentralizadas.

2.6.2.2. Isso dificulta que qualquer pessoa derrube a rede ou corrompa as informações.

2.6.2.3. O blockchain usa criptografia para garantir que os registros não possam ser violados.

2.6.3. O que você precisa saber sobre o blockchain

2.6.3.1. vamos começar detalhando a definição de blockchain. Se um blockchain é uma “cadeia de blocos”, o que é um bloco?

2.6.3.2. Um bloco é um grupo de transações que são mantidas em ordem cronológica e codificadas em um blockchain. Cada computador que executa código para um determinado blockchain possui os dados que contêm todas as transações que já ocorreram no blockchain.

2.6.3.3. ovos blocos são registrados ou extraídos quando novas transações ocorrem. Depois que os blocos são registrados no blockchain, esses registros não poderão ser facilmente apagados ou mudados.

2.6.4. Casos de uso de Blockchain

2.6.4.1. 1. Transporte

2.6.4.1.1. Uma transportadora pode criar uma cadeia de suprimentos baseada em blockchain para rastrear instantaneamente as mercadorias enviadas até a fonte original.

2.6.4.2. 2. Governo

2.6.4.2.1. Um governo poderia usar o blockchain para ajudar a gerenciar e digitalizar o tsunami de transações e ativos com os quais lidam todos os anos como, por exemplo, cobranças, desembolsos, transferências, taxas, multas, aprovações e muito mais.

2.6.4.3. 3. Suprimento de alimentos

2.6.4.3.1. Uma empresa de alimentos pode usar o blockchain para rastrear, rapidamente, produtos alimentares desde sua origem e reduzir potencialmente a ameaça de doenças transmitidas por alimentos.

2.6.4.4. 4. Setor bancário

2.6.4.4.1. Um banco pode usar o blockchain para reduzir o tempo necessário para liquidar transações bancárias internacionais e validar pagamentos em tempo real.

2.6.4.5. 5. Saúde

2.6.4.5.1. Uma empresa farmacêutica pode usar o blockchain para interromper o fluxo de medicamentos falsificados que entram na cadeia de suprimentos e afetam pacientes.

3. A cultura da Internet

3.1. no estágio atual de difusão global da Internet, faz sentido distinguir entre produtores/usuários e consumidores/usuários.

3.1.1. Por produtores/usuários refiro-me àqueles cuja prática da Internet é diretamente reintroduzida no sistema tecnológico

3.1.2. os consumidores/usuários, por outro lado, são aqueles beneficiários de aplicações e sistemas que não interagem diretamente com o desenvolvimento da Internet

3.2. A cultura da Internet

3.2.1. A cultura da Internet caracteriza-se por uma estrutura em quatro camadas:

3.2.1.1. cultura tecnomeritocrática

3.2.1.1.1. especifica-se como uma cultura hacker ao incorporar normas e costumes a redes de cooperação voltadas para projetos tecnológicos.

3.2.1.2. cultura comunitária virtual

3.2.1.2.1. acrescenta uma dimensão social ao compartilhamento tecnológico, fazendo da Internet um meio de interação social seletiva e de integração simbólica.

3.2.1.3. cultura empresarial

3.2.1.3.1. trabalha, ao lado da cultura hacker e da cultura comunitária, para difundir práticas da Internet em todos os domínios da sociedade como meio de ganhar dinheiro.

3.2.1.4. cultura hacker

3.2.1.4.1. ao incorporar normas e costumes a redes de cooperação voltadas para projetos tecnológicos

3.2.2. é uma cultura feita de uma crença tecnocrática no progresso dos seres humanos através da tecnologia, levado a cabo por comunidades de hackers que prosperam na criatividade tecnológica livre e aberta, incrustada em redes virtuais que pretendem reinventar a sociedade, e materializada por empresários movidos a dinheiro nas engrenagens da nova economia.

3.3. Tecnoelites

3.3.1. Trata-se de uma cultura da crença no bem inerente ao desenvolvimento científico e tecnológico como um elemento decisivo no progresso da humanidade.

3.3.1.1. As características fundamentais dessa tecnomeritocracia são as seguintes:

3.3.1.1.1. A descoberta tecnológica

3.3.1.1.2. A relevância e a posição relativa da descoberta

3.3.1.1.3. A coordenação de tarefas e projetos

3.4. Hackers

3.4.1. Segundo Pekka Himanen (2001), a ética hacker é a característica cultural da sociedade informacional.

3.4.1.1. Os hackers não são o que a mídia diz que são. Não são uns irresponsáveis viciados em computador empenhados em quebrar códigos, penetrar em sistemas ilegalmente, ou criar o caos no tráfego dos computadores.

3.4.1.1.1. Os que se comportam assim são chamados “crackers”, e em geral são rejeitados pela cultura hacker, embora eu pessoalmente considere que, em termos analíticos, os crackers e outros cibertipos são subculturas de um universo hacker muito mais vasto e, via de regra, não destrutivos

3.5. crackers

3.5.1. e em geral são rejeitados pela cultura hacker, embora eu pessoalmente considere que, em termos analíticos, os crackers e outros cibertipos são subculturas de um universo hacker muito mais vasto e, via de regra, não destrutivos.

3.5.1.1. Em sua maioria, são indivíduos, com frequência muito jovens, que tentam provar sua perícia, em geral com conhecimento técnico limitado. Outros, como Kevin Mitnik, misturam habilidade técnica com uma estratégia de sabotagem política em seus esforços para vigiar o mundo que os vigia

3.5.1.1.1. Esse comportamento deve ser diferenciado do cibercrime — a prática de roubos na Internet para lucro pessoal —, o velho hábito do “crime do colarinho branco” executado mediante novos meios tecnológicos.

3.6. Comunidades virtuais

3.6.1. Os primeiros usuários de redes de computadores criaram comunidades virtuais, para usar a expressão popularizada por Howard Rheingold (1993/2000), e essas comunidades foram fontes de valores que moldaram comportamento e organização social

3.6.1.1. pesquisadores da Arpanet que criaram uma das primeiras listas de correspondência temáticas, a SF-Lovers (para amantes da ficção científica), com a tolerância do Departamento de Defesa. Nos primeiros tempos, muitos usuários do UUCP eram também membros da cultura hacker. Da década de 1980 em diante

3.7. Empresários

3.7.1. A difusão da Internet a partir de círculos fechados de tecnólogos e pessoas organizadas em comunidades para a sociedade em geral foi levada a cabo por empresários

3.7.1.1. a Internet foi moldada em grande parte em torno desses usos comerciais.

3.7.1.1.1. O ponto-chave é que eles ganharam dinheiro com ideias, numa época em que a que a falta de novas ideias levava empresas estabelecidas a perdas financeiras. Assim, a inovação empresarial, e não o capital, foi a força propulsora da economia da Internet