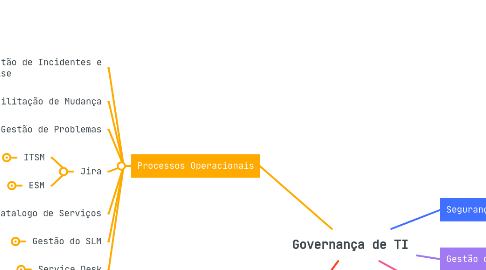

1. Processos Operacionais

1.1. Gestão de Incidentes e Crise

1.1.1. Identificação e Registro de Incidentes

1.1.1.1. Recepção de Incidentes

1.1.1.1.1. Receber e registrar todos os incidentes relatados pelos usuários, através de diversos canais, como telefone, e-mail, portal de atendimento ou sistemas automáticos de monitoramento

1.1.1.2. Registro de Incidentes

1.1.1.2.1. Documentar todas as informações relevantes sobre os incidentes no sistema de gestão de incidentes, incluindo descrição, impacto, urgência e categoria.

1.1.2. Classificação e Priorização de Incidentes

1.1.2.1. Classificação

1.1.2.1.1. Categorizar os incidentes com base na sua natureza, como hardware, software, rede, segurança, entre outros

1.1.2.2. Priorização

1.1.2.2.1. Avaliar o impacto e a urgência dos incidentes para determinar sua prioridade de resolução, utilizando critérios pré-definidos.

1.1.3. Investigação e Diagnóstico

1.1.3.1. Análise Inicial

1.1.3.1.1. Realizar uma análise inicial para entender a causa do incidente e determinar a melhor abordagem para a resolução.

1.1.3.2. Diagnóstico Técnico

1.1.3.2.1. Envolver especialistas técnicos para diagnosticar a causa raiz do incidente, se necessário.

1.1.4. Resolução e Recuperação

1.1.4.1. Implementação de Soluções

1.1.4.1.1. Aplicar correções temporárias (workarounds) ou soluções definitivas para resolver o incidente.

1.1.4.2. Recuperação de Serviços

1.1.4.2.1. Garantir que os serviços de TI sejam restaurados ao seu estado normal de operação o mais rápido possível.

1.1.5. Comunicação e Notificação

1.1.5.1. Informar Usuários

1.1.5.1.1. Manter os usuários afetados informados sobre o status do incidente, tempo estimado para resolução e quaisquer ações que eles precisem tomar.

1.1.5.2. Notificações Internas

1.1.5.2.1. Comunicar o progresso do incidente às partes interessadas internas, como gerentes de TI e equipes de suporte.

1.1.6. Encerramento de Incidentes

1.1.6.1. Verificação

1.1.6.1.1. Confirmar que o incidente foi completamente resolvido e que o serviço foi restaurado.

1.1.6.2. Documentação de Encerramento

1.1.6.2.1. Atualizar o registro do incidente com detalhes sobre a resolução, ações tomadas e quaisquer lições aprendidas

1.1.6.3. Avaliação de Satisfação

1.1.6.3.1. Coletar feedback dos usuários sobre a resolução do incidente e a eficácia do atendimento.

1.1.7. Análise Pós-Incidente

1.1.7.1. Revisão Pós-Incidente (RCA)

1.1.7.1.1. Conduzir análises detalhadas após a resolução de incidentes significativos para identificar a causa raiz e recomendar melhorias para evitar recorrências.

1.1.7.2. Relatórios de Incidentes

1.1.7.2.1. Gerar relatórios detalhados sobre os incidentes resolvidos, incluindo causas, impacto, tempo de resolução e ações preventivas recomendadas.

1.1.8. Melhoria Contínua

1.1.8.1. Revisão de Processos

1.1.8.1.1. Analisar e revisar regularmente os processos de gestão de incidentes para identificar áreas de melhoria

1.1.8.2. Treinamento e Desenvolvimento

1.1.8.2.1. Proporcionar treinamento contínuo para a equipe de suporte em técnicas de resolução de incidentes e melhores práticas

1.1.9. Prevenção e Preparação

1.1.10. Gestão de Crises

1.1.10.1. Ativação de Equipe de Crise

1.1.10.1.1. Em casos de crises maiores, ativa uma equipe de gestão de crise para coordenar a resposta

1.1.10.2. Gerenciamento de Impacto

1.1.10.2.1. Trabalha para minimizar os impactos na operação e na reputação da organização durante a crise.

1.1.10.3. Comunicação Externa

1.1.10.3.1. Gerencia a comunicação com clientes e público externo, se necessário.

1.1.10.4. Coordenação de Equipes

1.1.10.4.1. Mobiliza e coordena equipes técnicas e de suporte para resolver o incidente de maneira eficaz.

1.1.10.5. Relatórios Regulatórios

1.1.10.5.1. Prepara e submete os relatórios necessários para órgãos reguladores conforme exigido.

1.1.10.6. Manutenção de Planos de Contingência

1.1.10.6.1. Atualiza e testa regularmente os planos de resposta a incidentes e crises.

1.2. Habilitação de Mudança

1.2.1. Identificação e Registro de Solicitações de Mudança

1.2.1.1. Recepção de Solicitações

1.2.1.1.1. Receber e registrar todas as solicitações de mudança (RFC - Request for Change) vindas de diferentes partes da organização.

1.2.1.2. Documentação

1.2.1.2.1. Documentar detalhes das solicitações de mudança, incluindo o motivo da mudança, o impacto esperado, recursos necessários e cronograma proposto.

1.2.2. Avaliação e Priorização de Mudanças:

1.2.2.1. Análise de Impacto

1.2.2.1.1. Avaliar o impacto potencial das mudanças propostas em termos de custo, tempo, recursos, e risco.

1.2.2.2. Priorização

1.2.2.2.1. Classificar e priorizar mudanças com base em critérios como urgência, importância estratégica, e impacto no negócio.

1.2.3. Planejamento de Mudança

1.2.3.1. Desenvolvimento de Planos de Mudança

1.2.3.1.1. Elaborar planos detalhados para a implementação de mudanças, incluindo cronogramas, etapas, recursos necessários, e planos de comunicação.

1.2.3.2. Identificação de Riscos

1.2.3.2.1. Identificar e documentar riscos associados à mudança e desenvolver estratégias de mitigação.

1.2.4. Aprovação de Mudanças

1.2.4.1. Revisão e Aprovação

1.2.4.1.1. Submeter as solicitações de mudança ao Comitê de Mudanças ou Change Advisory Board (CAB) para revisão e aprovação.

1.2.4.2. Documentação de Decisões

1.2.4.2.1. Registrar as decisões do CAB e comunicar o status das solicitações de mudança aos solicitantes e partes interessadas.

1.2.5. Implementação de Mudanças

1.2.5.1. Execução de Planos de Mudança

1.2.5.1.1. Coordenar a implementação das mudanças conforme os planos aprovados, garantindo que todas as etapas sejam seguidas corretamente.

1.2.5.2. Monitoramento de Implementação

1.2.5.2.1. Monitorar o progresso da implementação para assegurar que está conforme o cronograma e resolver quaisquer problemas que surjam

1.2.6. Testes e Validação

1.2.6.1. Testes de Mudança

1.2.6.1.1. Conduzir testes para validar que a mudança foi implementada corretamente e que o sistema funciona conforme esperado.

1.2.6.2. Validação de Resultados

1.2.6.2.1. Verificar e documentar os resultados dos testes para confirmar que os objetivos da mudança foram alcançados.

1.2.7. Comunicação e Notificação

1.2.7.1. Informar Partes Interessadas

1.2.7.1.1. Manter as partes interessadas informadas sobre o progresso da mudança, incluindo qualquer impacto esperado durante e após a implementação.

1.2.7.2. Documentação e Relatórios

1.2.7.2.1. Gerar relatórios sobre o status das mudanças e compartilhar com as partes interessadas e a alta administração.

1.2.8. Revisão Pós-Implementação

1.2.8.1. Revisão de Mudança

1.2.8.1.1. Conduzir revisões pós-implementação para avaliar o sucesso da mudança, identificar lições aprendidas e documentar áreas de melhoria.

1.2.8.2. Relatórios de Desempenho

1.2.8.2.1. Preparar relatórios detalhados sobre a performance da mudança e quaisquer questões encontradas durante a implementação.

1.2.9. Gestão de Configurações

1.2.9.1. Atualização de Documentação

1.2.9.1.1. Atualizar a documentação de configuração para refletir as mudanças implementadas.

1.2.9.2. Gerenciamento de Ativos e Configurações

1.2.9.2.1. Garantir que o CMDB (Configuration Management Database) esteja atualizado com as novas configurações resultantes das mudanças.

1.2.10. Capacitação e Treinamento

1.2.10.1. Treinamento de Equipes

1.2.10.1.1. Prover treinamento e capacitação para as equipes de TI e usuários finais sobre as mudanças implementadas e novos procedimentos operacionais.

1.2.10.2. Suporte Pós-Mudança

1.2.10.2.1. Oferecer suporte contínuo após a implementação da mudança para resolver quaisquer problemas que possam surgir e ajudar na adaptação às novas condições.

1.3. Gestão de Problemas

1.3.1. Identificação de Problemas

1.3.1.1. Análise de Incidentes

1.3.1.1.1. Revisar incidentes recorrentes ou significativos para identificar possíveis problemas subjacentes.

1.3.1.2. Monitoramento Proativo

1.3.1.2.1. Utilizar ferramentas de monitoramento para identificar potenciais problemas antes que causem incidentes.

1.3.2. Registro de Problemas

1.3.2.1. Documentação

1.3.2.1.1. Registrar todos os problemas identificados em um sistema de gestão de problemas, incluindo detalhes sobre a descrição, impacto, e possíveis causas.

1.3.2.2. Classificação

1.3.2.2.1. Classificar os problemas de acordo com sua gravidade, impacto no negócio e urgência.

1.3.3. Análise de Problemas

1.3.3.1. Análise de Causa Raiz (RCA)

1.3.3.1.1. Conduzir análises de causa raiz para determinar as origens dos problemas. Métodos comuns incluem análise de árvore de falhas, diagrama de Ishikawa

1.3.3.2. Coleta de Dados

1.3.3.2.1. Reunir dados relevantes para apoiar a análise, como logs de sistema, relatórios de incidentes e feedback de usuários.

1.3.4. Desenvolvimento de Soluções

1.3.4.1. Propostas de Solução

1.3.4.1.1. Desenvolver e documentar soluções potenciais para eliminar ou mitigar a causa raiz dos problemas.

1.3.4.2. Avaliação de Impacto

1.3.4.2.1. Avaliar o impacto potencial das soluções propostas, incluindo custos, tempo e recursos necessários.

1.3.5. Implementação de Soluções

1.3.5.1. Plano de Ação

1.3.5.1.1. Criar planos de ação detalhados para implementar as soluções, incluindo cronogramas, responsáveis e etapas necessárias.

1.3.5.2. Execução

1.3.5.2.1. Coordenar a execução dos planos de ação, garantindo que as soluções sejam implementadas conforme planejado.

1.3.6. Revisão e Validação de Soluções

1.3.6.1. Teste de Soluções

1.3.6.1.1. Conduzir testes para validar a eficácia das soluções implementadas.

1.3.6.2. Validação Final

1.3.6.2.1. Confirmar que as soluções resolveram os problemas sem introduzir novos problemas ou impactos negativos.

1.3.7. Documentação e Relatórios

1.3.7.1. Atualização de Registros

1.3.7.1.1. Atualizar a documentação de problemas e soluções no sistema de gestão de problemas.

1.3.7.2. Relatórios de Desempenho

1.3.7.2.1. Gerar relatórios sobre a gestão de problemas, incluindo a eficácia das soluções e qualquer lição aprendida.

1.3.8. Comunicação e Notificação

1.3.8.1. Informar Partes Interessadas

1.3.8.1.1. Manter as partes interessadas informadas sobre o status dos problemas e as soluções implementadas.

1.3.8.2. Treinamento e Orientação

1.3.8.2.1. Prover treinamento e orientação para as equipes de TI e usuários finais sobre as soluções e novos procedimentos implementados.

1.3.9. Revisão Pós-Implementação

1.3.9.1. Análise Pós-Implementação

1.3.9.1.1. Conduzir revisões pós-implementação para avaliar o sucesso das soluções e identificar áreas de melhoria contínua.

1.3.9.2. Documentação de Lições Aprendidas

1.3.9.2.1. Documentar as lições aprendidas durante o processo de gestão de problemas para melhorar futuros processos.

1.3.10. Melhoria Contínua

1.3.10.1. Revisão de Processos

1.3.10.1.1. Analisar e revisar regularmente os processos de gestão de problemas para identificar áreas de melhoria.

1.3.10.2. Feedback e Ajustes

1.3.10.2.1. Incorporar feedback das partes interessadas e ajustar processos conforme necessário para aumentar a eficácia da gestão de problemas.

1.4. Jira

1.4.1. ITSM

1.4.1.1. Gestão e Configuração dos processos de Tecnologia e itil alinhado a controles e pontos de auditorias.

1.4.2. ESM

1.4.2.1. Gestão e configuração dos processos corporativos, alinhado a controles e pontos de auditorias.

1.5. Gestão do Catalogo de Serviços

1.5.1. Desenvolvimento e Manutenção do Catálogo de Serviços

1.5.1.1. Criação de Serviços

1.5.1.1.1. Definir e documentar novos serviços de TI, incluindo descrição, funcionalidade, e público-alvo.

1.5.1.2. Atualização Contínua

1.5.1.2.1. Manter o catálogo de serviços atualizado, refletindo qualquer mudança nos serviços existentes ou a adição de novos serviços.

1.5.2. Classificação e Categorização de Serviços

1.5.2.1. Estruturação do Catálogo

1.5.2.1.1. Organizar os serviços em categorias lógicas e acessíveis, facilitando a navegação e a localização de serviços pelos usuários.

1.5.2.2. Descrição Detalhada

1.5.2.2.1. Prover descrições detalhadas de cada serviço, incluindo funcionalidades, benefícios, requisitos e níveis de serviço (SLAs).

1.5.3. Gestão de Acessibilidade e Disponibilidade

1.5.3.1. Publicação do Catálogo

1.5.3.1.1. Assegurar que o catálogo de serviços esteja disponível e acessível para todos os usuários autorizados, utilizando plataformas como intranets ou portais de autosserviço.

1.5.3.2. Controle de Acesso

1.5.3.2.1. Definir e gerenciar políticas de acesso ao catálogo de serviços, garantindo que apenas usuários autorizados possam visualizar e solicitar serviços.

1.5.4. Integração com Outros Processos de TI

1.5.4.1. Alinhamento com a Gestão de Configuração

1.5.4.1.1. Assegurar que o catálogo de serviços esteja alinhado com o banco de dados de gerenciamento de configuração (CMDB) e que as informações sobre os serviços sejam consistentes.

1.5.4.2. Suporte a Outras Funções de TI

1.5.4.2.1. Integrar o catálogo de serviços com processos de gestão de incidentes, problemas, mudanças e capacidade para facilitar a gestão integrada de serviços.

1.5.5. Monitoramento e Melhoria Contínua

1.5.5.1. Avaliação de Desempenho

1.5.5.1.1. Monitorar o desempenho dos serviços listados no catálogo, utilizando métricas e indicadores de desempenho.

1.5.5.2. Feedback dos Usuários

1.5.5.2.1. Coletar feedback dos usuários sobre os serviços oferecidos e a usabilidade do catálogo, utilizando pesquisas e análises de satisfação.

1.5.6. Comunicação e Treinamento

1.5.6.1. Informação aos Usuários

1.5.6.1.1. Comunicar mudanças no catálogo de serviços aos usuários de forma clara e eficaz, incluindo novos serviços e modificações nos serviços existentes.

1.5.6.2. Capacitação de Usuários

1.5.6.2.1. Prover treinamento e orientação para os usuários sobre como acessar e utilizar o catálogo de serviços e os serviços disponíveis.

1.5.7. Gestão de Solicitações de Serviço

1.5.7.1. Processamento de Solicitações

1.5.7.1.1. Facilitar a solicitação de serviços pelos usuários através do catálogo, garantindo um processo eficiente e transparente.

1.5.7.2. Rastreamento e Relatório

1.5.7.2.1. Monitorar e relatar o status das solicitações de serviço, assegurando que os usuários estejam informados sobre o progresso e a resolução de suas solicitações.

1.5.8. Revisão e Governança do Catálogo

1.5.8.1. Revisões Regulares

1.5.8.1.1. Conduzir revisões regulares do catálogo de serviços para garantir a relevância e precisão das informações.

1.5.8.2. Governança e Compliance

1.5.8.2.1. Assegurar que o catálogo de serviços esteja em conformidade com políticas internas de TI e regulamentos externos.

1.6. Gestão do SLM

1.6.1. Definição de Níveis de Serviço

1.6.1.1. Desenvolvimento de SLAs

1.6.1.1.1. Criar SLAs detalhados que especificam os níveis de serviço acordados, incluindo métricas de desempenho, tempos de resposta, e responsabilidades das partes envolvidas.

1.6.1.2. Identificação de Requisitos

1.6.1.2.1. Trabalhar com os clientes e partes interessadas para identificar e documentar os requisitos de serviço.

1.6.2. Negociação de SLAs

1.6.2.1. Discussão com Clientes

1.6.2.1.1. Negociar os termos dos SLAs com os clientes para garantir que as expectativas sejam realistas e alcançáveis.

1.6.2.2. Acordos Formais

1.6.2.2.1. Formalizar os SLAs através de acordos escritos que são aprovados por todas as partes envolvidas.

1.6.3. Monitoramento e Medição de Desempenho

1.6.3.1. Monitoramento Contínuo

1.6.3.1.1. Monitorar continuamente o desempenho dos serviços de TI em relação aos SLAs acordados.

1.6.3.2. Coleta de Dados

1.6.3.2.1. Utilizar ferramentas e processos para coletar dados de desempenho relevantes, como tempos de resposta, disponibilidade de serviço, e incidentes.

1.6.4. Relatórios de Desempenho

1.6.4.1. Geração de Relatórios

1.6.4.1.1. Criar relatórios periódicos sobre o desempenho dos serviços, comparando os resultados com os SLAs acordados.

1.6.4.2. Análise de Desempenho

1.6.4.2.1. Analisar os dados de desempenho para identificar tendências, problemas e oportunidades de melhoria.

1.6.5. Revisão de Níveis de Serviço

1.6.5.1. Reuniões de Revisão

1.6.5.1.1. Conduzir reuniões regulares com clientes e partes interessadas para revisar o desempenho dos serviços e discutir quaisquer questões ou preocupações.

1.6.5.2. Ajustes de SLAs

1.6.5.2.1. Revisar e ajustar os SLAs conforme necessário para refletir mudanças nas necessidades dos negócios ou capacidades dos serviços de TI

1.6.6. Gestão de Melhorias de Serviço

1.6.6.1. Planos de Melhoria

1.6.6.1.1. Desenvolver e implementar planos de melhoria contínua para os serviços de TI, com base nos dados de desempenho e feedback dos clientes.

1.6.6.2. Acompanhamento de Ações

1.6.6.2.1. Monitorar o progresso das ações de melhoria e garantir que sejam concluídas conforme planejado.

1.6.7. Gestão de Expectativas dos Clientes

1.6.7.1. Comunicação Clara

1.6.7.1.1. Manter uma comunicação clara e contínua com os clientes sobre o desempenho dos serviços e quaisquer questões que possam afetar os níveis de serviço.

1.6.7.2. Gerenciamento de Conflitos

1.6.7.2.1. Resolver quaisquer conflitos ou disputas relacionadas aos SLAs de maneira eficiente e eficaz.

1.6.8. Integração com Outras Áreas de TI

1.6.8.1. Coordenação Interna

1.6.8.1.1. Trabalhar em estreita colaboração com outras áreas de TI, como gestão de incidentes, problemas e mudanças, para garantir que os níveis de serviço sejam mantido

1.6.8.2. Suporte a Outras Funções

1.6.8.2.1. Apoiar outras funções de TI na implementação de práticas que melhorem o desempenho e a qualidade dos serviços

1.6.9. Capacitação e Treinamento

1.6.9.1. Treinamento de Equipes

1.6.9.1.1. Prover treinamento contínuo para as equipes de TI sobre os SLAs, métricas de desempenho e melhores práticas de gestão de serviços.

1.6.9.2. Educação dos Clientes

1.6.9.2.1. Educar os clientes sobre os SLAs e o que podem esperar dos serviços de TI.

1.6.10. Documentação e Conformidade

1.6.10.1. Manutenção de Documentação

1.6.10.1.1. Manter a documentação atualizada sobre os SLAs, políticas de SLM e procedimentos de monitoramento.

1.6.10.2. Conformidade com Normas

1.6.10.2.1. Assegurar que as práticas de SLM estejam em conformidade com normas e regulamentos aplicáveis, como ITIL ou ISO/IEC 20000.

1.7. Service Desk

1.7.1. Gestão de Incidentes

1.7.1.1. Registrar e categorizar incidentes.

1.7.1.2. Priorizar incidentes com base em impacto e urgência.

1.7.1.3. Resolver incidentes simples ou escalá-los para grupos de suporte especializados.

1.7.1.4. Comunicar status de incidentes aos usuários.

1.7.1.5. Encerrar incidentes após confirmação de resolução.

1.7.2. Atendimento a Solicitações de Serviço

1.7.2.1. Receber e processar solicitações de serviço, como redefinição de senha, fornecimento de acesso a sistemas ou solicitações de hardware.

1.7.2.2. Garantir que as solicitações sejam registradas e acompanhadas até a conclusão.

1.7.3. Comunicação

1.7.3.1. Atualizar os usuários sobre o status de incidentes e solicitações.

1.7.3.2. Comunicar interrupções de serviço planejadas ou não planejadas.

1.7.3.3. Fornecer informações sobre atualizações ou mudanças no ambiente de TI.

1.7.4. Escalonamento

1.7.4.1. Escalonar incidentes ou solicitações não resolvidos dentro dos limites de tempo acordados (SLA - Acordos de Nível de Serviço).

1.7.4.2. Garantir que os casos sejam direcionados ao grupo ou nível de suporte adequado.

1.7.5. Monitoramento e Rastreabilidade

1.7.5.1. Monitorar incidentes e solicitações em tempo real para garantir que estejam dentro dos limites do SLA.

1.7.5.2. Garantir que todas as interações estejam devidamente documentadas.

1.7.6. Proatividade

1.7.6.1. Identificar e reportar tendências ou padrões de incidentes recorrentes.

1.7.6.2. Ajudar na prevenção de futuros problemas colaborando com a equipe de Gestão de Problemas.

1.7.7. Colaboração com Outras Funções

1.7.7.1. Trabalhar com equipes de Gestão de Problemas, Mudanças e Configuração para resolver problemas complexos e implementar soluções.

1.7.8. Documentação

1.7.8.1. Manter registros precisos de incidentes e solicitações.

1.7.8.2. Atualizar a base de conhecimento para auxiliar em soluções futuras.

2. Processos backoffice

2.1. Auditoria

2.1.1. Avaliação de Riscos de TI

2.1.1.1. Identificação e avaliação de riscos relacionados aos sistemas e processos de TI, incluindo ameaças à segurança da informação, disponibilidade e integridade dos dados.

2.1.2. Auditorias de Conformidade

2.1.2.1. Verificação da conformidade com regulamentos, normas e políticas internas e externas, como GDPR, HIPAA, PCI-DSS, SOX, entre outros.

2.1.3. Revisão de Controles Internos

2.1.3.1. Avaliação da eficácia dos controles internos de TI, incluindo controles de acesso, segregação de funções e controles de mudança.

2.1.4. Auditorias de Segurança da Informação

2.1.4.1. Revisão das práticas de segurança da informação para garantir que proteções adequadas estejam em vigor para proteger contra ameaças cibernéticas e violações de dados

2.1.5. Auditorias de Sistemas e Infraestrutura

2.1.5.1. Avaliação da infraestrutura de TI, incluindo redes, servidores e sistemas de armazenamento, para garantir a eficiência e segurança

2.1.6. Auditorias de Aplicações

2.1.6.1. Revisão das aplicações de software para garantir que elas funcionem conforme esperado e que estejam livres de vulnerabilidades significativas

2.1.7. Auditorias de Processos de TI

2.1.7.1. Avaliação dos processos de TI, como gerenciamento de incidentes, gerenciamento de mudanças e gerenciamento de ativos, para garantir que eles estejam operando de maneira eficiente e conforme os padrões estabelecidos

2.1.8. Relatórios e Recomendações

2.1.8.1. Elaboração de relatórios detalhados sobre as descobertas da auditoria e recomendações para melhorias, que são apresentadas à alta administração

2.1.9. Follow-up de Auditorias

2.1.9.1. Acompanhamento das ações corretivas implementadas em resposta às recomendações de auditoria anteriores para garantir que os problemas identificados foram resolvidos

2.2. Qualidade

2.2.1. Desenvolvimento e Implementação de Políticas de Qualidade

2.2.1.1. Criação e manutenção de políticas, procedimentos e padrões de qualidade que regem as práticas de TI

2.2.2. Gestão de Processos de TI

2.2.2.1. Definição, documentação e melhoria contínua dos processos de TI para garantir que eles sejam eficientes, eficazes e consistentes

2.2.3. Auditorias Internas de Qualidade

2.2.3.1. Realização de auditorias internas para verificar a conformidade com políticas, padrões e regulamentos aplicáveis

2.2.4. Avaliação de Desempenho de TI

2.2.4.1. Monitoramento e avaliação do desempenho dos serviços e processos de TI utilizando indicadores de desempenho (KPIs) e métricas de qualidade.

2.2.5. Gestão de Riscos

2.2.5.1. Identificação e avaliação de riscos relacionados à qualidade em TI, e desenvolvimento de estratégias de mitigação para reduzir a exposição a esses riscos

2.2.6. Planejamento e Gestão da Continuidade de Negócios

2.2.6.1. Planejamento e execução de programas de treinamento e conscientização sobre qualidade para funcionários de TI, promovendo uma cultura de qualidade e melhoria contínua

2.2.7. Feedback e Melhoria Contínua

2.2.7.1. Coleta de feedback de usuários e stakeholders sobre os serviços de TI e implementação de melhorias baseadas nesse feedback

2.2.8. Certificações e Conformidade

2.2.8.1. Apoio na implementação de certificações como ISO 27000, garantia de conformidade com normas e regulamentos relevantes para Governança de TI

2.3. Gestão do Conhecimento

2.3.1. Captura de Conhecimento

2.3.1.1. Documentação de Processos e Procedimentos

2.3.1.1.1. Formalizar e documentar processos e procedimentos de TI para garantir que o conhecimento crítico seja registrado e facilmente acessível

2.3.1.2. Registro de Lições Aprendidas

2.3.1.2.1. Capturar lições aprendidas de projetos, incidentes e outras atividades operacionais para evitar a repetição de erros e replicar sucessos

2.3.2. Organização e Armazenamento de Conhecimento

2.3.2.1. Criação de Repositórios de Conhecimento

2.3.2.1.1. Desenvolver e manter repositórios centralizados (como wikis, bases de dados de conhecimento ou sistemas de gestão de documentos) onde o conhecimento pode ser facilmente armazenado e acessado

2.3.2.2. Classificação e Indexação

2.3.2.2.1. Organizar o conhecimento de forma estruturada, utilizando taxonomias, tags e sistemas de indexação para facilitar a localização e o acesso à informação

2.3.3. Compartilhamento e Disseminação de Conhecimento

2.3.3.1. Plataformas de Colaboração

2.3.3.1.1. Implementar e gerenciar plataformas de colaboração (como intranets, redes sociais corporativas e ferramentas de comunicação) para facilitar o compartilhamento de conhecimento entre equipes e departamentos.

2.3.3.2. Comunidades de Prática

2.3.3.2.1. Estabelecer e apoiar comunidades de prática onde profissionais podem compartilhar conhecimentos, melhores práticas e experiências.

2.3.4. Desenvolvimento e Capacitação

2.3.4.1. Programas de Treinamento e Capacitação

2.3.4.1.1. Desenvolver e conduzir programas de treinamento para aumentar o conhecimento e as habilidades dos funcionários em relação aos sistemas, processos e tecnologias de TI.

2.3.4.2. Mentoria e Coaching

2.3.4.2.1. Facilitar programas de mentoria e coaching para transferir conhecimentos críticos de funcionários experientes para novos colaboradores

2.3.5. Gestão de Conteúdo

2.3.5.1. Revisão e Atualização de Conteúdo

2.3.5.1.1. Garantir que o conhecimento documentado esteja atualizado e relevante, revisando e atualizando regularmente a documentação, políticas e procedimentos

2.3.5.2. Curadoria de Conteúdo

2.3.5.2.1. Selecionar e destacar informações importantes e relevantes para os usuários, facilitando o acesso ao conteúdo mais crítico

2.3.6. Medida e Avaliação do Conhecimento

2.3.6.1. Indicadores de Desempenho de Gestão do Conhecimento (KPIs)

2.3.6.1.1. Desenvolver e monitorar KPIs para avaliar a eficácia das iniciativas de gestão do conhecimento.

2.3.6.2. Pesquisas e Feedback

2.3.6.2.1. Coletar feedback dos usuários sobre a utilidade e acessibilidade do conhecimento disponível, utilizando pesquisas e outras ferramentas de avaliação

2.3.7. Inovação e Melhoria Contínua

2.3.7.1. Fomentar a Inovação

2.3.7.1.1. Promover um ambiente que incentiva a inovação e a geração de novas ideias, utilizando técnicas como brainstorming, hackathons e grupos de inovação

2.3.7.2. Análise de Tendências e Melhores Práticas

2.3.7.2.1. Manter-se atualizado com as últimas tendências e melhores práticas em gestão do conhecimento e governança de TI, e adaptar essas práticas à organização

2.3.8. Segurança e Conformidade

2.3.8.1. Proteção de Conhecimento Sensível

2.3.8.1.1. Garantir que o conhecimento sensível e confidencial seja protegido adequadamente, utilizando controles de segurança de informação

2.3.8.2. Conformidade Regulatória

2.3.8.2.1. Assegurar que a gestão do conhecimento esteja em conformidade com leis, regulamentos e políticas internas aplicáveis.

2.4. Gestão de Fornecedores

2.4.1. Seleção e Avaliação de Fornecedores

2.4.1.1. Identificação de Necessidades

2.4.1.1.1. Definir claramente as necessidades e requisitos de TI da organização

2.4.1.2. Pesquisa e Seleção

2.4.1.2.1. Pesquisar, identificar e selecionar fornecedores potenciais que atendam aos critérios estabelecidos

2.4.1.3. Avaliação de Fornecedores

2.4.1.3.1. Avaliar fornecedores potenciais com base em critérios como qualidade, custo, capacidade, critérios de segurança da informação, reputação e alinhamento estratégico

2.4.2. Negociação e Contratação

2.4.2.1. Negociação de Contratos

2.4.2.1.1. Negociar termos e condições contratuais com fornecedores, incluindo SLAs (Acordos de Nível de Serviço), preços, prazos de entrega e condições de pagamento

2.4.2.2. Validação de Contrato

2.4.2.2.1. Validar os contratos que definam claramente as responsabilidades, expectativas e requisitos de desempenho dos fornecedores

2.4.3. Monitoramento e Avaliação de Desempenho

2.4.3.1. Monitoramento Contínuo

2.4.3.1.1. Acompanhar e monitorar continuamente o desempenho dos fornecedores em relação aos SLAs e KPIs acordados

2.4.3.2. Avaliações Periódicas

2.4.3.2.1. Conduzir avaliações periódicas de desempenho para garantir que os fornecedores estejam atendendo às expectativas de qualidade, custo e prazo

2.4.4. Gestão de Relacionamentos com Fornecedores

2.4.4.1. Comunicação Contínua

2.4.4.1.1. Manter uma comunicação regular e aberta com os fornecedores para resolver problemas, alinhar expectativas e fortalecer o relacionamento

2.4.4.2. Reuniões de Revisão:

2.4.4.2.1. Realizar reuniões periódicas de revisão de desempenho com os fornecedores para discutir questões, avaliar o progresso e planejar melhorias

2.4.5. Gestão de Riscos de Fornecedores

2.4.5.1. Identificação de Riscos

2.4.5.1.1. Identificar riscos associados a fornecedores, como dependência excessiva, falhas de segurança e interrupções de serviço

2.4.5.2. Mitigação de Riscos

2.4.5.2.1. Desenvolver e implementar estratégias para mitigar riscos, como diversificação de fornecedores e estabelecimento de planos de contingência

2.4.6. Conformidade e Regulamentação

2.4.6.1. Verificação de Conformidade

2.4.6.1.1. Garantir que os fornecedores estejam em conformidade com regulamentações, normas e políticas internas relevantes

2.4.6.2. Auditorias de Conformidade

2.4.6.2.1. Conduzir auditorias de conformidade para verificar que os fornecedores estão cumprindo os requisitos contratuais e regulatórios

2.4.7. Gestão de Contratos

2.4.7.1. Administração de Contratos

2.4.7.1.1. Gerenciar a administração dos contratos, incluindo renovações, alterações e rescisões, conforme necessário

2.4.7.2. Registro e Documentação

2.4.7.2.1. Manter registros detalhados e atualizados de todos os contratos, acordos e comunicações com fornecedores

2.4.8. Resolução de Conflitos

2.4.8.1. Gerenciamento de Disputas

2.4.8.1.1. Resolver disputas e conflitos com fornecedores de maneira eficaz e justa, utilizando processos estabelecidos de resolução de conflitos.

2.4.8.2. Mediação e Negociação

2.4.8.2.1. Atuar como mediador para negociar soluções mutuamente benéficas em caso de desacordos

2.5. Gestão da Configuração e Ativos

2.5.1. Identificação de Ativos e Configurações

2.5.1.1. Inventário de Ativos

2.5.1.1.1. Criação e manutenção de um inventário completo de todos os ativos de TI, incluindo hardware, software, redes, e outros componentes

2.5.1.2. Identificação de Configurações

2.5.1.2.1. Documentação das configurações de todos os ativos de TI, detalhando aspectos como versões de software, parâmetros de configuração e dependências entre sistemas

2.5.2. Registro e Manutenção de Dados

2.5.2.1. CMDB (Configuration Management Database)

2.5.2.1.1. Desenvolvimento e manutenção de um banco de dados de gestão da configuração (CMDB) que armazena informações detalhadas sobre os ativos e suas configurações

2.5.2.2. Atualização Contínua

2.5.2.2.1. Garantia de que o CMDB esteja sempre atualizado, refletindo mudanças nos ativos e configurações em tempo real ou o mais rápido possível

2.5.3. Controle de Configuração

2.5.3.1. Gerenciamento de Mudanças

2.5.3.1.1. Implementação de processos rigorosos de gerenciamento de mudanças para controlar e documentar todas as alterações nos ativos e suas configurações

2.5.3.2. Auditorias de Configuração

2.5.3.2.1. Realização de auditorias periódicas para verificar a conformidade das configurações atuais com os registros do CMDB e identificar discrepâncias

2.5.4. Classificação e Categorização

2.5.4.1. Categorização de Ativos

2.5.4.1.1. Classificação de ativos por categorias como tipo, localização, função, proprietário e criticidade

2.5.4.2. Etiquetagem e Rastreabilidade

2.5.4.2.1. Uso de etiquetas e sistemas de rastreamento para facilitar a identificação e localização de ativos físicos

2.5.5. Planejamento e Aquisição de Ativos

2.5.5.1. Análise de Necessidades

2.5.5.1.1. Identificação das necessidades de novos ativos com base em requisitos operacionais e estratégicos

2.5.5.2. Aquisição e Implementação

2.5.5.2.1. Coordenação da aquisição de novos ativos e sua implementação conforme os padrões e políticas da organização

2.5.6. Gestão do Ciclo de Vida dos Ativos

2.5.6.1. Planejamento de Capacidade

2.5.6.1.1. Monitoramento da utilização dos ativos para prever necessidades futuras e evitar subutilização ou sobrecarga

2.5.6.2. Manutenção e Suporte

2.5.6.2.1. Coordenação de atividades de manutenção preventiva e corretiva para garantir a continuidade e o desempenho dos ativos

2.5.6.3. Desativação e Substituição

2.5.6.3.1. Planejamento e execução da desativação ou substituição de ativos obsoletos ou que chegaram ao fim de sua vida útil.

2.5.7. Gestão Financeira de Ativos

2.5.7.1. Custos e Depreciação

2.5.7.1.1. Monitoramento dos custos associados aos ativos de TI, incluindo aquisição, manutenção, e depreciação

2.5.7.2. Otimização de Custos

2.5.7.2.1. Identificação de oportunidades para otimizar custos através de consolidação de ativos, renegociação de contratos de manutenção e outras medidas de eficiência

2.5.8. Segurança e Conformidade

2.5.8.1. Proteção de Ativos

2.5.8.1.1. Implementação de medidas de segurança para proteger os ativos contra ameaças, incluindo acesso não autorizado, danos físicos e ciberataques

2.5.8.2. Conformidade Regulatória

2.5.8.2.1. Garantia de que a gestão de ativos e configurações esteja em conformidade com regulamentações e normas relevantes, como LGPD, SOX, e outros

2.5.9. Relatórios e Análise

2.5.9.1. Relatórios de Ativos

2.5.9.1.1. Geração de relatórios detalhados sobre o estado dos ativos, suas configurações, utilização e desempenho

2.5.9.2. Análise de Dados

2.5.9.2.1. Uso de análises de dados para identificar tendências, planejar melhorias e suportar a tomada de decisões estratégicas

3. Segurança da Informação

3.1. IAM (central de acessos)

3.1.1. Gestão de Identidades

3.1.1.1. Criação e Manutenção de Contas

3.1.1.1.1. Gerenciar o ciclo de vida das contas de usuário, incluindo a criação, modificação e desativação de contas.

3.1.1.2. Sincronização de Identidades

3.1.1.2.1. Assegurar que as identidades de usuário sejam sincronizadas corretamente entre sistemas e aplicativos, utilizando soluções como Active Directory, LDAP, ou serviços de identidade na nuvem.

3.1.2. Autenticação e Autorização

3.1.2.1. Implementação de Métodos de Autenticação

3.1.2.1.1. Implementar e gerenciar métodos de autenticação, como senhas, autenticação multifator (MFA), e autenticação baseada em certificados.

3.1.2.2. Controle de Acesso Baseado em Função (RBAC)

3.1.2.2.1. Definir e gerenciar perfis de acesso baseados nas funções dos usuários dentro da organização.

3.1.3. Gerenciamento de Políticas de Acesso

3.1.3.1. Definição de Políticas

3.1.3.1.1. Estabelecer políticas de acesso que definem quais recursos podem ser acessados por quais usuários ou grupos.

3.1.3.2. Revisão de Acessos

3.1.3.2.1. Conduzir revisões periódicas de acessos para garantir que os usuários tenham apenas as permissões necessárias para suas funções.

3.1.4. Gestão de Acessos Privilegiados (PAM - Privileged Access Management)

3.1.4.1. Controle de Contas Privilegiadas

3.1.4.1.1. Gerenciar contas com altos privilégios, como administradores de sistemas, para minimizar riscos de segurança.

3.1.4.2. Monitoramento e Auditoria

3.1.4.2.1. Monitorar e auditar o uso de contas privilegiadas para detectar e responder a atividades suspeitas.

3.1.5. Provisionamento e Deprovisionamento

3.1.5.1. Automatização de Processos

3.1.5.1.1. Automatizar o provisionamento e deprovisionamento de acessos aos sistemas e aplicações, garantindo que os novos colaboradores recebam os acessos necessários rapidamente e que os ex-colaboradores sejam removidos prontamente.

3.1.5.2. Integração com Sistemas de RH

3.1.5.2.1. Integrar processos de IAM com sistemas de recursos humanos para sincronizar mudanças de status de empregados (contratações, demissões, mudanças de função).

3.1.6. Monitoramento e Auditoria

3.1.6.1. Registro de Atividades

3.1.6.1.1. Monitorar e registrar atividades de acesso para detectar comportamentos anômalos ou não autorizados.

3.1.6.2. Relatórios de Conformidade

3.1.6.2.1. Gerar relatórios para demonstrar conformidade com regulamentos de segurança e auditorias internas.

3.1.7. Gestão de Senhas

3.1.7.1. Políticas de Senhas

3.1.7.1.1. Implementar e gerenciar políticas de senhas seguras, incluindo complexidade, expiração e reutilizaçã

3.1.7.2. Autenticação Sem Senha

3.1.7.2.1. Explorar e implementar métodos de autenticação sem senha, como biometria ou tokens físicos, para melhorar a segurança.

3.1.8. Gestão de Identidade Federada

3.1.8.1. Integração de SSO

3.1.8.1.1. Implementar e gerenciar soluções de single sign-on (SSO) para simplificar a experiência do usuário e melhorar a segurança.

3.1.8.2. Gestão de Identidade Federada

3.1.8.2.1. Estabelecer federações de identidade para permitir o acesso seguro a recursos externos e serviços na nuvem.

3.1.9. Resposta a Incidentes de Segurança

3.1.9.1. Detecção e Resposta

3.1.9.1.1. Detectar e responder a incidentes relacionados a identidade e acesso, como acessos não autorizados ou comprometimento de contas.

3.1.9.2. Análise Pós-Incidente

3.1.9.2.1. Realizar análises pós-incidente para identificar causas raiz e implementar medidas preventivas.

3.1.10. Educação e Conscientização

3.1.10.1. Treinamento de Usuários

3.1.10.1.1. Prover treinamento contínuo para usuários sobre práticas seguras de gerenciamento de senhas e autenticação.

3.1.10.2. Campanhas de Conscientização

3.1.10.2.1. Conduzir campanhas de conscientização sobre segurança de identidade e acesso para educar os colaboradores sobre riscos e melhores práticas.

3.1.11. Melhoria Contínua

3.1.11.1. Revisão de Processos

3.1.11.1.1. Analisar e revisar regularmente os processos de IAM para identificar áreas de melhoria.

3.1.11.2. Feedback e Ajustes

3.1.11.2.1. Incorporar feedback das partes interessadas e ajustar processos conforme necessário para aumentar a eficácia e segurança da gestão de identidade e acesso.

3.2. SI

3.2.1. Controles de Segurança

3.2.1.1. Controles Técnicos

3.2.1.1.1. Implementar controles técnicos, como firewalls, sistemas de detecção e prevenção de intrusões (IDS/IPS), criptografia e antivírus.

3.2.1.2. Controles Administrativos

3.2.1.2.1. Estabelecer controles administrativos, como gestão de acesso, políticas de senhas e procedimentos de resposta a incidentes.

3.2.1.3. Controles Físicos

3.2.1.3.1. Implementar controles físicos para proteger os ativos de informação contra acesso não autorizado, danos ou roubo.

3.2.2. Políticas de Segurança

3.2.2.1. Criação de Políticas

3.2.2.1.1. Desenvolver e manter políticas de segurança da informação que definem as diretrizes e os requisitos de segurança para a organização.

3.2.2.2. Revisão e Atualização

3.2.2.2.1. Revisar e atualizar regularmente as políticas de segurança para refletir mudanças no ambiente de ameaças e nos requisitos de conformidade.

3.2.3. Gestão de Riscos de Segurança

3.2.3.1. Identificação de Riscos

3.2.3.1.1. Conduzir avaliações de risco para identificar vulnerabilidades e ameaças potenciais aos ativos de informação.

3.2.3.2. Análise de Impacto

3.2.3.2.1. Avaliar o impacto potencial dos riscos identificados e priorizar ações de mitigação com base na criticidade dos ativos.

3.2.4. Auditoria de Segurança

3.2.4.1. Monitoramento Contínuo

3.2.4.1.1. Monitorar continuamente a infraestrutura de TI para detectar atividades suspeitas ou anômalas.

3.2.4.2. Auditorias de Segurança

3.2.4.2.1. Conduzir auditorias regulares de segurança para avaliar a conformidade com políticas e identificar áreas de melhoria

3.2.4.3. Relatórios de Conformidade

3.2.4.3.1. Gerar relatórios de conformidade e auditoria para demonstrar a aderência às políticas de segurança e regulamentações aplicáveis.

3.2.5. Gestão de Incidentes de Segurança

3.2.5.1. Detecção de Incidentes

3.2.5.1.1. Implementar sistemas e processos para detectar incidentes de segurança em tempo real.

3.2.5.2. Resposta a Incidentes

3.2.5.2.1. Desenvolver e manter um plano de resposta a incidentes, incluindo procedimentos para contenção, erradicação e recuperação de incidentes.

3.2.5.3. Análise Pós-Incidente

3.2.5.3.1. Realizar análises pós-incidente para identificar causas raiz e implementar medidas preventivas.

3.2.6. Gestão de Continuidade de Negócios

3.2.6.1. Planejamento de Continuidade

3.2.6.1.1. Desenvolver e manter planos de continuidade de negócios e recuperação de desastres para garantir a continuidade dos serviços críticos em caso de interrupções.

3.2.6.2. Testes de Continuidade

3.2.6.2.1. Conduzir testes regulares dos planos de continuidade para garantir a eficácia e a prontidão das equipes de resposta.

3.2.7. Gestão de Conformidade

3.2.7.1. Conformidade Regulatória

3.2.7.1.1. Assegurar a conformidade com regulamentações e padrões de segurança, como LGPD, HIPAA, PCI-DSS e ISO/IEC 27001.

3.2.7.2. Documentação de Conformidade

3.2.7.2.1. Manter documentação detalhada de conformidade para auditorias internas e externas.

3.2.8. Treinamento e Conscientização

3.2.8.1. Programas de Treinamento

3.2.8.1.1. Desenvolver e implementar programas de treinamento contínuos para educar os colaboradores sobre práticas seguras de segurança da informação.

3.2.8.2. Campanhas de Conscientização

3.2.8.2.1. Conduzir campanhas de conscientização sobre segurança da informação para promover uma cultura de segurança na organização.

3.2.9. Gestão de Vulnerabilidades

3.2.9.1. Avaliações de Vulnerabilidades

3.2.9.1.1. Conduzir avaliações regulares de vulnerabilidades e testes de penetração para identificar e corrigir fraquezas de segurança.

3.2.9.2. Gestão de Patches

3.2.9.2.1. Implementar um processo de gestão de patches para garantir que todas as vulnerabilidades conhecidas sejam corrigidas de forma oportuna.

3.2.10. Encriptação e Proteção de Dados

3.2.10.1. Criptografia de Dados

3.2.10.1.1. Implementar criptografia para proteger dados sensíveis em trânsito e em repouso.

3.2.10.2. Gestão de Chaves

3.2.10.2.1. Gerenciar chaves criptográficas de maneira segura para assegurar a integridade e confidencialidade dos dados.

4. Gestão de Demandas (Projetos)

4.1. Coleta de Demandas

4.1.1. Recebimento de Solicitações

4.1.1.1. Receber solicitações de serviços e projetos de TI de diferentes áreas da organização.

4.1.2. Registro de Demandas

4.1.2.1. Registrar todas as solicitações de demanda em um sistema centralizado para rastreamento e gestão.

4.2. Avaliação e Classificação de Demandas

4.2.1. Análise Inicial

4.2.1.1. Realizar uma análise inicial das demandas para verificar sua viabilidade e alinhamento com os objetivos estratégicos da organização.

4.2.2. Classificação

4.2.2.1. Classificar as demandas com base em critérios como urgência, impacto no negócio, custo, e esforço necessário.

4.3. Priorização de Demandas

4.3.1. Definição de Prioridades

4.3.1.1. Priorizar as demandas de acordo com os critérios estabelecidos, garantindo que os recursos de TI sejam direcionados para as iniciativas mais importantes.

4.3.2. Consulta às Partes Interessadas

4.4. Planejamento de Recursos

4.4.1. Alocação de Recursos

4.4.1.1. Planejar e alocar os recursos de TI necessários para atender às demandas priorizadas, considerando a capacidade disponível.

4.4.2. Gestão de Capacidade

4.4.2.1. Monitorar a capacidade dos recursos de TI e ajustar o planejamento conforme necessário para atender às demandas futuras.

4.5. Gestão de Portfólio de Demandas

4.5.1. Manutenção do Portfólio

4.5.1.1. Manter um portfólio atualizado de todas as demandas recebidas, em andamento e concluídas.

4.5.2. Revisões Regulares

4.5.2.1. Conduzir revisões regulares do portfólio de demandas para avaliar o progresso e ajustar as prioridades conforme necessário.

4.6. Monitoramento e Relatórios

4.6.1. Monitoramento de Status

4.6.1.1. Acompanhar o status das demandas em todas as fases do ciclo de vida, desde a solicitação até a conclusão.

4.6.2. Relatórios de Desempenho

4.6.2.1. Gerar relatórios periódicos sobre o status das demandas, incluindo métricas de desempenho e KPIs relevantes.

4.7. Comunicação e Colaboração

4.7.1. Interação com Solicitantes

4.7.1.1. Manter uma comunicação clara e contínua com os solicitantes sobre o status das suas demandas e quaisquer alterações nos prazos ou prioridades.

4.7.2. Coordenação entre Equipes

4.7.2.1. Facilitar a colaboração entre diferentes equipes de TI e áreas de negócio para garantir a entrega bem-sucedida das demanda

4.8. Gestão de Mudanças

4.8.1. Avaliação de Impacto

4.8.1.1. Avaliar o impacto de mudanças em demandas existentes e ajustar os planos conforme necessário.

4.8.2. Comunicação de Mudanças

4.8.2.1. Informar as partes interessadas sobre quaisquer mudanças nas demandas ou prioridades e os motivos por trás dessas mudanças.

4.9. Melhoria Contínua

4.9.1. Feedback e Avaliação

4.9.1.1. Coletar feedback das partes interessadas sobre o processo de gestão de demandas e identificar áreas de melhoria.

4.9.2. Implementação de Melhorias

4.9.2.1. Implementar melhorias contínuas nos processos de gestão de demandas para aumentar a eficiência e a satisfação das partes interessadas.

4.10. Integração com Outras Funções de TI

4.10.1. Coordenação com Gestão de Projetos

4.10.1.1. Trabalhar em estreita colaboração com a gestão de projetos para garantir que as demandas priorizadas sejam planejadas e executadas de acordo com os cronogramas estabelecidos.

4.10.2. Alinhamento com Gestão de Serviços

4.10.2.1. Garantir que as demandas de serviços de TI estejam alinhadas com os níveis de serviço acordados e que a capacidade de atendimento esteja disponível.

5. Gestão Financeira de TI

5.1. Planejamento e Orçamento de TI

5.1.1. Elaboração de Orçamentos

5.1.1.1. Desenvolver e manter o orçamento anual de TI, incluindo custos operacionais e de capital.

5.1.2. Previsão de Custos

5.1.2.1. Realizar previsões de custos para projetos de TI e operações contínuas, considerando possíveis variações e contingências.

5.2. Controle e Monitoramento de Gastos

5.2.1. Acompanhamento de Despesas

5.2.1.1. Monitorar as despesas reais em comparação com o orçamento planejado, identificando desvios e tomando ações corretivas conforme necessário.

5.2.2. Relatórios Financeiros

5.2.2.1. Gerar relatórios financeiros periódicos que detalham os gastos de TI, ajudando na tomada de decisões e na transparência financeira.

5.3. Gestão de Investimentos em TI

5.3.1. Análise de ROI

5.3.1.1. Avaliar o retorno sobre o investimento (ROI) dos projetos de TI, ajudando a priorizar aqueles que trazem maior valor para a organização.

5.3.2. Business Cases

5.3.2.1. Desenvolver business cases detalhados para novos investimentos em TI, justificando a necessidade e os benefícios esperados.

5.4. Gestão de Ativos de TI

5.4.1. Inventário de Ativos

5.4.1.1. Manter um inventário atualizado de todos os ativos de TI, incluindo hardware, software e infraestrutura.

5.4.2. Depreciação de Ativos

5.4.2.1. Calcular e registrar a depreciação dos ativos de TI, garantindo uma visão precisa do valor contábil ao longo do tempo.

5.5. Gestão de Contratos e Fornecedores

5.5.1. Negociação de Contratos

5.5.1.1. Negociar contratos com fornecedores de tecnologia, buscando melhores condições financeiras e de serviço.

5.5.2. Gestão de Contratos

5.5.2.1. Monitorar o cumprimento dos termos contratuais e a performance dos fornecedores, garantindo que as obrigações financeiras sejam cumpridas.

5.6. Gestão de Custo de Serviços de TI

5.6.1. Custeio de Serviços

5.6.1.1. Determinar o custo dos serviços de TI fornecidos às diferentes unidades de negócio, possibilitando a alocação adequada de recursos e cobrança interna (chargeback).

5.6.2. Modelos de Precificação

5.6.2.1. Desenvolver modelos de precificação para serviços de TI, garantindo transparência e justiça na cobrança dos serviços.

5.7. Análise e Otimização de Custos

5.7.1. Identificação de Economias

5.7.1.1. Identificar oportunidades para reduzir custos de TI, como renegociação de contratos, consolidação de licenças de software e otimização de infraestrutura.

5.7.2. Benchmarking

5.7.2.1. Comparar os custos de TI com benchmarks da indústria para identificar áreas de melhoria e garantir competitividade.

5.8. Conformidade e Auditoria Financeira

5.8.1. Políticas de Conformidade

5.8.1.1. Assegurar que as práticas financeiras de TI estejam em conformidade com regulamentações internas e externas.

5.8.2. Auditorias Internas

5.8.2.1. Conduzir auditorias financeiras internas para garantir a precisão e a integridade dos registros financeiros de TI.

5.9. Gestão de Riscos Financeiros

5.9.1. Comunicação

5.9.1.1. Comunicar regularmente com as unidades de negócio sobre o status financeiro dos projetos de TI e os custos associados.

5.9.2. Identificação de Riscos

5.9.2.1. Identificar riscos financeiros relacionados a investimentos e operações de TI, como variações cambiais, mudanças no mercado e obsolescência tecnológica.

5.9.3. Mitigação de Riscos

5.9.3.1. Desenvolver estratégias para mitigar esses riscos, incluindo a criação de reservas financeiras e a diversificação de investimentos.