1. MARCO ORGANIZATIVO

1.1. Política de Seguridad

1.2. Normativa de Seguridad

1.3. Procedimientos de Seguridad

1.4. Proceso de autorización

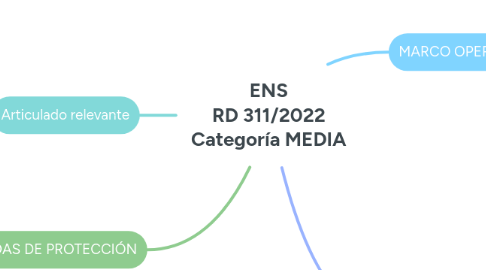

2. MARCO OPERACIONAL

2.1. op.pl PLANIFICACIÓN (5)

2.1.1. op.pl.1 Análisis de Riesgos

2.1.2. op.pl.2 Arquitectura de Seguridad

2.1.3. op.pl.3 Adquisición de nuevos componentes

2.1.4. :gear: op.pl.4 Dimensionamiento /Gestión de la capacidad

2.1.5. op.pl.5 Componentes certificados

2.2. op.acc ONTROL DE ACCESO (6)

2.2.1. :gear: op.acc.1 Identificación

2.2.2. :gear: op.acc.2 Requisitos de acceso

2.2.3. :gear: op.acc.3 Segregación de funciones y tareas

2.2.4. :gear: op.acc.4 Proceso de gestión de derechos de acceso

2.2.5. op.acc.5 Mecanismo de autenticación (usuarios externos)

2.2.6. op.acc.6. Mecanismo de autenticación (usuarios de la organización)

2.3. EXPLOTACIÓN

2.3.1. 4.3.1 Inventario de activos

2.3.2. 4.3.2 Configuración de seguridad

2.3.3. 4.3.3 Gestión de la configuración

2.3.4. 4.3.4 Mantenimiento

2.3.5. 4.3.5 Gestión de cambios

2.3.6. 4.3.6 Protección frente a código dañino

2.3.7. 4.3.7 Gestión de incidencias

2.3.8. 4.3.8 Registro de actividad de los usuarios

2.3.9. 4.3.9 Registro de la gestión de incidencias

2.3.10. 4.3.10 Protección de los registros de actividad

2.3.11. 4.3.11 Protección de las claves criptográficas

2.4. SERVICIOS EXTERNOS

2.4.1. 4.4.1 Contratación y acuerdos de nivel de servicio

2.4.2. 4.4.2 Gestión diaria

2.4.3. 4.4.3 Medios alternativos

2.5. CONTINUIDAD DEL SERVICIO (1)

2.5.1. OP.CONT. 1 Análisis de impacto

2.6. MONITORIZACIÓN DEL SISTEMA

2.6.1. 4.6.1 Detección de intrusión

2.6.2. 4.6.2 Sistema de métricas

3. MEDIDAS DE PROTECCIÓN

3.1. INSTALACIONES E INFRAESTRUCTURAS

3.1.1. 5.1.1 Áreas separadas y con control de acceso

3.1.2. 5.1.2 Identificación de las personas

3.1.3. 5.1.3Acondicionamiento de los locales

3.1.4. 5.1.4 Energía eléctrica

3.1.5. 5.1.5 Protección frente a incendios

3.1.6. 5.1.6 Protección frente a inundaciones

3.1.7. 5.1.7 Registro de entrada y salida de equipamiento

3.1.8. 5.1.8 Instalaciones alternativas

3.2. GESTIÓN DEL PERSONAL

3.2.1. 6.1.1 Caracterización del puesto de trabajo

3.2.2. 6.1.2 Deberes y obligaciones

3.2.3. 6.1.3 Concienciación

3.2.4. 6.1.4 Formación

3.2.5. 6.1.5 Personal alternativo

3.3. PROTECCIÓN DE LOS EQUIPOS

3.3.1. mp.eq.1 Puesto de trabajo despejado

3.3.2. mp.eq.2 Bloqueo de puesto de trabajo

3.3.3. mp.eq.3 Protección de equipos portátiles

3.3.4. mp.eq.4 otros dispositivos conectados a la red

3.3.4.1. Los dispositivos presentes en el sistema deberán contar con una configuración de seguridad adecuada de manera que se garantice el control del flujo definido de entrada y salida de la información

3.3.4.2. Los dispositivos presentes en la red que dispongan de algún tipo de almacenamiento temporal o permanente de información proporcionarán la funcionalidad necesaria para eliminar información de soportes de información

3.4. PROTECCIÓN DE LAS COMUNICACIONES

3.4.1. 8.1.1 Perímetro seguro

3.4.2. 8.1.2 Protección de la confidencialidad

3.4.3. 8.1.3 Protección de la autenticidad y de la integridad

3.4.4. 8.1.4 Segregación de redes

3.4.5. 8.1.5 Medios alternativos

3.5. PROTECCIÓN DE LOS SOPORTES DE INFORMACIÓN

3.5.1. 9.1.1 Etiquetado

3.5.2. 9.1.2 Criptografía

3.5.3. 9.1.3 Custodia

3.5.4. 9.1.4 Transporte

3.5.5. 9.1.5 Borrado y destrucción

3.6. PROTECCIÓN DE LAS APLICACIONES INFORMÁTICAS

3.6.1. 10.1.1 Desarrollo

3.6.2. 10.1.2 Aceptación y puesta en servicio

3.7. PROTECCIÓN DE LA INFORMACIÓN

3.7.1. 11.1.1 Datos de carácter personal

3.7.2. 11.1.2 Calificación de la información

3.7.3. 11.1.3 Cifrado

3.7.4. 11.1.4. Firma electrónica

3.7.5. 11.1.5 Sellos de tiempo

3.7.6. 11.1.6 Limpieza de documentos

3.7.7. 11.1.7 Copias de seguridad (back-up)

3.8. PROTECCIÓN DE LOS SERVICIOS

3.8.1. 12.1.1 Protección del correo electrónico

3.8.2. 12.1.2 Protección de servicios y aplicaciones web

3.8.3. 12.1.3 Protección frente a la denegación de servicios

3.8.4. 12.1.4 Medios alternativos

4. Articulado relevante

4.1. Art.13 Organización e Implantación del proceso de Seguridad

4.1.1. 2. La política de seguridad, en aplicación del principio de diferenciación de responsabilidades a que se refiere el artículo 11 y según se detalla en la sección 3.1 del anexo II, deberá ser conocida por todas las personas que formen parte de la organización e identificar de forma inequívoca a los responsables de velar por su cumplimiento, los cuales tendrán las siguientes funciones

4.1.1.1. 2. d) El responsable del sistema, por sí o a través de recursos propios o contratados, se encargará de desarrollar la forma concreta de implementar la seguridad en el sistema y de la supervisión de la operación diaria del mismo, pudiendo delegar en administradores u operadores bajo su responsabilidad

4.1.2. 3. El responsable de la seguridad será distinto del responsable del sistema (de información), no debiendo existir dependencia jerárquica entre ambos. En aquellas situaciones excepcionales en las que la ausencia justificada de recursos haga necesario que ambas funciones recaigan en la misma persona o en distintas personas entre las que exista relación jerárquica, deberán aplicarse medidas compensatorias para garantizar la finalidad del principio de diferenciación de responsabilidades previsto en el artículo 11