1. Setting Up

1.1. Apresentação

1.2. O Uso da Plataforma

1.3. A Importância de se Proteger On-line

1.4. Você está exposto? Faça o teste!

1.5. Faça o Curso de Graça e Ganhe Dinheiro!

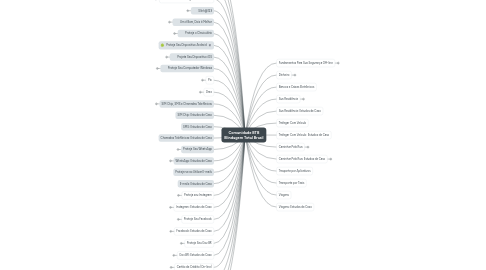

2. MBT Hub

2.1. Hub de Recursos

2.2. Notas de Versão

2.3. Glossário

2.4. Pesquisa de Perfil

2.5. Críticas e Sugestões

2.6. Depoimentos

2.7. Comunidades

2.8. Suporte

2.9. Canais

2.10. Código de Conduta

2.11. MBT Detector

3. Fundamentos Para Sua Segurança On-line

3.1. Apresentação

3.2. Hacker versus Cracker

3.3. Surface, Deep e Dark Web

3.4. Software versus Hardware

3.5. Malware

3.5.1. O Que é Malware

3.5.2. Tipos de Malware

3.6. Spam, Scam e Além

3.7. URL, Domínio e QR Code

3.8. Encurtadores de Link

3.9. IP

3.10. VPN

3.11. Extensão de Arquivo

3.12. Nuvem

3.13. Criptografia

3.14. Metadados

3.15. Biometria

3.16. Inteligência Artificial

3.17. Engenharia Social

3.18. Phishing

3.19. Gatilhos Mentais

3.20. Referências

4. Discussão sobre Inteligências Artificiais

4.1. Admirável Mundo Novo?

4.2. Potencialidades e Escalada dos Golpes com IA

5. S3nh@123

5.1. Discussão Inicial

5.1.1. Seu Atual Gerenciamento de Senhas

5.1.2. Sua Mentalidade a Partir de Agora

5.2. Repense Todas Suas Senhas

5.2.1. Definir Etapas de Mudança

5.2.2. Senhas Bancárias

5.2.3. Senhas Para Carteiras Crypto

5.2.4. Senhas de E-mail

5.2.5. Senhas de Mídias Sociais

5.2.6. Senhas Para Demais Serviços

5.3. Força de Senha

5.3.1. Como Não Criar Uma Senha

5.3.2. O Que Define a Força

5.3.3. Quantos Caracteres Utilizar

5.4. Cofre de Senhas

5.4.1. Porque Utilizar Um Cofre de Senhas

5.4.2. Como Conseguir Um

5.5. Senha Mestra

5.5.1. Quando Utilizar

5.5.2. Como Criar e Lembrar das Suas Senhas Mestras

5.6. Kaspersky Password Mananger

5.6.1. Compra Segura

5.6.2. Configuração e Instalação no Windows

5.6.3. Configuração e Instalação no Android

5.6.4. Configuração e Instalação no iOS

5.7. Dica de Mestre

6. Um é Bom, Dois é Melhor

6.1. Autenticação de Dois Fatores

6.1.1. Definição

6.1.2. Quando Utilizar

6.2. Métodos de Autenticação

6.2.1. E-mail

6.2.2. SMS

6.2.3. QR Code

6.2.4. Notificação Push

6.2.5. Aplicativo Autenticador

6.2.6. Tokens

6.2.7. Chaves

6.2.8. Biometria

6.3. Configuração com o Twilio Authy

6.3.1. Configuração no Android

6.3.2. Configuração no iOS

6.4. Configuração com o Google Authenticator

6.4.1. Configuração no Android

6.4.2. Configuração no iOS

6.5. Configuração com Yubikey

6.5.1. Opções e Compra Segura

7. Proteja o Claviculário

7.1. Serviços de E-mail: Dicas e Recomendações

7.2. Criar E-mails Pensando em Segurança

7.3. Backup

8. Proteja Seu Dispositivo Android

9. Projeta Seu Dispositivo iOS

9.1. O que é SIM?

9.2. Como proteger o SIM?

10. Proteja Seu Computador Windows

10.1. Conectividade

10.2. Antivírus

10.3. Criptografia

10.4. Privacidade

10.5. Navegação Segura

11. Pix

11.1. Discussão Inicial

11.2. Chaves Pix

11.3. Comportamento de Segurança

12. Drex

12.1. A Promessa

12.2. O Mundo dos Sonhos

12.3. O Problema

13. SIM Chip, SMS e Chamadas Telefônicas

13.1. Apresentação

14. SIM Chip: Estudos de Caso

15. SMS: Estudos de Caso

16. Chamadas Telefônicas: Estudos de Caso

17. Proteja Seu WhatsApp

17.1. Apresentação

17.1.1. WhatsApp no Brasil

17.1.2. Importância em Ter Cuidado

17.2. Instalação e Atualizações Oficiais

17.2.1. Versões versus Segurança

17.2.2. Instalação Oficial no Android

17.2.3. Instalação Oficial no iOS

17.2.4. Instalação Oficial no Windows

17.2.5. Atualizações no Android

17.2.6. Atualizações no iOS

17.3. Configurações de Segurança

17.3.1. Configurações de Segurança no Android

17.3.2. Configurações de Segurança no iOS

17.4. Configurações de Privacidade

17.4.1. Privacidade Pessoal

17.4.2. Privacidade Business

17.5. Configurações de Backup

17.5.1. Backup no Android

17.5.2. Backup no iOS

17.6. Dicas e Orientações de Uso

17.6.1. Relembrar Segurança

17.6.2. Áudios

17.6.3. Chamadas

17.6.4. Links

17.6.5. Metadados