1. Sistemas de autenticación.

1.1. Uno de los servicios de seguridad que se requiere en muchas aplicaciones es el de la autenticación. Este servicio permite garantizar que nadie ha falsificado la comunicación. Podemos distinguir dos tipos de autenticación:

1.1.1. La autenticación de mensaje o autenticación de origen de datos permite confirmar que el originador A de un mensaje es auténtico, es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A.

1.1.2. La autenticación de entidad permite confirmar la identidad de un participante A en una comunicación, es decir, que no se trata de un tercero Z que dice ser A.A

2. Que es la criptografía

2.1. Desde un punto de vista matemático, los métodos de protección de la información. Por otro lado, el criptoanálisis estudia las posibles técnicas utilizadas para contrarrestar los métodos criptográficos, y es de gran utilidad para ayudar a que estos sean más robustos y difíciles de atacar.

2.2. Tipos de Criptografía

2.2.1. Criptograía de clave simétrica

2.2.1.1. Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

2.2.2. Algoritmos de cifrado en flujo

2.2.2.1. El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

3. Protocolos de reto-respuesta

3.1. El problema que tienen los esquemas de autenticación basados en contraseñas es que cada vez que se quiere realizar la autenticación se tiene que enviar el mismo valor al verificador.

3.2. Dependiendo del protocolo, el verificador puede generar los retos de diversas maneras:

3.2.1. Secuencialmente: en este caso el reto es simplemente un número que se va incrementando cada vez (lo más normal es incrementarlo de uno en uno), y que por tanto no se repetiré nunca.

3.2.2. Cronológicamente: el reto se obtiene a partir de la fecha y hora actuales (con la precisión que sea adecuada para el protocolo).

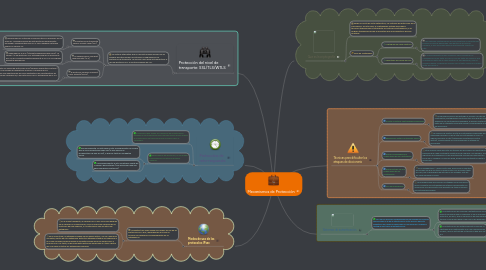

4. Técnicas para dificultar los ataques de diccionario

4.1. Ocultar la lista de contraseñas codificadas

4.1.1. Una primera solución es restringir el acceso a la lista de contraseñas, protegiéndola contra lectura. Aun que en la lista aparezcan las contraseñas codificadas, el acceso a esta lista por parte de un atacante le permite realizar cómodamente un ataque de diccionario.

4.2. Reglas para evitar contraseñas fáciles

4.2.1. La solución de ocultar la lista de contraseñas codificadas da una seguridad parecida a la de la lista de contraseñas en claro. Si alguien descubre la lista (saltándose la protección contra lectura), puede realizar sin más problemas un ataque de diccionario.

4.3. Añadir complejidad a la codificación de las contraseñas

4.3.1. Otra solución para dificultar los ataques de diccionario es ralentizarlos haciendo que cada contraseña cueste más de codificar. Por ejemplo, si el algoritmo de codificación no es directamente una función hash sino un bucle de N llamadas a la función hash, probar cada contraseña cuesta N veces más.

4.4. Añadir bits de sal a la codificación de las contraseñas

4.4.1. En el subapartado 1.1 hemos visto que, para variar el resultado del cifrado aun que se utilice la misma clave con el mismo texto en claro, hay la posibilidad de introducir los llamados “bits de sal” para modificar la clave.

4.5. Uso de passphrases

4.5.1. La propiedad que aprovechan los ataques de diccionario es que el conjunto de contraseñas que utilizan normalmente los usuarios es un subconjunto muy pequeño de todo el espacio de contraseñas posibles.

5. Modos de uso de los protocolos IPsec

5.1. La arquitectura IPsec define dos modos de uso de los protocolos AH y ESP, dependiendo de como se incluyan las cabeceras correspondientes en un datagrama IP.

5.1.1. En el modo transporte, la cabecera AH o ESP se incluye después de la cabecera IP convencional, como si fuera una cabecera de un protocolo de nivel superior, y a continuación van los datos del datagrama.

5.1.2. En el modo túnel, el datagrama original se encapsula entero, con su cabecera y sus datos, dentro de otro datagrama. Este otro datagrama tendrá una cabecera IP en la cual las direcciones de origen y de destino serán las de los nodos inicio y final de la SA. Por tanto, se dice que entre estos dos nodos hay un “túnel” dentro del cual viajan intactos los datagramas originales.

6. Protección del nivel de transporte: SSL/TLS/WTLS

6.1. Un método alternativo que no necesita modificaciones en los equipos de interconexión es introducir la seguridad en los protocolos de transporte. La solución más usada actualmente es el uso del protocolo SSL o de otros basados en SSL.

6.1.1. El protocolo de transporte Secure Sockets Layer (SSL),

6.1.1.1. desarrollado por Netscape Communications a principios de los años 90. La primera versión de este protocolo ampliamente difundida y implementada fue la 2.0. Poco después Netscape publicó la versión 3.0

6.1.2. La especificación Transport Layer Security (TLS),

6.1.2.1. elaborada por la IETF (Internet Engineering Task Force). La versión 1.0 del protocolo TLS está publicada en el documento RFC 2246. Es prácticamente equivalente a SSL 3.0 con algunas pequeñas diferencias

6.1.3. El protocolo Wireless Transport Layer Security (WTLS),

6.1.3.1. perteneciente a la familia de protocolos WAP (Wireless Application Protocol) para el acceso a la red des de dispositivos móviles. La mayoría de los protocolos WAP son adaptaciones de los ya existentes a las características de las comunicaciones inalámbricas, y en particular el WTLS está basado en el TLS 1.0.