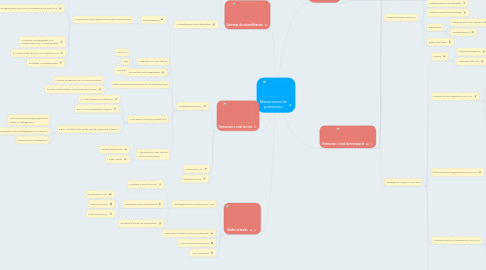

1. Sistemas de autentificacion

1.1. Autenticacion de mensaje (MAC)

1.1.1. Codigos de autenticacion del mensaje

1.1.2. Firmas digitales

1.2. Autenticacion de identidad

1.2.1. Contraseñas

1.2.1.1. Tecnicas para la elaboracion de contraseñas

1.2.1.1.1. 1-Ocultar lista de contraseñas codificadas

1.2.1.1.2. 2-Reglas para que una contraseña no sea facil

1.2.1.1.3. 3-Añadir conplejidad a la codificacion de la contraseña

1.2.1.1.4. 4-Añadir bits de sal a la codificacion

1.2.1.1.5. 5-Utilizar el passphrase

1.2.2. protocolos reto-respuesta

2. Proteccion a nivel de red

2.1. Arquitectura IPsec

2.1.1. Distribucion de claves

2.1.1.1. ISAKMP

2.1.1.2. IKE

2.1.1.3. OAKLEY

2.1.2. Factores que intervienen en la arquitectura

2.1.2.1. Nodos extremos de la comunicacion

2.1.2.2. Nodos intermedios que soporten IPsec

2.1.3. Asociacion de seguridad (SA)

2.1.3.1. SA de extremo a extremo

2.1.3.2. SA con una pasarela segura

2.1.3.3. Base de datos de politicas de seguridad (SPD)

2.1.3.3.1. Aplicar servicios de seguridad IPsec al datagrama

2.1.3.3.2. Procesarlo como datagrama IP normal

2.1.3.3.3. Descartar el datagrama

2.1.4. Metodos de uso de los protocolos IPsec

2.1.4.1. Modo transporte

2.1.4.2. Modo tunel

2.2. Protocolo AH

2.3. Protocolo ESP

3. Redes virtuales

3.1. Configuracion y protocolos VPN

3.1.1. Tuneles a nivel de red

3.1.2. Tuneles a nivel de enlace

3.1.2.1. Protocolo PPTP

3.1.2.2. Protocolo L2F

3.1.2.3. Protocolo L2TP

3.1.3. Tuneles a nivel de transporte

3.2. VPN entre redes locales o intranets

3.3. VPN de acceso remoto

3.4. VPN extranet

4. Criptografia

4.1. Clave simetrica

4.1.1. Cifrado en flujo

4.1.2. Cifrado en bloque

4.2. Criptografia clave publica

4.2.1. Certificado de clave publica

5. Proteccion a nivel de transporte

5.1. Secure Socket Layer (SSL)

5.2. Transport Layer Security (TLS)

5.3. Wireless Transport Layer Security (WTLS)

5.4. Caracteristicas SSL/TLS

5.4.1. Confidenciabilidad

5.4.2. Autenticacion de entidad

5.4.3. Autenticacion de mensaje

5.4.4. Eficiencia

5.4.4.1. Identificador de session

5.4.4.2. Comprension

5.4.5. Extensibilidad

5.5. Transporte seguro SSL/TLS

5.5.1. Capas

5.5.1.1. Subcapa superior

5.5.1.2. Subcapa inferior

5.5.2. Protocolo de registros SSL/TLS

5.5.2.1. -El primer campo indica cual es el tipo de contenido de los datos

5.5.2.2. -El segundo campo son dos bytes

5.5.2.3. -El tercer campo indica longitud del registro

5.5.2.4. -El cuarto campo son los datos

5.5.2.5. -El quinto campo es el codigo de autenticacion MAC

5.5.3. Protocolo de negociacion SSL/TLS

5.5.3.1. 1-Peticion de saludo

5.5.3.2. 2-Saludo de cliente

5.5.3.3. 3-Saludo de servidor

5.5.3.4. 4-Certificado de servidor

5.5.3.5. 5-Peticion de ccertificado

5.5.3.6. 6-Fi de saludo de servidor

5.5.3.7. 7-Certificado de cliente

5.5.3.8. 8-Intercambio de claves de cliente

5.5.3.9. 9-Verificacion de certificado

5.5.3.10. 10-Finalizacion

5.5.4. Ataques contra el protocolo SSL/TLS

5.5.4.1. Lectura de los paquetes enviados por el cliente y servidor

5.5.4.2. Suplantacion de servidor o cliente

5.5.4.3. Alteracion de los paquetes

5.5.4.4. Repeticion, eliminacion o reordenacion de paquetes

5.5.5. Aplicaciones que utilizan SSL/TLS

5.5.5.1. HTTPS

5.5.5.2. NNTPS

5.5.5.3. TELNET

5.5.5.4. FTP

5.5.5.5. SMTP

5.5.5.6. POP3 y IMAP