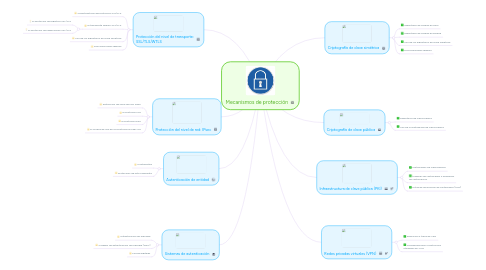

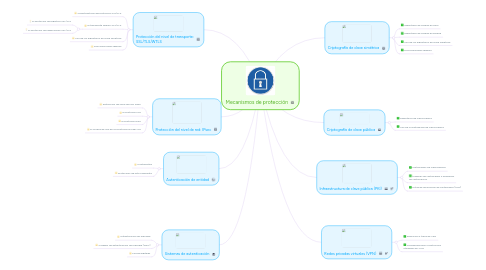

Mecanismos de protección

por Denis Hernandez

1. Sistemas de autenticación

1.1. Autenticación de mensaje

1.2. Códigos de autenticación de mensaje (MAC)

1.3. Firmas digitales

2. Autenticación de entidad

2.1. Contraseñas

2.2. Protocolos de reto-respuesta

3. Protección del nivel de red: IPsec

3.1. Protección del nivel de red: IPsec

3.2. El protocolo AH

3.3. El protocolo ESP

3.4. El Modos de uso de los protocolos IPsec AH

4. Protección del nivel de transporte: SSL/TLS/WTLS

4.1. Características del protocolo SSL/TLS

4.2. El transporte seguro SSL/TLS

4.2.1. El protocolo de registros SSL/TLS

4.2.2. El protocolo de negociación SSL/TLS