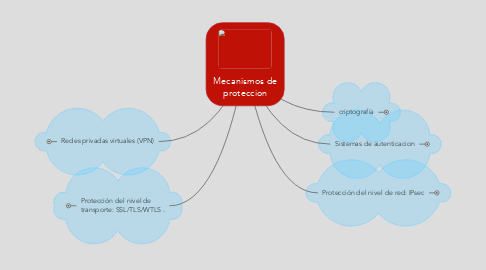

1. Protección del nivel de transporte: SSL/TLS/WTLS .

1.1. Este grupo de protocolos comprende

1.1.1. El protocolo de transporte Secure Sockets Layer (SSL)

1.1.2. La especificación Transport Layer Security (TLS),

1.1.3. El protocolo Wireless Transport Layer Security (WTLS)

1.2. El protocolo de negociación SSL/TLS

1.2.1. también llamado protocolo de encajada de manos (“Handshake Protocol”), tiene por finalidad autenticar el cliente y/o el servidor, y acordar los algoritmos y claves que se utilizaran de forma segura, es decir,

1.3. El protocolo de registros SSL/TLS

1.3.1. El protocolo de registros SSL/TLS se encarga de formar cada registro con sus campos correspondientes, calcular el MAC, y cifrar los datos, el MAC y el padding con los algoritmos y las claves que pertocan.

1.4. Aplicaciones que utilizan SSL/TLS

1.4.1. los protocolos SSL/TLS fueron diseñados para permitir la protección de cualquier aplicación basada en un protocolo de transporte como TCP.

1.5. Ataques contra el protocolo SSL/TLS

1.5.1. Los protocolos SSL/TLS están diseñados para resistir los siguientes ataques:

1.5.1.1. Lectura de los paquetes enviados por el cliente y servidor.

1.5.1.2. Suplantación de servidor o cliente.

1.5.1.3. Alteración de los paquetes.

1.5.1.4. Repetición, eliminación o reordenación de paquetes.

2. Redes privadas virtuales (VPN)

2.1. Una red privada virtual (VPN) es una configuración que combina el uso de dos tipos de tecnologías:

2.1.1. Las tecnologías de seguridad que permiten la definición de una red privada, es decir, un medio de comunicación confidencial que no puede ser interceptado por usuarios ajenos a la red.

2.1.2. Las tecnologías de encapsulamiento de protocolos que permiten que, en lugar de una conexión física dedicada para la red privada, se pueda utilizar una infraestructura de red pública, como Internet, para definir por encima de ella una red virtual.

2.1.3. Se pueden considerar tres tipos de VPN

2.1.3.1. VPN entre redes locales o intranets. Este es el caso habitual en que una empresa dispone de redes locales en diferentes sedes, geográficamente separadas, en cada una de las cuales hay una red privada o intranet, de acceso restringido a sus empleados.

2.1.3.2. VPN de acceso remoto. Cuando un empleado de la empresa quiere acceder a la intranet des de un ordenador remoto, puede establecer una VPN de este tipo entre este ordenador y la intranet de la empresa.

2.1.3.3. VPN extranet. A veces, a una empresa le interesa compartir una parte de los recursos de su intranet con determinados usuarios externos, como por ejemplo proveedores o clientes de la empresa.

2.1.4. Túneles

2.1.4.1. Túneles a nivel de red. El protocolo utilizado en la gran mayoría de configuraciones VPN es IPsec en modo túnel, generalmente con ESP par cifrar los datos, y opcionalmente con AH para autenticar los paquetes encapsulados.

2.1.4.2. Túneles a nivel de enlace. En el caso de las VPN de acceso remoto o VPDN, existe la posibilidad de encapsular tramas PPP, que son las que transmite normalmente un cliente VPN de este tipo, sobre datagramas IP.

2.1.4.3. Túneles a nivel de transporte. El protocolo SSH (Secure Shell), como veremos en el módulo de aplicaciones seguras, ofrece la posibilidad de redirigir puertos TCP sobre un canal seguro, que podemos considerar como un túnel a nivel de transporte.

3. criptografía

3.1. La criptografía es la herramienta que nos permite evitar que alguien intercepte, manipule o falsifique los datos transmitidos teniendo como finalidad básica el envío de información secreta.

3.2. Una premisa fundamental en la criptografía moderna es la suposición de Kerckhoffs, que establece que los algoritmos deben ser conocidos públicamente y su seguridad solo depende de la clave.

3.3. La acción de intentar descifrar mensajes sin conocer la clave de descifrado se conoce como “ataque”. Si el ataque tiene éxito, se suele decir coloquialmente que se ha conseguido “romper” el algoritmo.

3.3.1. Existen dos formas de llevar a cabo un ataque

3.3.1.1. El criptoanálisis

3.3.1.1.1. estudiando matemáticamente la forma de deducir el texto en claro a partir del texto cifrado.

3.3.1.2. La fuerza bruta

3.3.1.2.1. probando uno a uno todos los valores posibles de la clave de descifrado x hasta encontrar uno que produzca un texto en claro con sentido.

3.4. Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

3.5. El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

3.6. En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

3.6.1. Base de los algoritmos cifrado de bloque

3.6.1.1. La sustitución

3.6.1.1.1. consiste en traducir cada grupo de bits de la entrada a otro, de acuerdo con una permutación determinada. El cifrado del César sería un ejemplo simple de sustitución, en el que cada grupo de bits correspondería a una letra.

3.6.1.2. La transposición

3.6.1.2.1. consiste en reordenar la información del texto en claro según un patrón determinado. Un ejemplo podría ser la formación grupos de cinco letras, incluidos los espacios en blanco, y rescribir cada grupo (1,2,3,4,5) en el orden (3,1,5,4,2): Texto en claro: A L E A J A C T A E S T Texto cifrado: E A A L C J A T A S T E

4. Sistemas de autenticacion

4.1. Uno de los servicios de seguridad que se requiere en muchas aplicaciones es el de la autenticación. Este servicio permite garantizar que nadie ha falsificado la comunicación.

4.1.1. Se distinguen dos tipos de autenticación:

4.1.1.1. La autenticación de mensaje o autenticación de origen de datos

4.1.1.1.1. permite confirmar que el originador A de un mensaje es auténtico, es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A.

4.1.1.2. La autenticación de entidad

4.1.1.2.1. permite confirmar la identidad de un participante A en una comunicación, es decir, que no se trata de un tercero Z que dice ser A.

4.2. Autenticación de mensaje

4.2.1. Los códigos de autenticación de mensaje o MAC, basados en claves simétricas. MAC MAC es la sigla de Message Authentication Code.

4.2.2. Las firmas digitales, que se basan en la criptografía de clave pública.

4.3. Códigos de autenticación de mensaje (MAC)

4.3.1. se obtiene con un algoritmo a que tiene dos entradas: un mensajeM de longitud arbitraria, y una clave secreta k compartida por el originador y el destinatario del mensaje.

4.4. Firmas digitales

4.4.1. los algoritmos de firma digital usados normalmente se basan en el cálculo de un hash y en un cifrado mediante una clave privada. Son ejemplos de algoritmos de firma el RSA, el ElGamal, y el estándar DSA (Digital Signature Algorithm).

4.5. Utilizaci´on de herramientas de administracion

4.5.1. se utiliza cuando en una comunicación una de las partes quiere asegurarse de la identidad de la otra. Normalmente, esta autenticación es un requisito para permitir el acceso a un recurso restringido, como, por ejemplo, una cuenta de usuario en un ordenador, dinero en efectivo en un cajero automático, acceso físico a una habitación, etc.

4.6. Contraseñas

4.6.1. La idea básica de la autenticación basada en contraseñas es que el usuario A manda su identidad (su identificador de usuario, su nombre de login, etc.) seguida de una contraseña secreta xA (una palabra o combinación de caracteres que el usuario pueda memorizar). El verificador B comprueba que la contraseña sea válida, y si lo es da por buena la identidad de A.

4.7. Protocolos de reto-respuesta

4.7.1. el valor que se envía para la autenticación no es fijo, sino que depende de otro, generado por el verificador. Este último valor se llama reto, y se debe enviar al usuario A como primer paso para su autenticación. Entonces A, haciendo uso de una clave secreta, calcula una respuesta a partir de este reto, y lo envía al verificador B.

4.7.1.1. Protocolos de reto-respuesta con clave simétrica

4.7.1.1.1. Autenticación con marca de tiempo

4.7.1.1.2. Autenticación con números aleatorios

4.7.1.1.3. Autenticación mutua con números aleatorios

4.7.1.1.4. Autenticación con función unidireccional

5. Protección del nivel de red: IPsec

5.1. La arquitectura IPsec (RFC 2401) añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores (TCP, UDP, ICMP, etc.).

5.1.1. La protección a nivel de red garantiza que los datos que se envíen a los protocolos de nivel superior, como TCP o UDP, se transmitirán protegidos.

5.1.2. a protección a nivel de transporte, por su lado, tiene la ventaja de que sólo se precisa adaptar las implementaciones de los protocolos (TCP, UDP, etc.) que haya en los nodos extremos de la comunicación, que normalmente están incorporadas al sistema operativo o en librerías especializadas.

5.1.3. La protección a nivel de aplicación puede responder mejor a las necesidades de ciertos protocolos.

5.2. IPsec se basa en el uso de una serie de protocolos seguros, de los cuales hay dos que proporcionan la mayor parte de los servicios:

5.2.1. El protocolo AH (Authentication Header, RFC 2402) ofrece el servicio de autenticación de origen de los datagramas IP (incluyendo la cabecera y los datos de los datagramas).

5.2.2. El protocolo ESP (Encapsulating Security Payload, RFC 2406) puede ofrecer el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP (sin incluir la cabecera), o los dos a la vez.

5.3. Modos de uso de los protocolos IPsec

5.3.1. En el modo transporte, la cabecera AH o ESP se incluye después de la cabecera IP convencional, como si fuera una cabecera de un protocolo de nivel superior, y a continuación van los datos del datagrama (por ejemplo, un segmento TCP con su cabecera correspondiente, etc.).

5.3.2. En el modo túnel, el datagrama original se encapsula entero, con su cabecera y sus datos, dentro de otro datagrama. Este otro datagrama tendrá una cabecera IP en la cual las direcciones de origen y de destino serán las de los nodos inicio y final de la SA.