1. tareas principales

1.1. Autenticacion

1.1.1. garantizacion de mensajes no falsos

1.1.2. Validación de enviar y recibir mensajes

1.2. Integridad

1.2.1. Checksum

1.2.2. Garantizacion de no interceptacion

1.3. Confidencialidad

1.3.1. Mensaje capturado correctamente

2. Criptografia

2.1. Servicio criptografico

2.1.1. Asegurar la protección de datos

2.1.2. Política de seguridad

2.2. Historia

2.2.1. comienza en círculos diplomaticos hace miles de años

2.2.2. Método mas antiguo es la escitala (Entidad en la que se enrollaba el mensaje transpuesto) en la antigua Grecia.

2.3. Metodos de texto cifrado

2.3.1. Transposicion

2.3.2. Substitucion

2.3.3. Vernam

2.3.4. Cifrado cesar

2.3.5. cifrado vigenere

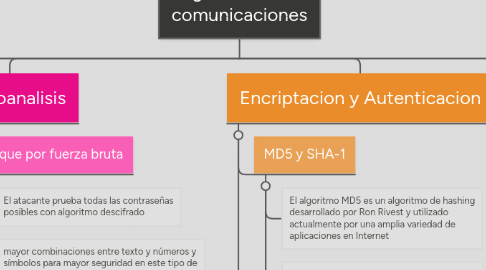

3. Criptoanalisis

3.1. Ataque por fuerza bruta

3.1.1. El atacante prueba todas las contraseñas posibles con algoritmo descifrado

3.1.2. mayor combinaciones entre texto y números y símbolos para mayor seguridad en este tipo de ataque

3.2. Ataque de criptograma

3.2.1. En un ataque de criptograma, el atacante conoce los criptogramas de varios mensajes

3.2.2. El trabajo del atacante consiste en recuperar tantos criptogramas como sea posible. Es incluso mejor para el atacante deducir la clave o las claves utilizadas para cifrar el mensaje, con el fin de descifrar otros mensajes cifrados con las mismas claves

3.3. Ataque con texto plano conocido

3.3.1. En un ataque con texto plano conocido, el atacante tiene acceso al criptograma de varios mensajes, pero también tiene cierto conocimiento sobre el texto plano contenido en dichos criptogramas

3.3.2. el atacante utiliza ataque por fuerza bruta para probar diferentes claves hasta que el descifrado con la clave correcta genera un resultado que aparenta tener sentido

3.4. Ataque con texto plano seleccionado

3.4.1. En un ataque con texto plano seleccionado, el atacante elige qué datos cifrar con el dispositivo de cifrado y observa el criptograma resultante

3.5. Ataque con criptograma seleccionado

3.5.1. En un ataque con criptograma seleccionado, el atacante puede seleccionar diferentes criptogramas para descifrar y tiene acceso al texto plano descifrado

4. Encriptacion y Autenticacion

4.1. MD5 y SHA-1

4.1.1. El algoritmo MD5 es un algoritmo de hashing desarrollado por Ron Rivest y utilizado actualmente por una amplia variedad de aplicaciones en Internet

4.1.2. MD5 es una función de un solo sentido que facilita el cálculo de hash para los datos ingresados, pero vuelve inviable el cálculo de los datos originales dado un único valor de hash

4.1.3. El algoritmo SHA-1 toma un mensaje con menos de 2^64 bits de longitud y produce un digesto de 160 bits. El algoritmo es apenas más lento que MD5, pero al generar un digesto más largo, es más seguro contra ataques de colisión por fuerza bruta y ataques de inversión

4.2. Autenticidad con HMAC

4.2.1. es un tipo de código de autenticación de mensajes (MAC)

4.2.2. Un HMAC se calcula utilizando un algoritmo específico, el cual combina una función de hash criptográfico con una clave secreta

4.2.3. i ambos participantes comparten una clave secreta y utilizan funciones HMAC para la autenticación, si un participante recibe un digesto HMAC del mensaje construido en forma apropiada, esto indica que el otro participante fue quien originó el mensaje

5. Cifrados Y llaves

5.1. Administración de claves

5.1.1. La administración de claves suele considerarse la parte más difícil en el diseño de un criptosistema. Muchos criptosistemas han fallado debido a errores en su administración de claves y todos los algoritmos criptográficos modernos requieren procedimientos de administración del claves

5.1.2. Generación - Era tarea de César seleccionar la clave de su cifrado. La clave del cifrador Vigenere también es seleccionada por el remitente y el destinatario

5.1.3. Verificación - Algunas claves son mejores que otras. Casi todos los algoritmos criptográficos tienen algunas claves débiles que no deberían ser utilizadas

5.1.4. Almacenamiento - En un sistema operativo multi-usuario moderno que utiliza criptografía, una clave puede ser almacenada en la memoria

5.2. Cifrados

5.2.1. DES(Data Encription Standar )

5.2.1.1. es un algoritmo de cifrado simétrico, utilizado normalmente en modo de cifrado por bloques. El algoritmo DES es en esencia una secuencia de permutaciones y sustituciones de bits de datos, combinadas con una clave de cifrado. Una clave DES siempre tiene una longitud de 56 bits

5.2.2. 3DES

5.2.2.1. La técnica de aplicar DES tres veces seguidas a un mismo bloque de texto plano es conocida como 3DES. 3DES utiliza un método llamado 3DES-Encrypt-Decrypt-Encrypt (3DES-EDE) para cifrar texto plano

5.2.3. Advanced Encryption Standard (AES)

5.2.3.1. El cifrado Rijndael, desarrollado por Joan Daemen y Vincent Rijmen, posee una longitud de bloque y longitud de clave variables. Pueden utilizarse claves de 128 bits, 192 bits o 256 bits, para cifrar bloques de datos de 128, 192 o 256 bits de longitud y es posible utilizar cualquiera de las nueve combinaciones de bloques y claves

5.2.4. Diffie-Hellman(DH)

5.2.4.1. El algoritmo DH es la base de la mayoría de los métodos automáticos de intercambio de claves actuales y es uno de los protocolos de red más comunes hoy día. Diffie-Hellman no es un mecanismo de cifrado y no es utilizado para cifrar datos sino que es un método para intercambiar de forma segura las claves para cifrar datos

5.3. Algoritmos

5.3.1. Algoritmo simetrico

5.3.2. Algoritmo asimetrico

6. VPN(Red Virtual Privada)

6.1. IP Security (IPsec)

6.1.1. proporciona el framework para configurar VPNs seguras y es utilizado con frecuencia a través de Internet para conectar sucursales de oficinas, empleados remotos y socios comerciales

6.1.2. Es una forma confiable de mantener la privacidad de las comunicaciones a la vez que se optimizan las operaciones, se reducen costos y se permite una administración flexible de la red

6.2. Certificados Digitales y Cas

6.2.1. En el procedimiento de autenticación de CA, el primero paso del usuario al contactar la PKI es obtener en forma segura una copia de la clave pública de la CA. Dicha clave pública verifica todos los certificados emitidos por la CA y resulta vital para la operación apropiada de la PKI