1. اجهزة توصيل شبكات الحاسب

1.1. جهاز المودم

1.1.1. يربط اجهزة الحاسب بخطوط الهاتف

1.1.2. يعدل الاشارات الرقمية الصادرة عن الحاسب بما يتناسب مع البيئة الهاتفية

1.2. جهاز المبدل

1.2.1. يربط بين عدد من أجهزة الحاسب ويستقبل الاشارة من الحاسب المتصل به

1.2.2. يتعرف على عنوان الجهاز المرسل اليه

2. انواع شبكات الحاسب

2.1. الشخصية

2.1.1. هي الشبكة المخصصة لمساحة معينة لا تتعدى غرفة

2.1.2. مثال:

2.1.2.1. اتصال جهاز الحاسب بالطابعة عبر تقنية البلوتوث

2.2. المحلية

2.2.1. تتميز انها مخصصة لمساحة مكانية محدودة، ويكون عدد الاجهزة محدود ايضا

2.2.2. مثال:

2.2.2.1. الشبكة التي تربط اجهزة الحاسب في معمل المدرسة

2.3. المدنية

2.3.1. شبكة تمتد في حدود مدينة، حيث تربط محموعة من شبكات الحاسب المحلية ي منطقة واحدة

2.3.2. مثال:

2.3.2.1. شبكة المصارف داخل المدينة

2.4. الموسعة

2.4.1. مجموعة من الشبكات المحلية حيث تمتد لمنطقة كبيرة لتربط بين أجهزة الحاسب في المدن والدول المختلفة

2.4.2. مثال:

2.4.2.1. الانترنت

3. مزايا شبكات الانترنت

3.1. انخفاض تكلفة استتخدامه

3.2. الاشتراك في المصادر عبر الشبكة

3.3. زيادة الاعتمادية

3.4. سهولة التواصل مع الآخرين

3.5. تعدد اللغات المستخدمة

3.6. تعدد الاستخدامات في جميع المجالات

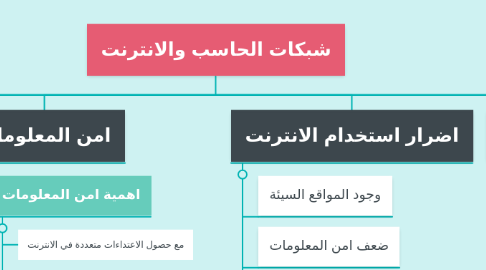

4. امن المعلومات

4.1. اهمية امن المعلومات

4.1.1. مع حصول الاعتداءات متعددة في الانترنت

4.1.2. للحفاظ على خصوصية المعلومات

4.1.3. حفظ المال من السرقة

4.1.4. تسهيل وصول المستخدمين الى المواقع الخدمية

4.2. وسائل الاعتداءات المعلوماتية

4.2.1. انتحال الشخصية

4.2.2. التنصت

4.2.3. الاختراق

4.2.4. البرامج الضارة

4.3. آليات امن المعلومات

4.3.1. تشفير المعلومات

4.3.2. جدار الحماية

4.3.3. النسخ الاحتياطي

4.3.4. التحديث التلقائي

5. اضرار استخدام الانترنت

5.1. وجود المواقع السيئة

5.2. ضعف امن المعلومات

5.3. ضعف الدقة في المعلومات

5.4. تلف الاجهزة والبرمجيات

5.5. ادمان الانترنت

6. مفهوم الشبكة العالمية (الانترنت)

6.1. نشأة الإنترنت

6.1.1. بدا الانترنت كمشروع لربط اجهزة الحاسب لوزارة الدفاع بالولايات المتحدة الامريكية في عام ١٩٦٩م

6.1.2. ثم توسعت الشبكة بربط اجهزة الجامعات و مراكز البحوث و الشركات و اجهزة الافراد داخل الولايات المتحدة وخارجها

6.1.3. اليوم عدد مستخدمي الانترنت ٤٠% تقريبا من سكان العالم

6.2. تعريف الانترنت

6.2.1. شبكة تربط بين شبكات و اجهزة الحاسب في العالم

6.3. آلية عمل الإنترنت

6.3.1. New Topic

7. وسائل الاتصال في شبكات الحاسب

7.1. وسائل سلكية

7.1.1. تعتمد على اسلاك محسوسة في الربط بين الاجهزة والشبكات

7.2. وسائل لاسلكية

7.2.1. تعتمد على الارسال بالاشارت ولا تستخدم الاسلاك المحسوسة