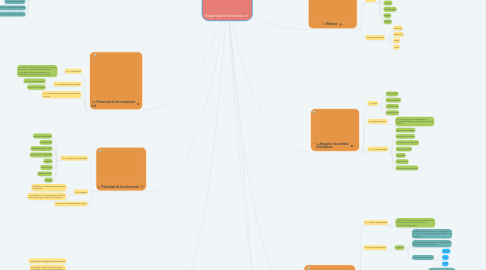

1. 1. La seguridad de la información

1.1. 1.1 Principios de la seguridad informática.

1.1.1. Confidencialidad de la información

1.1.2. Integridad de la información

1.1.3. Disponibilidad de la información

1.2. 1.2 Pero, ¿qué hay que proteger?

1.2.1. Recursos valiosos de una organización como información, hardware, o software

2. 7. Firma electrónica y certificado digital

2.1. 7.1. Firma electrónica

2.1.1. Permite

2.1.1.1. Identificar al firmante de forma inequívoca

2.1.1.2. Asehurar la integridad del documento firmado

2.1.1.3. No repudio

2.1.2. Firma de documentos eklectrónicos

2.1.2.1. Mediante una función hash que se cifra con su clave privada (firma digital)

2.1.3. ¿Cómo se firma un documento?

2.1.3.1. Utilizar una aplicación en el dispositivo

2.1.3.2. Firmar directamente en Internet

2.2. 7.2. Certificado digital

2.2.1. Documento electrónico expedido por una autoridad de certificación que valida que una forma electrónica se corresponde con una persona

2.2.2. Autoridades de certificación

2.2.2.1. Instituciones rsponsables de emitir certificados digitales utilizados en la firma electrónica

3. 8. Navegación segura

3.1. 8.1 Buenas prácticas de navegación

3.1.1. Configurar el navegador adecuadamente

3.1.2. No acceder a sitios web de dudosa reputación y evitar enlaces sospehosos

3.1.3. Aceptar únicamente las cookies deseadas

3.1.4. Proteger los datos personales

3.1.5. Descargar aplicaciones d sitios web oficiales

3.1.6. Revisar el correo electrónico

3.1.7. Actualizar el sistema operativo

3.2. 8.2 Navegación privada

3.2.1. Medida de privacidad para que wel navegador no almacene información de navegación

3.3. 8.3 Proteger la privacidad en la red con un proxy

3.3.1. Intermediarios entre equipos de los usuarios los sitios que visitan

3.4. 8.4 Navegación anónima

3.4.1. Evita el seguimiento de sitios web que intentan obtener información del usuario

4. 9. Privacidad de la información

4.1. 9.1 Amenazas a la privacidad

4.1.1. Sistemas aparativos

4.1.2. Contraseñas

4.1.3. Regsitro de visitas web

4.1.4. Sesiones del navegador

4.1.5. Cookies

4.1.6. Formularios

4.1.7. Redes sociales

4.1.8. Google

4.2. 9.2 Antiespías

4.2.1. Obtención en cubierta de infromación confidencial

4.2.2. Se introducen en dispositivos en forma de aplicaciones que recopilan información

4.3. 9.3 Borrar archivos de forma segura

5. 10. Protección de las conexiones red

5.1. 10.1 Cortafuegos

5.1.1. Controla la comunicación entre un equipo y la red, es una defensa contra ataques informáticos, y bloquea la salida de información del ordenador a internet

5.2. 10.2. Redes privadas virtuales

5.2.1. VPN de acceso remoto

5.2.2. VPN de sitio a sitio

5.3. 10.3. Certificados SSL/TLS de servidor web y HTTPS

6. 11. Seguridad de la comunicación inalámbrica

6.1. 11.1 Seguridad en bluetooth

6.1.1. Bluejacking

6.1.2. Bluesnarfing

6.1.3. Bluebugging

6.1.4. Medidas de seguridad

6.1.4.1. Desactivar bluetooth cuando se deje de usar

6.1.4.2. Cambiar el nombre del dispositivo y ponerlo en oculto

6.1.4.3. No aceptar conexiones entrantes de dispositivos desconocidos

6.1.4.4. Revisar la lista de dispositivos de confianza y eliminar los desconocidos

6.2. 11.2. Seguridad en redes wifi

6.2.1. Medidas de seguridad

6.2.1.1. Personalizar la contraseña de aceso

6.2.1.2. Cambiar el SSID

6.2.1.3. Revisar el cifrado

6.2.1.4. Desactivar el acceso por WPS

6.2.1.5. Filtrar la MAC

6.2.1.6. Actualizar el firmware

6.2.1.7. Comprobar el historial de actividad

6.2.1.8. Utilizar software de auditoría

7. 2. Amenazas en la seguridad

7.1. 2.1 Tipos de amenazas

7.1.1. amenazas humanas

7.1.1.1. Pasivas

7.1.1.1.1. Usuarios con conocimientos básicos

7.1.1.1.2. Hackers

7.1.1.2. Activas

7.1.1.2.1. Antiguos empleados de una organización

7.1.1.2.2. Crackers y otros atacantes

7.1.2. Lógicas

7.1.2.1. Software mailicoso

7.1.2.2. Vulnerabilidades del software

7.1.3. Físicas

7.1.3.1. Fallos en los dispositivos

7.1.3.2. Accidentes

7.1.3.3. Catástrofes naturales

7.2. 2.2 Conductas de seguridad

7.2.1. Activa

7.2.1.1. Control de acceso

7.2.1.2. Encriptación

7.2.1.3. Sotfware de seguridad informática

7.2.1.4. Firmas y certificados digitales

7.2.1.5. Protocolos seguros

7.2.2. Pasiva

7.2.2.1. Herramientas de limpieza

7.2.2.2. Copias de seguridad

7.2.2.3. Sistemas de alimentación interrumpida

7.2.2.4. Dispositivos NAS

7.2.2.5. Sistemas redundantes

8. 3. Malware

8.1. 3.1. Tipos

8.1.1. Virus

8.1.2. Gusano

8.1.3. Troyano

8.1.4. Spyware

8.1.5. Adware

8.1.6. Ransomware

8.1.7. Rogue

8.1.8. Rootkit

8.2. 3.2. Otras amenazas

8.2.1. Phishing

8.2.2. Pharming

8.2.3. Spam

8.2.4. Hoax

9. 4. Ataques a los estados informáticos

9.1. 4.1. Tipos

9.1.1. Interrupción

9.1.2. Intrerceptación

9.1.3. Modificación

9.1.4. Suplantación

9.2. 4.2. Ingeniería social

9.2.1. Técnica utilizada que no explota las vulnerabilidades a nivel tecnológico de un sistema

9.3. 4.3. Ataques remotos

9.3.1. Inyección de código

9.3.2. Escaneo de puertos

9.3.3. Denegación de servicios

9.3.4. Escuchas de red

9.3.5. Spoofing

9.3.6. Fuerza bruta

9.3.7. Elevación de privilegios

10. 5. Protección contra el Malware

10.1. 5.1. Política de seguridad

10.1.1. Conjunto de normas y procedimientos que definen formas de actuación para garantizar la seguridad

10.2. 5.2. Soluciones antivirus

10.2.1. Antivirus

10.2.1.1. Software que tiene como finalidad prevenir, detectar y eliminar virus y otros ataques en el sistema

10.2.1.2. Muestran mensajes al usuario con acciones para solucionar el problema

10.2.1.3. Los más populares son

10.2.1.3.1. Norton

10.2.1.3.2. ESET

10.2.1.3.3. Avira

10.3. 5.3. Síntomas de una infección

10.3.1. Principales síntomas

10.3.1.1. Ralentización del equipo y el funcionamiento

10.3.1.2. Desaparición d carpetas

10.3.1.3. Aparición de publicidad

10.3.1.4. Movimiento automático del ratón

10.3.1.5. Fallos en las aplicaciones

10.3.1.6. Redireccionamiento no deseado

10.3.1.7. Cambio de buscador predeterninado

10.3.1.8. Aparición de herramientas extrañas

10.3.1.9. Envío de correos

10.3.1.10. Aumento de la actividad en el equipo

10.4. Pasos que se deben seguir en caso de infección

10.4.1. Restaurar el sistema

10.4.2. Actualizar base de datos del antivirus

10.4.3. Arrancar el equipo con un Live CD

10.4.4. Ejecutar utilidades de desinfección

11. 6. Cifrado de información

11.1. 6.1. Orígenes

11.1.1. La criptografía se remonat al origen del lenguaje

11.1.2. Durante el imperio romano utilizaron el cifrado césar

11.1.2.1. Consiste en desplazar cada letra un determinado número de posiciones

11.2. 6.2. Criptografía

11.2.1. Disciplina cientiífica dedicada al estudio de la escritura secreta

11.2.1.1. Clave simétrica

11.2.1.1.1. Mima clave para cifrar y dscifrar mensajes

11.2.1.2. Clave asimétrica

11.2.1.2.1. Utiliza dos claves, una pública y otra privada

11.2.1.3. Clave pública

11.2.1.3.1. Combina los dos métodos anteriores para obtener una garantía plena de confidencialidad