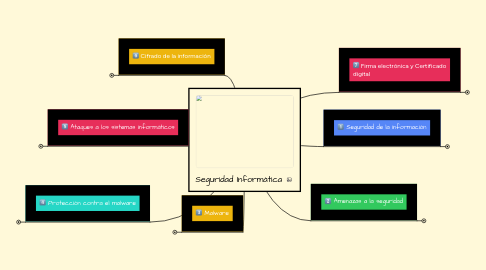

1. Ataques a los sistemas informáticos

1.1. TIPOS DE ATAQUES

1.1.1. Interrupción

1.1.2. Interceptación

1.1.3. Modificación

1.1.4. Suplantación

1.2. ATAQUES REMOTOS

1.2.1. Inyección de código

1.2.2. Escaneo de puertos

1.2.3. Denegación de servicios

1.2.4. Escuchas de red

1.2.5. Spoofing

1.2.6. Fuerza bruta

1.2.7. Elevación de privilegios

2. Protección contra el malware

2.1. SOLUCIONES ANTIVIRUS

2.1.1. Es un software que tiene como finalidad prevenir, detectas y eliminar un virus, un software malicioso y otros

2.1.2. Algunos de los antivirus más importantes McAfee y Norton

2.2. POLÍTICAS DE SEGURIDAD

2.2.1. Es el conjunto de normas que definen las diferentes formas de actuación con un cierto grado de seguridad.

2.2.2. Ejemplos: LSSICE, LOPD

2.3. SÍNTOMAS DE UNA INFECCIÓN

2.3.1. Ralentización del equipo

2.3.2. Desaparición de archivos

2.3.3. Aparición de publicidad

2.3.4. Movimiento automático del ratón, menús, o ventanas

2.3.5. Fallos o comportamientos extraños en las aplicaciones

2.3.6. Intentos de conexión a Internet

2.3.7. etc

2.4. PASOS QUE SE DEBEN SEGUIR EN CASO DE INFECCIÓN

2.4.1. Restaurar el sistema a un estado anterior

2.4.2. Actualizar la base de datos del antivirus y realizar un análisis completo del equipo

2.4.3. Arrancar el equipo con un Life CD o Life USB

2.4.4. Ejecutar utilidades de desinfección específicas

3. Malware

3.1. TIPOS DE MALWARE

3.1.1. Virus

3.1.2. Gusanos

3.1.3. Troyano

3.1.4. Spyware

3.1.5. Adware

3.1.6. Ransomware

3.1.7. Rogue

3.1.8. Rootkit

3.2. OTRAS AMENAZAS

3.2.1. Phishing

3.2.2. Pharming

3.2.3. Spam

3.2.4. Hoax

4. Cifrado de la información

4.1. CRIPTOGRAFÍA

4.1.1. De clave simétrica

4.1.2. De clave asimétrica

4.1.3. De clave pública

5. Firma electrónica y Certificado digital

5.1. FIRMA ELECTRÓNICA

5.1.1. CONJUNTO DE DATOS ASOCIADOS A UN DOCUMENTO ELECTRÓNICO

5.1.1.1. Asegurar la integridad del documento firmado

5.1.1.2. Identificar al firmante de forma inequívoca

5.1.1.3. No repudio

5.1.2. FIRMA DE DOCUMENTOS ELECTRÓNICOS

5.1.2.1. El firmante genera, mediante un función hash, un resumen que es utilizado como huella digital.

5.1.3. ¿CÓMO SE FIRMA UN DOCUMENTO?

5.1.3.1. Utilizar una aplicación en el dispositivo

5.1.3.1.1. Adobe Acrobat

5.1.3.2. Firmar directamente de Internet

5.1.3.2.1. https://valide.redsara.es

6. Seguridad de la información

6.1. PRINCIPIOS DE LA SEGURIDAD INFORMÁTICA

6.1.1. Confidencialidad de la información

6.1.1.1. personas autorizadas

6.1.2. Integridad de la información

6.1.2.1. contenido inalterado

6.1.3. Disponibilidad de la información

6.1.3.1. accesible a todos los usuarios

7. Amenazas a la seguridad

7.1. TIPOS DE AMENAZAS

7.1.1. Humanas

7.1.1.1. ataques pasivos

7.1.1.1.1. obtener información sin alterarla (hacker)

7.1.1.2. ataques activos

7.1.1.2.1. dañar objetivo y obtener beneficios (cracker)

7.1.2. Lógicas

7.1.2.1. Sofware malicioso

7.1.2.1.1. con fines no éticos

7.1.2.2. Vulnerabilidades del software

7.1.2.2.1. error de programación

7.1.3. Físicas

7.1.3.1. Fallos en los dispositivos

7.1.3.2. Accidentes

7.1.3.3. Catástrofes naturales

7.2. CONDUCTAS

7.2.1. Seguridad ACTIVA

7.2.1.1. evitan los daños en los sistemas informáticos

7.2.1.1.1. Control de acceso

7.2.1.1.2. Encriptación

7.2.1.1.3. Sofware de seguridad informática

7.2.1.1.4. Firmas y certificados digitales

7.2.1.1.5. Protocolos seguros

7.2.2. Seguridad PASIVA

7.2.2.1. reparan o minimizan los daños

7.2.2.1.1. Herramientas de limpieza

7.2.2.1.2. Copias de suguridad

7.2.2.1.3. Sistemas de alimentación ininterrumpida

7.2.2.1.4. Dispositivos NAS

7.2.2.1.5. Sistemas redundantes