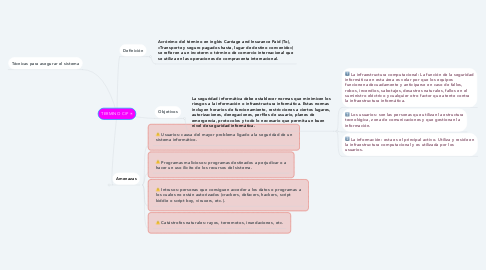

TERMINO CIP

por Carolina Cuasapaz

1. Amenazas

1.1. Usuarios: causa del mayor problema ligado a la seguridad de un sistema informático.

1.2. Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema.

1.3. Intrusos: personas que consiguen acceder a los datos o programas a los cuales no están autorizados (crackers, defacers, hackers, script kiddie o script boy, viruxers, etc.).

1.4. Catástrofes naturales: rayos, terremotos, inundaciones, etc.

2. Técnicas para asegurar el sistema

3. Definición

3.1. Acrónimo del término en inglés Carriage and Insurance Paid (To), «Transporte y seguro pagados hasta, lugar de destino convenido») se refieren a un incoterm o término de comercio internacional que se utiliza en las operaciones de compraventa internacional.

4. Objetivos

4.1. La seguridad informática debe establecer normas que minimicen los riesgos a la información o infraestructura informática. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informática.

4.1.1. La infraestructura computacional: La función de la seguridad informática en esta área es velar por que los equipos funcionen adecuadamente y anticiparse en caso de fallos, robos, incendios, sabotajes, desastres naturales, fallos en el suministro eléctrico y cualquier otro factor que atente contra la infraestructura informática.

4.1.2. Los usuarios: son las personas que utilizan la estructura tecnológica, zona de comunicaciones y que gestionan la información.

4.1.3. La información: esta es el principal activo. Utiliza y reside en la infraestructura computacional y es utilizada por los usuarios.