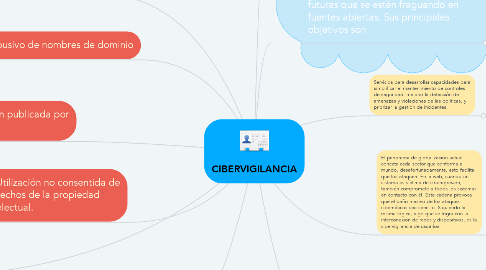

CIBERVIGILANCIA

por Emanuel P. Floréz

1. 6. Actos que interfieran con la actividad normal del cliente

1.1. El servicio será también provechoso para la Dirección de Seguridad “Física” de la organización, de modo que gracias a la detección temprana de convocatorias de concentraciones o incluso sabotajes se podrán tomar las medidas necesarias para que no lleguen a interferir en el desarrollo de la actividad diaria de la organización.

2. 5. Fraude

2.1. Una de las mayores preocupaciones de las organizaciones es el fraude, la detección temprana de canales paralelos de comercialización ilegal de sus productos o falsificación de los mismos, es vital para poder atajarlo.

3. 3. Detección de información publicada por terceros.

3.1. La herramienta buscará en las fuentes preestablecidas cualquier información relacionada con el cliente, luego el servicio de inteligencia proporcionado por la herramienta y los analistas, será el encargado de evaluar si esa información es legítima y si supone un riesgo para la organización

4. 2. Registro abusivo de nombres de dominio

4.1. De la misma forma, se monitorizarán dominios y se crearán reglas para que “disparen” alarmas en caso de que se registren dominios que sean similares a los legítimos.

5. 1. Detectar cualquier intento de suplantación de identidad en nombre del cliente.

5.1. El servicio será parametrizado con las distintas marcas de las que disponga la organización y se deseen proteger

6. 4. Utilización no consentida de derechos de la propiedad intelectual.

6.1. En el caso de que se detectara la utilización ilegítima de derechos propiedad del cliente, se generaría la alerta, y además se buscarían evidencias para que, en caso necesario, pudieran ser tratadas como pruebas periciales.

7. Cibervigilancia: Monitoreo de un individuo, su información y comportamiento, por medio de herramientas cibernéticas.

8. El panorama de globalización actual conecta cada sector que conforma al mundo, desafortunadamente, esto facilita que los ataquen. En la web, cuando un sistema es víctima de ciberagresión, también compromete a todos los sistemas en contacto con él. Esta cadena provoca que el daño masivo de los ataques cibernéticos sea sencillo. Siguiendo la misma lógica, algo que se logra con la interconexión de redes y dispositivos, es la cibervigilancia de usuarios.

8.1. Cada individuo involucrado en redes sociales o que sea dueño de dispositivos que conectan a la red, debe tomar medidas para proteger sus datos. Aunque esto es recomendado, el ocultar datos no necesariamente evita que terceros puedan ver aquello que haces en privado.

8.1.1. La cibervigilancia ocurre sobre cuentas personales o equipos electrónicos y, en muchas ocasiones, se utiliza solo para monitoreo y no como ataque. Claro está, al final del día, esta práctica sigue siendo una violación a la privacidad de una o más personas. Además, muchos usuarios, por el hecho de ser personas “regulares” pasan por alto que ellos podrían ser objeto de observación.

9. Servicios para desarrollar capacidades para simplificar el mantenimiento de controles de seguridad, mejorar la detección de amenazas y violaciones de las políticas, y priorizar la gestión de incidentes.

9.1. Implementación de soluciones que permiten evaluar el riesgo sobre las aplicaciones críticas de negocio y los procesos y mejorar las prácticas de seguridad en el ciclo de vida de desarrollo de aplicaciones.

9.1.1. Proporciona una visión sobre el panorama de amenazas actual y una estrategia para mejorar la detección de amenazas y el manejo de incidentes