1. TIPOS

1.1. ATACANTES

1.1.1. ACTIVOS

1.1.1.1. PRODUCEN CAMBIOS EN LA INFORMACIÓN

1.1.1.2. Actividades de reconocimiento del sistema.

1.1.1.2.1. Obtener información sobre las organizaciones, sus redes y sistemas informatico.

1.1.1.3. Detección de vulnerabilidades en los sistemas

1.1.1.3.1. Detectar y documentar posibles vulnerabilidades de un sistema.

1.1.1.4. Robo de información mediante interceptación de mensajes

1.1.1.4.1. Intercepta los mensajes de correo o documentos que se envían a través de Internet.

1.1.1.5. Modificación del contenido y secuencia de mensajes transmitidos

1.1.1.5.1. Tratan de reeviar mensajes o documentos que ya han sido modificados de forma maliciosa

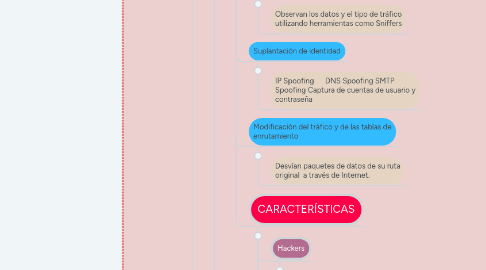

1.1.1.6. Análisis de tráfico

1.1.1.6.1. Observan los datos y el tipo de tráfico utilizando herramientas como Sniffers

1.1.1.7. Suplantación de identidad

1.1.1.7.1. IP Spoofing DNS Spoofing SMTP Spoofing Captura de cuentas de usuario y contraseña

1.1.1.8. Modificación del tráfico y de las tablas de enrutamiento

1.1.1.8.1. Desvían paquetes de datos de su ruta original a través de Internet.

1.1.1.9. CARACTERÍSTICAS

1.1.1.9.1. Hackers

1.1.1.9.2. Crackers ("blackhats")

1.1.1.9.3. Sniffers

1.1.1.9.4. Phreakers

1.1.1.9.5. Spammers

1.1.1.9.6. Piratas informáticos

1.1.1.9.7. Creadores de virus y programas dañinos

1.1.1.9.8. Lamers (“wannabes”): “Scriptkiddies” o “Click-kiddies”

1.1.1.9.9. Amenazas del personal interno

1.1.1.9.10. Ex-empleados

1.1.1.9.11. Intrusos remunerados

1.1.2. PASIVOS

1.1.2.1. LIMITAN A REGISTRAR USO DE RECURSOS

1.2. MALWARE

1.2.1. CONCEPTO

1.2.1.1. Se denomina malware al software malicioso, diseñado para llevar cabo acciones no deseadas y sin el consentimiento explícito del usuario.

1.2.2. TIPOS

1.2.2.1. Virus

1.2.2.1.1. Código malicioso que requiere un archivo huésped para infectar a otro equipo.

1.2.2.2. Troyanos

1.2.2.2.1. Simulan ser una aplicación inofensiva o benévola, pero que en realidad realizan tareas maliciosas sin el consentimiento y muchas veces sin el conocimiento del usuario.

1.2.2.2.2. Troyanos bancarios

1.2.2.3. Gusanos

1.2.2.3.1. No requieren un archivo anfitrión y tienen la capacidad de replicarse y propagarse por sí mismos.

1.2.2.4. Adware

1.2.2.4.1. Monitorizan la actividad de sus usuarios sin su consentimiento (ejemplo el Kazaa). Muchos también son espías como Gator Hotbar.

1.2.2.5. Keyloggers

1.2.2.5.1. Creados para robar información sensible. Al ejecutarse quedan escondidos en el sistema operativo, de manera que la víctima no sepa que está siendo monitorizada.

1.2.2.6. Dialers

1.2.2.6.1. Programas maliciosos que toman el control del módem dial-up, realizan una llamada a un número de teléfono de tarificación especial, muchas veces internacional, y dejan la línea abierta cargando el coste de dicha llamada al usuario infectado.

1.2.2.7. Rootkits

1.2.2.7.1. Programa malicioso que garantiza a los atacantes el acceso a un sistema, a la vez que ocultan su presencia. Utilizan funciones del sistema operativo para evitar ser detectados

1.2.2.8. Ransomware

1.2.2.8.1. Cifra la información o bloquea un sistema para impedir el acceso a los datos. Posteriormente, solicita un pago como rescate, para que el atacante pueda proporcionar la clave que permite al usuario acceder a los archivos “secuestrados”.

1.2.2.9. Rogueware

1.2.2.9.1. Es un programa maligno de computadora que pretende ser un programa no malicioso con el fin de robar dinero, inducir compras u obtener información del usuario.

1.2.2.10. Spyware

1.2.2.10.1. Recopila información de las actividades de los usuarios y la envía a un atacante, o las botnets, redes de equipos infectados

1.2.2.11. Scareware

1.2.2.11.1. Es un tipo de programa maligno que se vende empleando prácticas de publicidad engañosa y antiética, usualmente recurriendo a amenazas inexistentes.

1.2.2.12. Crimeware

1.2.2.12.1. Es un tipo de software que ha sido específicamente diseñado para la ejecución de delitos financieros en entornos en línea.

1.2.2.13. Hijackers

1.2.2.13.1. Son programas o scripts que secuestran navegadores de Internet, principalmente el Internet Explorer. Alteran la página inicial del navegador e impiden al usuario cambiarla.

1.2.2.14. Stealers

1.2.2.14.1. Roban información privada pero solamente la que se encuentra guardada en el equipo.

1.2.2.15. Botnets

1.2.2.15.1. Es una red de equipos infectados por códigos maliciosos, que son controlados por un atacante, disponiendo de sus recursos para que trabajen de forma conjunta y distribuida.