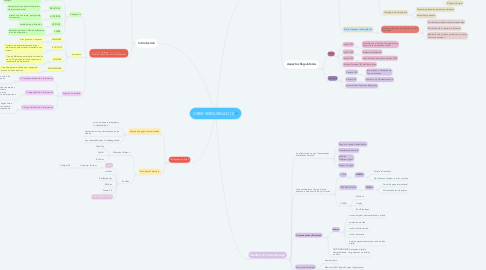

1. Introducción

1.1. Origen

1.1.1. Etimológico

1.1.1.1. Latin: "SECURA"

1.1.1.1.1. "Sin Preocupación"

1.1.1.2. Griego: "CIBERNAO"

1.1.1.2.1. "poder gobernar una embarcación"

1.2. -------------------Riesgo ------------------ "Nivel de exposición a la incertidumbre"

1.2.1. Adversarios

1.2.1.1. MAFIOSOS

1.2.1.1.1. Crimen organizado, acciones referidas al robo de medio de pagos, RansomWare o chantaje

1.2.1.2. INDUSTRIAL

1.2.1.2.1. Coorporativo que busca información de carácter industrial

1.2.1.3. ACTIVISTAS

1.2.1.3.1. Atacan con una causa, por ejemplo Anonymous

1.2.1.4. OCIOSOS

1.2.1.4.1. vandalismo por diversión

1.2.1.5. ESPÍAS

1.2.1.5.1. Referidos a estado o Nación, sabotaje o robo de información

1.2.2. Amenazas

1.2.2.1. MALWARE

1.2.2.1.1. Virus gusanos o troyanos

1.2.2.2. ROOTKITS

1.2.2.2.1. Conjunto de herramientas usadas por informáticos para acceder ilícitamente a un sistema

1.2.2.3. SPYWARE

1.2.2.3.1. Tipo de Malware que recopila información de un PC para transmitirla a terceros sin consentimiento del usuario

1.2.2.4. RANSOMWARE

1.2.2.4.1. Tipo de programa dañino que restringe el acceso a ciertos archivos.

1.2.3. Factores de cuidado

1.2.3.1. 1. Confidencialidad de la Información

1.2.3.1.1. Para que la información llegue solo a las personas autorizadas. Sino cae en Divulgación de Datos

1.2.3.2. 2. Integridad de la Información

1.2.3.2.1. Considera que la Información sea exacta y válida, además de protegida de modificaciones o alteraciones no autorizadas. De lo contrario es corrupción o incompletitud

1.2.3.3. 3. Disponibilidad de la Información

1.2.3.3.1. Referido a que la información llegue solo a las personas autorizadas. Por el contrario, se relaciona con la fuga o divulgación de datos

2. Multipagos en China

2.1. métodos de pago convencionales

2.1.1. pone en jaque la integridad y confidencialidad

2.1.2. causa conmoción y desconfianza en los clientes

2.1.3. hay vulnerabilidad en la ciberseguridad

2.2. Ecosistema Financiero

2.2.1. Métodos Chilenos

2.2.1.1. WebPay

2.2.1.2. PayPal

2.2.1.3. BitCoins

2.2.2. En China

2.2.2.1. AliPlay

2.2.2.1.1. Incorpora: Tencent

2.2.2.2. weChat

2.2.2.3. RedEnvelopes

2.2.2.4. BitCoins

2.2.2.5. Dinero 3.0

2.2.2.6. Reconocimiento Facial

3. ¿Como mantener la seguridad?

3.1. Crear Sistemas de Autentificación

3.1.1. AAA o triple A

3.1.1.1. Atentificación

3.1.1.1.1. El usuario es quien dice ser

3.1.1.2. Autorización

3.1.1.2.1. Permisos

3.1.1.3. Acceso

3.1.1.3.1. Ingreso al sistema

3.1.1.3.2. Proceso Avanzado

3.1.1.3.3. Tecnología de encriptación

3.1.2. Ethical Hacking o Hacking Ético

3.1.2.1. Procesos de Prueba de Penetración de la Seguridad

3.1.2.1.1. Procesos de pruebas sobre componentes

3.1.2.1.2. Producción de un proceso sin usuario

3.1.2.1.3. Realización de pruebas periódicas, procesos internos o externos

3.2. Aspectos Regulatorios

3.2.1. Leyes

3.2.1.1. Ley 19.927

3.2.1.1.1. Modificación al Código Procedimental y penal sobre pornografía infantil

3.2.1.2. Ley 17.336

3.2.1.2.1. Protección Intelectual

3.2.1.3. Ley 19.223

3.2.1.3.1. Ley de Delito Informático del año 1993

3.2.1.4. Tratado Europeo 185 de Cibercrimen

3.2.2. Decretos

3.2.2.1. Decreto 142

3.2.2.1.1. Intercepción y Grabación de Comunicaciones

3.2.2.2. Decreto 83

3.2.2.2.1. Convenio de Ciberdelincuencia

3.2.2.3. General Data Protection Regulation

4. Medios y Formas de pago

4.1. en eCommerce no son "transacciones electrónicas simples"

4.1.1. Pago con tarjeta crédito/débito

4.1.2. Transferencia bancaria

4.1.3. eWallet (billetera digital)

4.1.4. Etapas de pago

4.2. todo sucede en un tiempo y forma adecuada. Debe ser fluida y sin fricción

4.2.1. CHILE

4.2.1.1. WEBPAY

4.2.1.1.1. Portal de Transbank

4.2.1.1.2. No almacena tarjetas, solo las procesa

4.2.2. INTERNACIONAL

4.2.2.1. PAYPAL

4.2.2.1.1. Portal de pago internacional

4.2.2.1.2. Almacena datos de tarjetas

4.2.3. CHINA

4.2.3.1. WeChat

4.2.3.2. Aliplay

4.2.3.3. Red Evenlopes

4.3. Criptomonedas y Blockchain

4.3.1. Bitcoin

4.3.1.1. moneda digital, descentralizada, privada

4.3.1.2. unidad de medida

4.3.1.3. medio de intercambio

4.3.1.4. medio de reserva

4.3.1.5. permite generar transacciones de ámbito digital

4.3.2. CRIPTOMONEDAS: privadas, digital y descentralizada, Los gobiernos no inciden en ellas

4.4. Formas de Monetizar

4.4.1. Analizar datos

4.4.2. Maximizar SEO (Search Engine Optimization)

4.4.3. Testear la tasa de conversión

4.5. MEDIOS ELECTRÓNICOS DE COMPRA

4.5.1. PRECIOS VARIABLES O DINÁMICOS

4.5.1.1. ventajas

4.5.1.1.1. Ajuste a los precios de la competencia

4.5.1.1.2. Generan ventas más rápidas y más rentables

4.5.1.1.3. Mejor entendimiento de las tendencias

4.5.1.1.4. Mejor manejo del inventario

4.5.1.1.5. Mejor comprensión del Up Selling

4.5.1.2. debemos fijarnos en la oferta y demanda, basada en

4.5.1.2.1. los horarios

4.5.1.2.2. los precios de la competencia

4.5.1.2.3. comportamiento de los clientes

4.5.1.2.4. visitas de compra

4.5.1.2.5. porcentajes de descuento

4.5.1.2.6. segmento socioeconómico

4.5.1.2.7. precios pick (stock más bajo, el precio crece)

4.5.2. UP SELLING

4.5.3. CROSS SELLING