1. SEGURIDAD INFORMATICA

1.1. CRACKERS

1.2. HACKERS

1.3. OTROS

1.3.1. NEWBIE

1.3.2. LAMMER

1.3.3. PHREAKER

1.3.4. SCRIPT KIDDIE

1.4. "EL CONOCIMIENTO ES PODER"

1.5. ACTUALIZACIÓN CONTINUA Y PROGRESIVA

1.5.1. FUENTES CONFIABLES

1.6. BUENAS PRACTICAS

1.6.1. CONTROL DE CAMBIOS

1.6.2. GESTION DE PERMISOS

1.6.3. COPIAS DE SEGURIDAD

2. ESPIONAJE CORPORATIVO

2.1. INICIO - REVOLUCIÓN INDUSTRIAL

2.2. INTERÉS LUCRATIVO

2.3. AFECTACION DE SEGURIDAD

2.3.1. USUARIOS

2.3.1.1. SOFTWARE MALICIOSO

2.3.1.1.1. VIRUS

2.3.1.1.2. TROYANOS

2.3.1.1.3. SPYWARE

2.3.1.1.4. ADWARE

2.4. CAUSA -EFECTO

2.4.1. MASIFICACIÓN DE INTERNET

2.5. MAS USADOS

2.5.1. GUSANOS

2.5.2. TROYANOS

2.6. CUENTAS BANCARIAS

2.7. SISTEMAS SIN PARCHES

2.7.1. BAJA SEGURIDAD

2.7.2. PROBLEMA ASEGURADO

2.7.3. PARCHES Y REVISIÓN

2.7.3.1. ACTUALIZACIÓN DE PROBLEMAS

2.8. SERVICE PACK

2.8.1. SISTEMAS AUTOMATIZADO

2.9. INFORMÁTICA FORENSE

2.9.1. FBI

2.9.2. CIA

2.10. DELITO INFORMATICO

2.10.1. EVIDENCIA DIGITAL

2.11. ANTIFORENSE

2.11.1. EVITA QUE SEA MÁS FACIL LA TEORIA FORENSE

2.11.2. TODO MEDIO UTILIZADO PARA TRANSPORTAR INFORMACIÓN DIGITAL PUEDE CONTENER EVIDENCIA

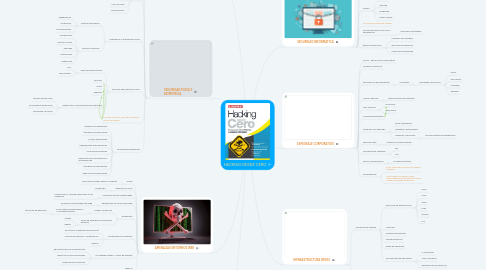

3. HACKING ETICO

3.1. "HACKER CON TODOS LOS CONOCIMIENTOS EN INFORMÁTICA Y SISTEMAS"

3.2. TIPOS DE ATAQUE

3.2.1. ATAQUE AL SISTEMA OPERATIVO

3.2.2. ATAQUE A LAS APLICACIONES

3.2.3. ATAQUES A ERRORES DE CONFIGURACIÓN

3.2.4. ATAQUES DE RED - PROTOCOLOS

3.2.4.1. MODELO OSI

3.3. EVALUACIÓN

3.3.1. TEST DE PENETRACIÓN

3.4. ORGANIZACIONES

3.4.1. AUTOTESTEO

3.4.2. CONTRATACIÓN EXTERNA

4. SEGURIDAD FISICA Y BIOMETRICA

4.1. RECONOCIMIENTO DE PERSONAS, CONDUCTAS Y RASGOS FÍSICOS.

4.2. CONTEXTO HISTÓRICO

4.2.1. CHINA

4.2.1.1. IDENTIFICACIÓN DE NIÑOS

4.2.2. PARIS

4.2.2.1. IDENTIFICACIÓN DE CRIMINALES

4.3. TIPOS

4.3.1. HUELLA DACTILAR

4.3.2. RECONOCIMIENTO FACIAL

4.3.3. OJO

4.3.4. VOZ HUMANA

4.3.5. FIRMA DIGITAL

4.4. AMENAZAS A SEGURIDAD FISICA

4.4.1. DAÑOS NATURALES

4.4.1.1. TERREMOTOS

4.4.1.2. INCENDIOS

4.4.1.3. INUNDACIONES

4.4.2. DAÑOS HUMANOS

4.4.2.1. VANDALISMO

4.4.2.2. DAÑOS FISICOS

4.4.2.3. FRAUDES

4.4.2.4. ESPIONAJES

4.4.2.5. SABOTAJES

4.5. TIPOS DE PREVENCIÓN FISICA

4.5.1. AIRE ACONDICIONADO

4.5.1.1. UPS

4.5.1.2. SERVIDORES

4.5.2. TECHOS

4.5.3. PISOS

4.5.4. PAREDES

4.5.5. DETECCIÓN Y SUSPENSIÓN DE INCENDIOS

4.5.5.1. DETECTOR DE HUMO

4.5.5.2. EXTINTORES ESPECIALES

4.5.5.3. ROCIADOR DE AGUA

4.6. PINTURA EPOXICA, PLACAS DE ACERO Y TECHO DE ACERO

4.7. SEGURIDAD PERIMETRAL

4.7.1. PUERTAS CON BLOQUEO

4.7.2. BÓVEDAS DE SEGURIDAD

4.7.3. LLAVES ESPECIALES

4.7.4. CERRADURAS ELECTRÓNICAS

4.7.5. SISTEMA DE ALARMAS

4.7.6. DETECCIÓN DE MOVIMIENTO Y TEMPERATURA

4.7.7. CÁMARAS DE SEGURIDAD

4.7.8. PERSONAL DE SEGURIDAD

5. AMENAZAS ENTORNOS WEB

5.1. WWW

5.1.1. USO POR MILITARES PARA LA GUERRA

5.2. PROTOCOLO HTTP

5.2.1. PUERTO 80

5.3. CODIFICACIÓN DE CARACTERES

5.3.1. CÓDIGO ASCII = 8 BYTES EQUIVALE A 128 SIMBOLOS

5.4. BENEFICIOS APLICACIONES WEB

5.4.1. ACCESO A SERVIDORES POR WEB

5.5. AMENAZAS

5.5.1. THREAT MODELING

5.5.1.1. EVALUADOR DE AMENAZAS Y VULNERABILIDADES

5.5.1.1.1. TÁCTICAS DE DEFENSA

5.5.2. TIPOS DE ESQUEMA MITIGATORIO RIESGOS

5.5.2.1. STRIDE

5.5.2.2. DREAD

5.6. ESTÁNDARES UTILIZADOS

5.6.1. RIAH (RICH INTERNET APLICATIONS)

5.6.2. CANONICALIZACIÓN INFORMÁTICA

5.6.3. OWASP

5.7. VULNERABILIDADES Y TIPOS DE ATAQUE

5.7.1. RECOPILACIÓN DE INFORMACIÓN

5.7.2. ABUSO DE FUNCIONALIDADES

5.7.3. ATAQUES DE INYECCIÓN

5.8. WEB 2.0

6. INFRAESTRUCTURA REDES

6.1. TECNICAS DE ATAQUE

6.1.1. ESCUCHA DE PROTOCOLOS

6.1.1.1. HTTP

6.1.1.2. SMTP

6.1.1.3. POP3

6.1.1.4. IMAP

6.1.1.5. TELNET

6.1.1.6. FTP

6.1.2. SNIFFING

6.1.3. IMPERSONALIZACIÓN

6.1.4. EVENENAMIENTO

6.1.5. ROBO DE SESIONES

6.1.6. SATURACIÓN DE RECURSOS

6.1.6.1. IP FLOODING

6.1.6.2. MAC FLOODING

6.1.6.3. DENEGACIÓN DE SERVICIO

6.2. SNIFFER

6.2.1. WIRESHARK

6.2.2. TCPDUMP

6.2.3. ETTERCAP

7. PENETRACION TESTING

7.1. FASES

7.1.1. RECONOCIMIENTO

7.1.2. ESCANEO

7.1.3. ENUMERACIÓN

7.1.4. ACCESO

7.1.5. MANTENIMIENTO

7.2. CONTROLES

7.2.1. PREVENTIDOS

7.2.1.1. POLÍTICAS DE SEGURIDAD

7.2.1.2. FIREWALLS

7.2.1.3. GUARDIAS DE SEGURIDAD

7.2.2. DETECTIVOS

7.2.2.1. ANTIVIRUS

7.2.2.2. ALARMAS

7.2.2.3. SISTEMAS DE MONITOREO

7.2.2.4. IDS

7.2.3. RECUPERATIVOS

7.2.3.1. ANTIVIRUS

7.2.3.2. RECUPERACIÓN DE BACKUPS

7.2.3.3. SISTEMA DE RECUPERACIÓN