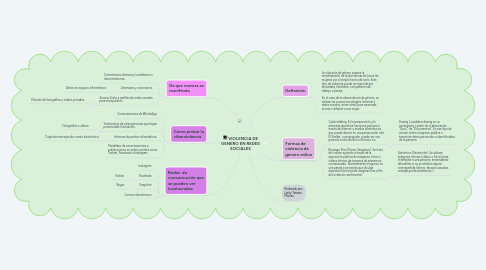

VIOLENCIA DE GENERO EN REDES SOCIALES

por Leidy Tatiana Macias

1. De que manera se manifiesta

1.1. Comentarios ofensivos, humillantes o discriminatorios.

1.2. Amenazas y coacciones.

1.2.1. Daños en equipos informáticos

1.3. Acceso ilícito a perfiles de redes sociales para manipularlos.

1.3.1. Difusión de fotografías y vídeos privados.

2. Como probar la ciberviolencia

2.1. Conversaciones de WhatsApp.

2.2. Testimonios de otras personas que hayan presenciado la situación.

2.2.1. Fotografías o vídeos

2.3. Informes de peritos informáticos.

2.3.1. Copia de mensajes de correo electrónico.

2.4. Pantallazo de conversaciones o publicaciones en redes sociales como Twitter, Facebook o Instagram

3. Redes de comunicación que se pueden ver involucradas

3.1. Instagram

3.2. Facebook

3.2.1. Twitter

3.3. Snapchat

3.3.1. Skype

3.4. Correos electrónicos

4. Definición

4.1. La violencia de género supone la manifestación de la discriminación hacia las mujeres por el simple hecho de serlo. Este tipo de violencia puede ser ejercida por amistades, familiares, compañeros de trabajo o pareja. En el caso de la ciberviolencia de género, se utilizan las nuevas tecnologías (internet y redes sociales, entre otras) para amenazar, acosar o difamar a una mujer.

5. Formas de violencia de genero online

5.1. Cyberstalking. Es la persecución y/o amenaza repetitiva hacia una persona a través de Internet y medios electrónicos, que puede derivar en una persecución real. El Stalker, o perseguidor, puede ser una persona conocida de la víctima o no.

5.1.1. Doxing. La palabra doxing es un neologismo a partir de la abreviación “Docs”, de “Documentos”. En ese tipo de crimen online el agresor publica o transmite datos personales o identificables de la persona

5.2. Revenge Porn (Porno Vengativo). Se trata del crimen ejercido a través de la exposición pública de imágenes, fotos o videos íntimos de terceros de manera no consensuada. Normalmente el agresor es una pareja o ex-pareja que divulga aspectos íntimos para vengarse tras el fin de la relación sentimental.

5.2.1. Sextortion (Sextorsión). Se utilizan imágenes íntimas (vídeos o fotos) para chantajear a una persona, amenazando difundirlas si no se obtiene alguna contrapartida (dinero, favores sexuales, ventajas profesionales etc.).