1. Piratas informáticos.

1.1. Experto en tecnología que utiliza sus habilidades y conocimientos para realizar operaciones ilegales.

1.1.1. Experto en programacion.

1.1.1.1. Permitiendo acceder a la información confidencial de otros usuarios.

2. Wizard.

2.1. Persona con conocimientos profundos a cerca del funcionamiento de sistemas

2.1.1. Es el que conoce a fondo como actúa cada sistema por complejo que sea.

2.1.1.1. Un hacker usa técnicas avanzadas, pero el wizard entiende cómo o por qué funcionan.

3. Carder.

3.1. Expertos en fraudes con tarjetas de créditos

3.1.1. Generan números falsos y códigos de acceso

3.1.2. Violan exitosamente los sistemas de control

3.1.2.1. Robar dinero es su objetivo final.

3.1.3. Clonan tarjetas de crédito

4. Cracker.

4.1. Vulneran el software.

4.1.1. Utilizan ingeniería inversa para realizar seriales, keygens y cracks.

4.1.2. Actividad castigada por la ley.

4.1.3. Violan los derechos de autor (de los programas por lo regular)

5. Hacker.

5.1. Informático cuyo objetivo es conseguir romper las barreras de seguridad de internet y acceder a la información confidencial.

5.1.1. Red Hat.

5.1.1.1. Su único objetivo es destruir todo aquello que llevan a cabo los 'hackers malos'

5.1.2. White Hat.

5.1.2.1. Hackers éticos que trabajan para proteger los sistemas y a las personas.

5.1.3. Black Hat

5.1.3.1. Persona que intenta obtener una entrada no autorizada en un sistema o red

5.1.4. Gray Hat

5.1.4.1. Incursiones entre sombrero negro y sombrero blanco.

6. Pharmer.

6.1. Se dedican a realizar ataques de fishing.

6.1.1. Usuarios proporcionan datos creyendo estar en sitios confiables.

6.1.1.1. Posteriormente usa las credenciales para robar fondos de las cuentas de sus víctimas.

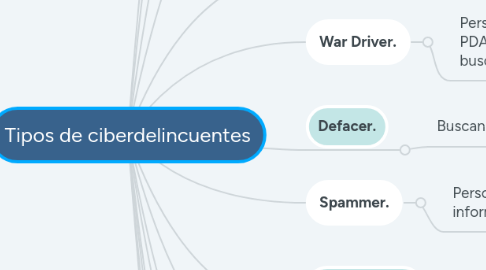

7. War Driver.

7.1. Persona puede emplear una notebook, un PDA o algún otro dispositivo portátil para buscar redes inalámbricas

7.1.1. Usan aparatos electricos relativamente faciles de conseguir

7.1.1.1. Su objetivo es conectarse a una red publica.

8. Defacer.

8.1. Buscan bugs de páginas web en internet

8.1.1. para poder infiltrarse en ellas y así modificarlas.

8.1.1.1. Obtener informacion importante.

9. Spammer.

9.1. Personas encargadas de crear basura informatica.

9.1.1. Creación de spams.

9.1.1.1. Lucran con publicidad ilegal.

10. Script-kiddie.

10.1. Son internautas que se limitan a recopilar información.

10.1.1. Herramientas de hacking gratuitos y otros programas para probar sus efectos en posibles víctimas.

10.1.1.1. Más de alguna vez terminan comprometiendo sus propios equipos.

11. Programador Vodoo.

11.1. Es el programador que se basa en técnicas que leyó, pero que todavía no entiende.

11.1.1. Hacer funcionar un programa, aunque no lo entienda.

11.1.1.1. Así que éstas podrían funcionar o no,sus técnicas.

12. Phreaker.

12.1. Personas con conocimientos en teléfonos móviles y modulares, trabajan en el mercado negro de estos.

12.1.1. Obtienen informaciones tales como números de tarjetas de créditos, contraseñas o recibos en los cubos de basura.

12.1.1.1. Hacking del sistema telefonico.

13. Lammer.

13.1. Estas personas no tienen conocimiento sobre el verdadero hack de una computadora por lo que al utilizar herramientas de hacking se sienten superiores a los programadores sintiéndose mejores que los demás.

13.1.1. Este tipo de personas son inmaduras, poco sociables, tienen poco conocimiento sobre informática y es un aficionado

13.1.1.1. Puede hacer vulnerable la seguridad de nuestro sistema de cómputo, tan solo por diversión o por probar una herramienta nueva.

14. Bucaneros.

14.1. Comerciante que depende exclusivamente de de la red para su actividad.

14.1.1. No poseen ningún tipo de formación en el área de los sistemas.

14.1.1.1. Vender online.

15. Newbie.

15.1. Es un hacker novato.

15.1.1. Estas personas son más precavidas y cautelosas que los lammers, aprenden métodos de hacking, utilizan el conocimiento para aprender, llegan a apasionarse por la informática para llegar a ser un hacker.

15.1.1.1. Tratan de ingresar a sistemas con muchos tropiezos en el camino esto lo hacen para aprender técnicas

16. Phisher.

16.1. Utilizado por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta

16.1.1. Uso de ingenieria social.

16.1.1.1. Robar información detallada sobre tarjetas de crédito u otra información bancaria de la victima.