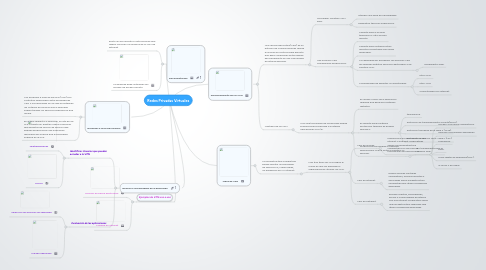

1. Ejemplos de VPN uno a uno

1.1. Servicio de banca electrónica

1.2. Compra en Internet

2. Alcance y Necesidades de la aplicación

2.1. Identificar Usuarios que pueden acceder a la VPN

2.1.1. Teletrabajadores

2.1.2. Socios

2.2. Evaluación de las aplicaciones

2.2.1. Selección de servicios de seguridad

2.2.2. Cifrado adecuado

3. Acuerdos a nivel del servicio

3.1. Los acuerdos a nivel de servicio (SLA) son contratos negociados entre proveedores VPN y sus abonados en los que se estipulan los criterios de servicio que el abonado espera tengan los servicios específicos que reciba.

3.2. En lo que respecta al abonado, el reto de los SLA consiste en diseñar y hacer funcionar herramientas de cálculo de servicio que puedan proporcionar una indicación razonable del alcance que el proveedor imprime en la SLA.

4. Documentación

4.1. Emitir un documento e instrucciones que deben conocer los usuarios de la VPN de extranet

4.2. La empresa debe actualizar sus normas de acceso remoto

5. Funcionamiento de las VPN

5.1. Una red privada virtual(VPN) es un entorno de comunicaciones donde el acceso se controla para permitir que haya conexiones entre iguales exclusivamente en una comunidad de interes definida.

5.1.1. Se pueden construir VPN para:

5.1.1.1. Atender una serie de necesidades

5.1.1.2. Requisitos técnicos específicos.

5.1.2. Una solución VPN comprensiva proporciona:

5.1.2.1. Soporte para el acceso telefónico y otro acceso remoto.

5.1.2.2. Soporte para múltiples sitios remotos conectados por lineas dedicadas.

5.1.2.3. La capacidad del proveedor de servicios VPN de albergar distintos servicios destinados a los clientes VPN:

5.1.2.3.1. Alojamiento Web.

5.1.2.4. La posibilidad de soportar la conectividad:

5.1.2.4.1. intra-VPN.

5.1.2.4.2. inter-VPN

5.1.2.4.3. Conectividad con Internet.

5.2. Ventajas de las VPN

5.2.1. Una sola tecnología de red privada puede proporcionar privacidad a múltiples aplicaciones TCP/IP.

5.2.1.1. El cifrado a nivel de la aplicación requiere que haya dos métodos distintos.

5.2.1.2. El soporte para múltiples protocolos también es posible gracias a :

5.2.1.2.1. tunneling IP

5.2.1.2.2. Protocolo de tunneling punto a punto(PPTP).

5.2.1.2.3. Protocolo tunneling de la capa 2 (L2TP).

5.2.1.2.4. Protocolo de reenvío de la capa 2 (L2F).

5.2.1.3. Proporciona privacidad a múltiples aplicaciones TCP/IP entre el cliente y el servidor.

5.2.1.3.1. Es transparente para el usuario final.

6. Tipos de VPN

6.1. La infraestructura compartida puede facilitar un proveedor de servicios IP, Frame Relay, un backbone ATM o Internet.

6.1.1. Hay tres tipos de VPN segun el modo en que las empresas y organizaciones utilizan las VPN.

6.1.1.1. VPN de acceso.

6.1.1.1.1. Proporciona acceso remoto a una intranet o extranet corporativas sobre una infraestructura compartida con las mismas normas que una red privada.

6.1.1.2. VPN de intranet.

6.1.1.2.1. Enlaza oficinas centrales corporativas, oficinas remotas y sucursales sobre infraestructura compartida que utiliza conexiones dedicadas.

6.1.1.3. VPN de extranet.

6.1.1.3.1. Enlazan clientes, proveedores, socios o comunidades de interes con una intranet corporativa sobre una infraestructura dedicada que utiliza conexiones dedicadas.