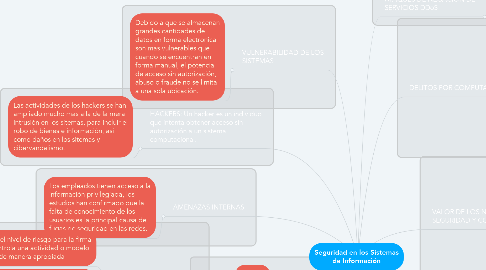

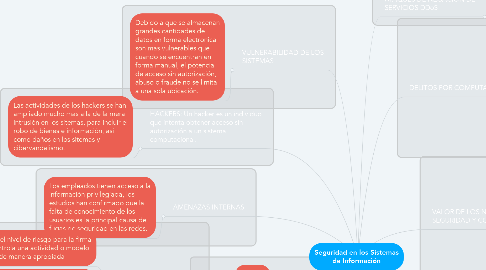

Seguridad en los Sistemas de Información

por Gustavo Murillo

1. HACKERS: Un hacker es un individuo que intenta obtener acceso sin autorización a un sistema computacional.

1.1. Las actividades de los hackers se han ampliado mucho mas alla de la mera intrusión en los sitemas, para incluir el robo de bienes e información, asi como daños en los sitemas y cibervandalismo.

2. SOFTWARE MALICIOSO

2.1. 1.- Virus

2.2. 2.- Gusano

2.3. 3.- Caballo de Troya

2.4. 4.- Spyware

3. AMENAZAS INTERNAS

3.1. Los empleados tienen acceso a la información privilegiada, los estudios han confirmado que la falta de conocimiento de los usuarios es la principal causa de fugas de seguridad en las redes.

4. VULNERABILIDAD DEL SOFTWARE

4.1. Los errores de software representan una constante amenaza para los sistemas de información, ya que provocan perdidas incontables en cuanto a la productividad.

5. VULNERABILIDAD DE LOS SISTEMAS

5.1. Debido a que se almacenan grandes cantidades de datos en forma electronica son mas vulnerables que cuando se encuentran en forma manual, el potencial de acceso sin autorización, abuso o fraude no se limita a una sola ubicación.

6. EVALUACIÓN DEL RIESGO

6.1. Determina el nivel de riesgo para la firma si no se controla una actividad o modelo especifico de manera apropiada

6.2. POLITICA DE SEGURIDAD: Consiste de enunciados que clasifican los riesgos de información, identifican los objetivos de seguridad aceptables y los mecanismos para lograr estos objetivos

7. SOFTWARE ANTIVIRUS Y ANTISPYWARE

7.1. Diseñados para revisar los sistemas computacionales y las unidades en buscar de presencia de virus que afecten la computadora.

8. ELABORADO POR: GUSTAVO MURILLO CASTILLO

9. CONTROLES DE LOS SITEMAS DE INFORMACIÓN

9.1. 1.- Manuales

9.2. 2.- Automatizados

10. ATAQUES DE NEGACIÓN DE SERVICIOS DDoS

10.1. Utiliza varias computadoras para saturar la red desde muchos puntos de lanzamiento.

11. DELITOS POR COMPUTADORA

11.1. Computadoras como blancos de delitos

11.1.1. Violar la confidencialidad de los datos protegidos, acceder a un sistema computacional sin autorización, acceder a una computadora protegida intencionalmente para cometer fraude, etc.

11.2. Computadoras como instrumentos de delito

11.2.1. Robo de secretos comerciales, uso del correo electronico para amenazas y acosos, tratar de manera intencional interceptar comunicaciones electronicas, etc.

12. VALOR DE LOS NEGOCIOS DE SEGURIDAD Y CONTROL

12.1. Un control y seguridad inadecuados pueden provocar una responsabilidad legal grave, los negocios deben proteger no solo sus activos de información sino tambien los de sus clientes, empleados y socios del negocio.

12.1.1. Aún con las mejores herramientas de seguridad, sus sistemas de información no serán confiables y seguros a menos que sepa como y donde implementarlos.