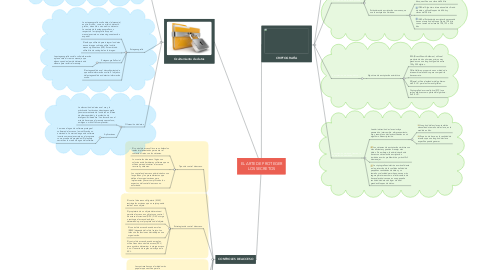

1. CONTROLES DE ACCESO

1.1. Tipos de control de acceso

1.1.1. El control de acceso físico son obstáculos reales implementados para evitar el contacto directo con los sistemas.

1.1.2. Los controles de acceso lógico son soluciones de hardware y software que se utilizan para administrar el acceso a recursos y sistemas.

1.1.3. Los controles de acceso administrativo son las políticas y los procedimientos que definen las organizaciones para implementar y hacer cumplir todos los aspectos del control de acceso no autorizado.

1.2. Estrategias de control de acceso

1.2.1. El control de acceso obligatorio (MAC) restringe las acciones que un sujeto puede realizar en un objeto.

1.2.2. El propietario de un objeto determina si permite el acceso a un objeto con control de acceso discrecional (DAC). DAC otorga o restringe el acceso de objeto determinado por el propietario del objeto.

1.2.3. El control de acceso basado en roles (RBAC) depende del rol del sujeto. Los roles son las funciones de trabajo en una organización.

1.2.4. El control de acceso basado en reglas utiliza listas de control de acceso (ACL) para ayudar a determinar si otorga acceso o no. Una serie de reglas se incluye en la ACL.

1.3. Métodos de autenticación

1.3.1. Las contraseñas son el método más popular que se utiliza para la autenticación. Los términos, contraseña, clave de acceso o PIN se conocen de manera genérica como contraseña.

1.3.2. Una tarjeta inteligente es una pequeña tarjeta de plástico, aproximadamente del tamaño de una tarjeta de crédito, con un pequeño chip incorporado en ella. El chip es un portador de datos inteligente, capaz de procesar, almacenar, y de proteger los datos

1.3.3. Un llavero de seguridad es un dispositivo que es lo suficientemente pequeño como para llevarlo en un llavero. Utiliza un proceso llamado autenticación de dos factores, que es más seguro que una combinación de nombre de usuario y contraseña.

1.4. Autorización

1.4.1. La autorización controla lo que el usuario puede hacer o no en la red después de una autenticación satisfactoria: Después de que un usuario prueba su identidad, el sistema verifica a qué recursos de red puede acceder el usuario y qué pueden hacer los usuarios con los recursos.

1.5. Responsabilidad

1.5.1. La responsabilidad rastrea una acción hasta una persona o un proceso y realiza el cambio a un sistema, recopila esta información e informa los datos de uso.

2. Ocultamiento de datos

2.1. Enmascaramiento de datos

2.1.1. El enmascaramiento de datos es una tecnología que protege los datos al reemplazar la información confidencial por una versión no confidencial.

2.1.2. Tipos de enmascaramiento de datos

2.1.2.1. La sustitución reemplaza los datos por valores que parecen auténticos para aplicar el anonimato a los registros de datos.

2.1.2.2. El desplazamiento deriva un conjunto de sustitución de la misma columna de datos que un usuario desea enmascarar. Esta técnica funciona bien para la información financiera en una base de datos de prueba, por ejemplo.

2.1.2.3. La anulación aplica un valor nulo a un campo específico, lo cual evita completamente la visibilidad de los datos.

2.2. Esteganografía

2.2.1. La esteganografía oculta datos (el mensaje) en otro archivo, como un archivo de texto gráfico, de audio u otro archivo de texto. La ventaja de la esteganografía con respecto a la criptografía es que el mensaje secreto no atrae ninguna atención especial.

2.2.2. El enfoque utilizado para integrar los datos en una imagen cubierta utiliza los bits menos significativos (LSB). Este método utiliza bits de cada píxel en la imagen.

2.2.3. Esteganografía Social

2.2.3.1. La esteganografía social oculta información a plena vista al crear un mensaje que algunos pueden leer de determinada manera para recibir el mensaje.

2.2.4. El estegoanálisis es el descubrimiento de que existe información oculta. El objetivo del estegoanálisis es detectar información oculta.

2.3. Ofuscación de datos

2.3.1. La ofuscación de datos es el uso y la práctica de las técnicas de esteganografía y enmascaramiento de los datos en el área de ciberseguridad y la profesión de inteligencia cibernética: La ofuscación es el arte de hacer que el mensaje sea confuso, ambiguo o más difícil comprender.

2.3.2. Aplicaciones

2.3.2.1. La marca el agua de software protege al software del acceso o la modificación no autorizada. La marca de agua de software inserta un mensaje secreto en el programa como prueba de propiedad. El mensaje secreto es la marca de agua del software.

3. CRIPTOGRAFÍA

3.1. Descripción General

3.1.1. La criptografía es un método para almacenar y transmitir datos de modo que el receptor destinado pueda leerlos o procesarlos.

3.1.2. Tipos de Algoritmos de encriptación

3.1.2.1. Los algoritmos simétricos: estos algoritmos utilizan la misma clave precompartida, a veces llamada un par de clave secreta, para cifrar y descifrar datos.

3.1.2.2. Algoritmos asimétricos: los algoritmos de encriptación asimétrica usan una clave para cifrar los datos y una clave diferente para descifrarlos. Una clave es pública y la otra es privada.

3.2. Encriptación de la clave privada

3.2.1. Los cifrados por bloques transforman un bloque de texto simple, de longitud fija en un bloque común de texto cifrado de 64 o 128 bits.

3.2.2. Los cifrados de flujo cifran el texto simple un byte o un bit por vez

3.2.3. Estándares de encriptación comunes que usa la encriptación simétrica:

3.2.3.1. 3DES (DES triple): es un cifrado de bloques simétrico con un tamaño de bloque de 64 bits que utiliza una clave de 56 bits

3.2.3.2. IDEA:el Algoritmo internacional de cifrado de datos utiliza bloques de 64 bits y claves de 128 bits.

3.2.3.3. IAES:el Estándar de encriptación avanzada tiene un tamaño de bloque fijo de 128 bits con un tamaño de clave de 128, 192 o 256 bits

3.3. Encriptación de clave pública

3.3.1. Algoritmo de encriptación asimétrica

3.3.1.1. RSA (Rivest-Shamir-Adleman): utiliza el producto de dos números primos muy grandes con una longitud igual de entre 100 y 200 dígitos.

3.3.1.2. Diffie-Hellman: proporciona un método de intercambio electrónico para compartir la clave secreta.

3.3.1.3. ElGamal: utiliza el estándar del gobierno de EE. UU. para las firmas digitales.

3.3.1.4. Criptografía de curva elíptica (ECC): usa curvas elípticas como parte del algoritmo. En EE. UU.

3.4. Encriptación simétrica frente a la encriptación asimétrica

3.4.1. La administración de claves incluye generación, intercambio, almacenamiento, uso y reemplazo de claves utilizadas en un algoritmo de encriptación.

3.4.1.1. Longitud de las claves: también denominado tamaño de la clave, es la medida en bits.

3.4.1.2. Espacio de clave: es la cantidad de intentos que una longitud de clave específica puede generar.

3.4.2. Los sistemas de encriptación simétrica son más eficientes y pueden manejar más datos. Sin embargo, la administración de claves con sistemas de encriptación simétrica es más problemática y más difícil de manejar.

3.4.3. La criptografía asimétrica es más eficiente en la protección de la confidencialidad de pequeñas cantidades de datos y su tamaño y velocidad permiten que sea más segura para tareas como el intercambio de claves electrónicas que es una pequeña cantidad de datos en lugar de cifrar grandes bloques de datos.