1. BIT

1.1. almacenamiento en la nube es como memoria eterna eres un aumento en la compartición y consumo de información de cualquier tipo

1.1.1. Ondrive

2. unidad mínima de información que puede tener un dispositivo digital o electrónico tiene un valor que puede ser uno o cero.

3. almacenamiento en la nube

3.1. Velocidad de Internet

3.1.1. La velocidad de carga

3.1.1.1. La velocidad de descarga

3.1.1.1.1. La latencia

3.2. Dirección IP

3.2.1. Conjunto de números que se utiliza para identificar y localizar de manera lógica el equipo de cómputo o dispositivo electrónico dentro de una red o Internet

3.3. BYTE

3.3.1. Se utiliza para medir la capacidad de almacenamiento de un denominado dispositivo o la cantidad de espacio disponible para almacenamiento

3.3.2. RAM

3.3.2.1. Esta memoria almacena datos y programas que el usuario esté utilizando en ese momento y se le conoce como memoria volátil, lo que significa que los datos no se guardan de manera permanente, por lo que al apagar el equipo, el contenido estaba almacenado se pierde

4. Seguridad en la red

4.1. La seguridad en la red es un tema relevante hoy en día, pues estamos cada día más conectados al mundo con dispositivos electrónicos, lo cual nos hace muy vulnerables a ataques de phishing hackers códigos maliciosos, entre otros

4.1.1. Peligros a los que estamos expuestos

4.1.1.1. robo de información

4.1.1.2. robo de identidad

4.1.1.3. pérdida de información

4.1.1.4. interrupción del servicio

4.2. Copias de seguridad

4.2.1. Se recomienda realizar copias de seguridad de la información ya sea de manera diario, semanal, mensual o como tú lo determines. Existen varios métodos para almacenar un respaldo de la información así como para optimizar el almacenamiento y protegerlo de eventos fuera de nuestro alcance

4.2.1.1. comprensión

4.2.1.1.1. Este método se utiliza para disminuir el peso de los archivos que se están resguardando, esta acción los comprime y permite un ahorro de espacio donde se almacenarán. Es un método seguro y eficiente

4.2.1.2. redundancia

4.2.1.2.1. Permite generar varias copias de seguridad y almacenarlas en diferentes lugares ya sea en la nube en un disco duro externo con diferentes dispositivos

4.2.1.3. reduplicación

4.2.1.3.1. Esta es una técnica especializada que permite la comprensión de datos y se utiliza específicamente para eliminar copias duplicadas de datos de manera que optimice el almacenamiento de la información en el dispositivo

4.2.1.4. cifrado

4.2.1.4.1. Este método se utiliza para proteger la información contra posibles vulnerabilidades de seguridad, puede presentar inconvenientes, ya que el proceso de cifrado consume su procesamiento de datos en el CPU

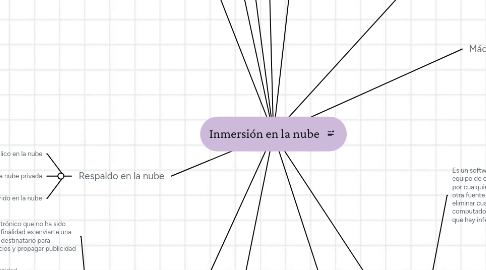

5. Respaldo en la nube

5.1. Almacenamiento público en la nube

5.2. Almacenamiento en la nube privada

5.3. Almacenamiento híbrido en la nube

6. Spam

6.1. Es un correo electrónico que no ha sido solicitado y cuya finalidad es enviarte una gran cantidad de destinatario para promover comercios y propagar publicidad

6.2. Phishing

6.2.1. Se refiere a la suplantación de identidad

6.2.2. Prevenir el Phishing

6.2.2.1. Pasa el apuntador del Mouse encima tiendas de

6.2.2.2. No abrir correos electrónicos de personas o compañías que no reconozcas

6.2.2.3. Evitar descargar e instalar programas que provengan de fuentes no oficiales que muestren en ventanas emergentes o que aparezcan en la publicidad

6.2.2.4. Piensa dos veces antes de Descargar archivos adjuntos de procedencia dudosa

6.2.2.5. No abrir correos electrónicos que detonen urgencia o faltas de ortografía

6.3. Firewall

6.3.1. Sirve como mecanismo de seguridad y como una red que monitorea el tráfico entrada y salida de información y restringe el acceso no autorizado de intrusos o ataque.

6.3.1.1. Funciones

6.3.1.1.1. Establecer una barrera que impida el acceso no autorizado al equipo o red

6.3.1.1.2. Bloquear aplicaciones que pueden generar un riesgo al equipo o red

6.3.1.1.3. Controlar la comunicación entre los equipos y otros equipo de cómputo en Internet

6.3.1.1.4. Permitir el tráfico de entrada y salida que existe entre las redes y equipos

6.3.1.1.5. Impedir que usuarios no autorizados accedan al equipo y redes que se conectan a Internet

7. Responsabilidad digital

7.1. Como ciudadanos tenemos la responsabilidad de cuidar la información que publicamos en cualquier sitio web o red social y de no dañar ni herir a terceros, asimismo, debemos estar conscientes de no hacer mal uso de la información que se publica en Internet y en las redes sociales, documentos y leer para mostrar respeto antes de dar opiniones

7.1.1. Grooming

7.1.1.1. Es el conjunto de acciones que realiza un adulto de forma deliberada para intentar en la medida de lo posible, conseguir el afecto y cariño de un menor de edad, de tal forma qué puede en cierto momento ejercer control y poder sobre él o ella con el objetivo de conseguir material gráfico que comprometa al menor. Dicho material en muchos casos se convierte en una forma de amenaza, chantajeo o abuso

7.1.2. Ciberbullying

7.1.2.1. Es un término que se utiliza para describir cuando un niño o adolescente es molestado, amenazado, acosado, humillado, avergonzado o abusado por otro niño o adolescente, a través de Internet

7.1.2.1.1. Acoso por mensajería instantánea ( WhatsApp Messenger, Faceboo, SMS)

7.1.2.1.2. Robo de contraseñas

7.1.2.1.3. Publicaciones ofensivas en blogs, foros, sitios web y redes sociales como Facebook, Twitter u otras

7.1.2.1.4. Encuestas de popularidad para humillar o amedrentar

7.1.3. Ciberadicción

7.1.3.1. Es el comportamiento que se caracteriza por la pérdida de control sobre el uso del internet. Esta conducta produce aislamiento social e impacta en los estudios, relación con amigos, familiares etcétera

7.1.3.1.1. Detectar la ciberadicción

8. Los datos personales son información relacionada con nuestra persona, que nos identifican, nos describen y precisan

8.1. Edad

8.2. Domicilio

8.3. Número telefónico

8.4. Correo electrónico personal

8.5. Trayectoria académica, laboral o profesional

8.6. Patrimonio

8.7. Número de seguridad social

8.8. CURP

9. Máquina virtuales

9.1. es un software capaz de cargar en su interior otro sistema operativo esto es Cómo crear una máquina que no es máquina y que el lugar de qué sea física Es virtual o emulada

9.1.1. aplicaciones para crear máquinas virtuales

9.1.1.1. virtual Box set

10. Antivirus

10.1. Es un software que ayuda a proteger a un equipo de cómputo de los virus que llegan por cualquier medio de almacenamiento o otra fuente y se utiliza para detectar y eliminar cualquier tipo de virus en la computadora y o dispositivo aún antes de que hay infectadas sistema

10.1.1. antivirus en el mercado

10.1.1.1. Kaspersky Internet Security

10.1.1.2. NortonLifelock Norton 360

10.1.1.3. Avast Premium Security

10.1.1.4. Avira Antivirus Pro

10.1.1.5. Trend Micro Internet Security

10.2. El antivirus protege contra gran variedad de malware

10.2.1. Virus

10.2.2. Gusanos informáticos

10.2.3. Troyanos

10.2.4. Spyware

10.2.5. Ransomware

10.3. Virus

10.3.1. Un virus es un programa malicioso creado por programadores para infectar un sistema tiene la finalidad de realizar acciones que pueden perjudicar o robar información hacer copias de esta y esparcirse a otros equipos de cómputo

11. Cuentas de acceso

11.1. Esta acción te permite tener más protección cuando algún intruso quiera acceder a tu equipo para robar información cómo archivos, datos de cuentas bancarias, nombres familiares, documentos privado, etcétera

12. Protección de datos

12.1. ¿Qué es la protección de datos?

12.1.1. Se refiere a las prácticas, salvaguardas y principios fundamentales puestos en ejercicio para proteger tu información personal y asegurar que tú mantengas su control