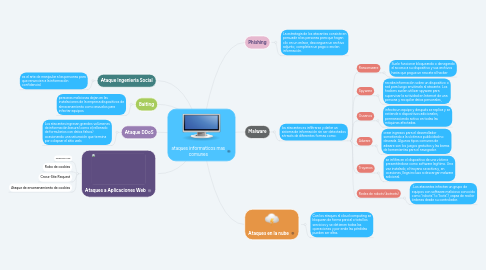

1. Ataque Ingenieria Social

1.1. es el arte de manipular a las personas para que renuncien a la información confidencial.

2. Baiting

2.1. personas maliciosas dejan en las instalaciones de la empresa dispositivos de almacenamiento como anzuelos para infectar equipos.

3. Ataque DDoS

3.1. Los atacantes ingresan grandes volúmenes de información basura (como el rellenado de formularios con datos falsos) ocasionando una saturación que termina por colapsar el sitio web.

4. Ataques a Aplicaciones Web

4.1. Inyección SQL

4.2. Robo de cookies

4.3. Cross-Site Request

4.4. Ataque de envenenamiento de cookies

5. Phishing

5.1. La estrategia de los atacantes consiste en persuadir a las personas para que hagan clic en un enlace, descarguen un archivo adjunto, completen un pago o envíen información.

6. Malware

6.1. los atacantes es infiltrarse y dañar un sistema de información sin ser detectados a través de diferentes formas como:

6.1.1. Ransomware

6.1.1.1. Suele funcionar bloqueando o denegando el acceso a su dispositivo y sus archivos hasta que pague un rescate al hacker

6.1.2. Spyware

6.1.2.1. recaba información sobre un dispositivo o red para luego enviársela al atacante. Los hackers suelen utilizar spyware para supervisar la actividad en Internet de una persona y recopilar datos personales,

6.1.3. Gusanos

6.1.3.1. infecta un equipo y después se replica y se extiende a dispositivos adicionales, permaneciendo activo en todas las máquinas afectadas.

6.1.4. Adware

6.1.4.1. crear ingresos para el desarrollador sometiendo a la víctima a publicidad no deseada. Algunos tipos comunes de adware son los juegos gratuitos y las barras de herramientas para el navegador.

6.1.5. Troyanos

6.1.5.1. se infiltra en el dispositivo de una víctima presentándose como software legítimo. Una vez instalado, el troyano se activa y, en ocasiones, llega incluso a descargar malware adicional.

6.1.6. Redes de robots (botnets)

6.1.6.1. . Los atacantes infectan un grupo de equipos con software malicioso conocido como “robots” (o “bots”), capaz de recibir órdenes desde su controlador.