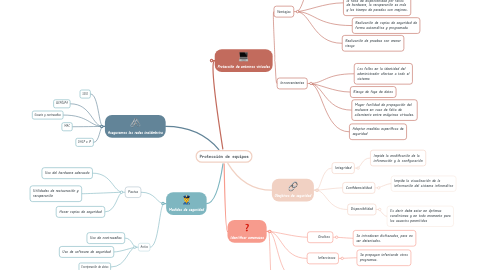

1. Aseguramos las redes inalámbrica

1.1. SSID

1.2. WEP/WPA

1.3. Usuario y contraseñas

1.4. MAC

1.5. DHCP e IP

2. Medidas de seguridad

2.1. Pasiva

2.1.1. Uso del hardware adecuado

2.1.2. Utilidades de restauración y recuperación

2.1.3. Hacer copias de seguridad

2.2. Activa

2.2.1. Uso de contraseñas

2.2.2. Uso de software de seguridad

2.2.3. Encriporación de datos

3. Protección de entornos virtuales

3.1. Ventajas

3.1.1. Un ataque de seguridad suele afectar a únicamente a la maquina virtual acabada

3.1.2. Al tener menos sistemas, se reduce la falta de disponibilidad por fallos de hardware, la recuperación es más y los tiempo de paradas son mejores.

3.1.3. Realización de copias de seguridad de forma automática y programada

3.1.4. Realización de pruebas con menor riesgo

3.2. Inconcenientes

3.2.1. Los fallos en la identidad del administrador afectan a todo el sistema

3.2.2. Riesgo de fuga de datos

3.2.3. Mayor facilidad de propagación del malware en caso de falta de ailamiento entre máquinas virtuales.

3.2.4. Adoptar medidas específicas de seguridad

4. Identificar amenazas

4.1. Ocultos

4.1.1. Se introducen disfrazados, para no ser detectados.

4.2. Infecciosos

4.2.1. Se propagan infectando otros programas.

4.3. Para obtención de beneficios

4.3.1. Se añade para obtener información con algún beneficio

4.4. Otros

4.4.1. Falso programa de segruidad

5. Obejtivos de seguridad

5.1. Integridad

5.1.1. Impide la modificación de la información y la configuración

5.2. Confidencialidad

5.2.1. Impide la visualización de la información del sistema informático

5.3. Disponibilidad

5.3.1. Es decir debe estar en óptimas condiciones y en todo momento para los usuarios permitidos