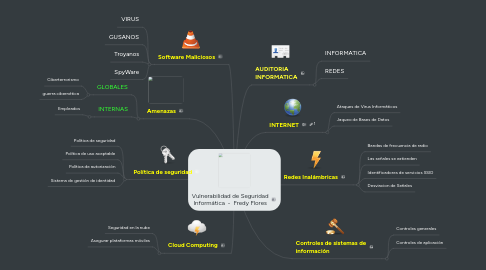

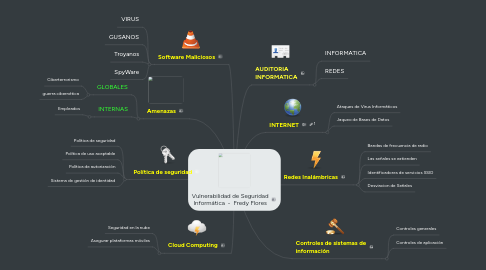

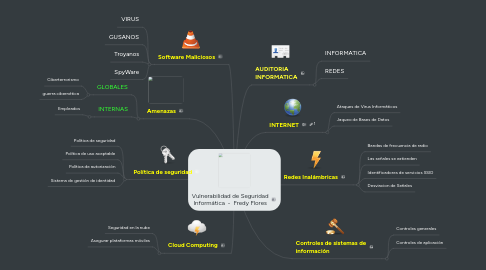

Vulnerabilidad de Seguridad Informática - Fredy Flores

por Fredy Flores - UTH Maestria

1. Software Maliciosos

1.1. VIRUS

1.2. GUSANOS

1.3. Troyanos

1.4. SpyWare

2. Amenazas

2.1. GLOBALES

2.1.1. Ciberterrorismo

2.1.2. guerra cibernética

2.2. INTERNAS

2.2.1. Empleados

3. Política de seguridad

3.1. Política de seguridad

3.2. Política de uso aceptable

3.3. Política de autorización

3.4. Sistema de gestión de identidad

4. Cloud Computing

4.1. Seguridad en la nube

4.2. Asegurar plataformas móviles

5. INTERNET

5.1. Ataques de Virus Informáticos

5.2. Jaqueo de Bases de Datos

6. Redes Inalámbricas

6.1. Bandas de frecuencia de radio

6.2. Las señales se extienden

6.3. Identificadores de servicios SSID

6.4. Desviacion de Señales

7. Controles de sistemas de información

7.1. Controles generales

7.2. Controles de aplicación

8. AUDITORIA INFORMATICA

8.1. INFORMATICA

8.2. REDES