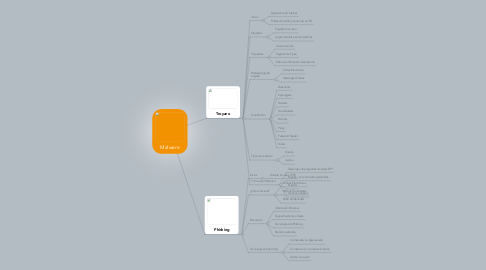

1. Phishing

1.1. Inicios

1.1.1. Durante los años 1990

1.2. ¿Cómo funciona?

1.2.1. Correos Electrónicos

1.2.2. Páginas Fraudulentas

1.2.3. Robo de Identidad

1.3. Prevención

1.3.1. Información Personal

1.3.2. Sospechar de los enlaces

1.3.3. Tecnología anti-Phishing

1.3.4. Revisión periódica

1.4. Tecnología anti-phsihing

1.4.1. Comprueba las páginas web

1.4.2. Comparan con una base de datos

1.4.3. Alertar al usuario

2. Troyano

2.1. Incios

2.1.1. Surgimiento de Internet

2.1.2. Finales de los 80, princios de los 90

2.2. Objetivos

2.2.1. Engañar al usuario

2.2.2. Lograr instalarse en los sistemas

2.3. Propósitos

2.3.1. Acceso remoto

2.3.2. Registro de Tipeo

2.3.3. Robo de información del sistema

2.4. Metodología de engaño

2.4.1. Correo Electrónico

2.4.2. Descargas Directas

2.5. Clasificación

2.5.1. Backdoors

2.5.2. Keyloggers

2.5.3. Bankers

2.5.4. Downloaders

2.5.5. Botnets

2.5.6. Proxy

2.5.7. Password Stealer

2.5.8. Dialer

2.6. Tipos de conexión

2.6.1. Directa

2.6.2. Inversa

2.7. Formas de Infectarse

2.7.1. Descargas de programas de redes P2P

2.7.2. Páginas con contenidos ejecutables

2.7.3. Exploits

2.7.4. Archivos adjuntos