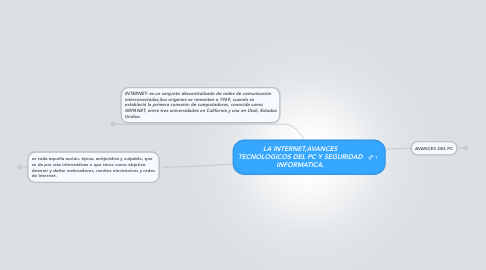

1. INTERNET: es un conjunto descentralizado de redes de comunicación interconectadas,Sus orígenes se remontan a 1969, cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres universidades en California y una en Utah, Estados Unidos.

1.1. Multimedia en internet

1.1.1. Este sumario es indicativo y puede estar sujeto a futuras modificaciones. Recuerda que si lo deseas, puedes proponer o realizar nuevas aportaciones.

1.1.1.1. El sonido en internet El vídeo en internet Cómo funciona una webcam Realidad virtual en internet Funcionamiento de java Funcionamiento de los CGI Fotografía digital Así funciona un escáner

1.2. Las herramientas de internet

1.2.1. Este sumario es indicativo y puede estar sujeto a futuras modificaciones. Recuerda que si lo deseas, puedes proponer o realizar nuevas aportaciones.

1.2.1.1. Funcionamiento del correo electrónico La transferencia de ficheros y FTP Los grupos de noticias UseNet Cómo funciona el IRC Las llamadas telefónicas en internet Las búsquedas en internet

1.3. La conexión

1.3.1. Este sumario es indicativo y puede estar sujeto a futuras modificaciones. Recuerda que si lo deseas, puedes proponer o realizar nuevas aportaciones.

1.3.1.1. Quién regula internet Cómo viaja la información en internet Funcionamiento del protocolo TCP/IP Las direcciones y los dominios Conexión de un ordenador a internet Funcionamiento de la RDSI Funcionamiento del ADSL

1.4. Seguridad en internet

1.4.1. Este sumario es indicativo y puede estar sujeto a futuras modificaciones. Recuerda que si lo deseas, puedes proponer o realizar nuevas aportaciones.

1.4.1.1. Cómo funciona un cortafuegos Virus en internet Criptografía Control del contenido en internet

1.5. como funciona

1.5.1. Conexión Herramientas Multimedia Seguridad

2. es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

2.1. Usuarios:

2.1.1. causa del mayor problema ligado a la seguridad de un sistema informático. En algunos casos sus acciones causan problemas de seguridad, si bien en la mayoría de los casos es porque tienen permisos sobre dimensionados, no se les han restringido acciones innecesarias, etc.

2.2. Programas maliciosos:

2.2.1. virus informático, un gusano informático, un troyano, una bomba lógica, un programa espía o spyware, en general conocidos como malware.

2.3. Errores de programación:

2.3.1. (crackers, defacers, hackers, script kiddie o script boy, viruxers, etc.).

2.4. Un siniestro (robo, incendio, inundación):

2.4.1. una mala manipulación o una mala intención derivan a la pérdida del material o de los archivos.

2.5. Personal técnico interno:

2.5.1. técnicos de sistemas, administradores de bases de datos, técnicos de desarrollo, etc. Los motivos que se encuentran entre los habituales son: disputas internas, problemas laborales, despidos, fines lucrativos, espionaje, etc.

2.6. Catástrofes naturales:

2.6.1. rayos, terremotos, inundaciones, rayos cósmicos, etc.

2.7. Amenazas por el origen

2.7.1. Amenazas internas: Si es por usuarios o personal técnico, conocen la red y saben cómo es su funcionamiento, ubicación de la información, datos de interés, etc. Además tienen algún nivel de acceso a la red por las mismas necesidades de su trabajo, lo que les permite unos mínimos de movimientos. Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no tener información certera de la red, un atacante tiene que realizar ciertos pasos para poder conocer qué es lo que hay en ella y buscar la manera de atacarla. La ventaja que se tiene en este caso es que el administrador de la red puede prevenir una buena parte de los ataques externos.

2.8. Amenazas por el efecto

2.8.1. El tipo de amenazas por el efecto que causan a quien recibe los ataques podría clasificarse en: Robo de información. Destrucción de información. Anulación del funcionamiento de los sistemas o efectos que tiendan a ello. Suplantación de la identidad, publicidad de datos personales o confidenciales, cambio de información, venta de datos personales, etc. Robo de dinero, estafas,...

2.9. Virus informático:

2.9.1. malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

2.10. Phishing.

2.11. Denegación de servicio.

2.12. Spoofing:

2.12.1. de DNS, de IP, de DHCP, etc.