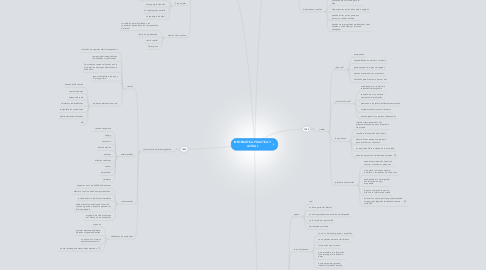

1. 1977

1.1. redes lan

1.1.1. ¿que son?

1.1.1.1. red de area local

1.1.1.2. dispositivos que pertenezcan a una oficina

1.1.1.3. acceso a Internet de una manera mas simple

1.1.1.4. abarca una zona geográfica por redes

1.1.2. para que sirven?

1.1.2.1. conectar varios dispositivos

1.1.2.2. tener acceso rapidamente

1.1.2.3. ayudar el trabajo de las empresas

1.1.2.4. favorecer la capacidad de almacenamiento

1.1.3. como funcionan

1.1.3.1. Su aplicación más extendida es la interconexión

1.1.3.2. esta permite compartir bases de datos

1.1.3.3. Permite realizar un proceso distribuido

1.1.4. 3 topologias

1.1.4.1. La topología de red define la estructura de una red

1.1.4.2. Una topología de bus circula

1.1.4.3. La topología de anillo

1.1.4.4. La topología en estrella

1.1.4.5. La topología de árbol

1.1.5. medios de coneccion

1.1.5.1. constituido por el cableado y los conectores que enlazan los componentes de la red

1.1.5.2. cable de par trenzado

1.1.5.3. cable coaxial

1.1.5.4. fibra optica

2. 1820

2.1. contaminación electromagnetica

2.1.1. causas

2.1.1.1. radiación de aparatos electro magneticos

2.1.1.2. campos electromagnéticos a intensidades muy elevadas

2.1.1.3. Se producen campos eléctricos por la acumulación de cargas eléctricas en la atmósfera

2.1.1.4. rayos ultravioletas, los rayos X y los gamma.

2.1.1.5. aparatos electronicos como

2.1.1.5.1. lineas de alta tencion

2.1.1.5.2. transformadores

2.1.1.5.3. antenas de radio

2.1.1.5.4. celulares y radiotelefonos

2.1.1.5.5. computadores y televisores

2.1.1.5.6. electrodomésticos diversos

2.1.1.5.7. wifi

2.1.2. enfermedades

2.1.2.1. tensión sanguínea

2.1.2.2. vértigo

2.1.2.3. cansancio

2.1.2.4. desorientación

2.1.2.5. náuseas

2.1.2.6. arritmias cardíacas

2.1.2.7. cáncer

2.1.2.8. esterilidad.

2.1.2.9. cataratas

2.1.3. consecuencias

2.1.3.1. aumentos en la probabilidad de cáncer

2.1.3.2. afectar a su salud o hábitos reproductivos.

2.1.3.3. puede inducir a cambios moleculares

2.1.3.4. actúa sobre las partículas de hierro de nuestro organismo que está presente en forma agregada.

2.1.3.5. promedio de vida disminuye en 10 años en los habitantes

2.1.4. alternativas de prevencion

2.1.4.1. orgonita

2.1.4.2. procurar mentenerse alejado de redes magneticas fuertes

2.1.4.3. no dormir con muchos aparatos electronicos

2.1.4.4. no usar prolongada mente estos aparatos

3. 1980

3.1. hacker

3.1.1. que son

3.1.1.1. Una persona

3.1.1.2. poseen un gran conocimiento avanzado

3.1.1.3. motivados por desafió

3.1.1.4. pueden pasar diferentes barreras informaticas

3.1.1.5. persona que puede trabajar con una empresa

3.1.2. como funciona

3.1.2.1. con un intelecto unico

3.1.2.2. para mejorar la seguridad de un equipo

3.1.2.3. un ayudante en oficinas o personal

3.1.2.4. con objetivo de beneficiar la informatica

3.1.2.5. puede funcionar como daño o apoyo

3.1.3. lo que hacen

3.1.3.1. daña la seguridad de un programa ya sea buena o mala

3.1.3.2. viola la seguridad de sitios web para revisarlos

3.1.3.3. pueden ayudar para direfentes aspectos

3.1.3.4. dañar un sitio web, para hacer sen pasar para arreglarlo y conseguir dinero

3.1.3.5. no pertenecen a empresas pero le hacen pruebas a un equipo

3.1.4. implicaciones sociales

3.1.4.1. pueden llegar a perjudiciar informacion personal

3.1.4.2. la informacion que tomen pueden utilizarla para mal como para el bien

3.1.4.3. dejan traumas en los sitios web o equipos

3.1.4.4. pueden invitar o mas personas para q se vuelvan hackers

3.1.4.5. pueden crear programas para hackear otras cuentas o sitios web por el mismo navegador

4. 1985

4.1. cracker

4.1.1. ¿que son?

4.1.1.1. una persona

4.1.1.2. especializadas en romper un sistema

4.1.1.3. personas que no logran ser legales

4.1.1.4. poseen un avanzado conocimiento

4.1.1.5. utilizados para bien como para el mal

4.1.2. ¿como funcionan?

4.1.2.1. accediendo a un codigo de seguridad del programa

4.1.2.2. calculando por un sistema operativo de localización

4.1.2.3. afectando a los jefes de diferentes empresas

4.1.2.4. implementando sus conocimientos

4.1.2.5. interrumpiendo los procesos adecuados

4.1.3. lo que hacen

4.1.3.1. impide el funcionamiento del programa cuando ya paso el periodo de prueba

4.1.3.2. localizan la instrucción del sistema

4.1.3.3. desarrollan un pequeño programa para localizar sus objetivos

4.1.3.4. se esconden de la sociedad en la oscuridad

4.1.3.5. pueden ingresar sin ser detectados jamas

4.1.4. implicaciones sociales

4.1.4.1. pueden ser detenidos y dados a conocer a las demas personas

4.1.4.2. si se dan a la luza pueden dar iniciativas a los jovenes de hoy en dia

4.1.4.3. pueden dañar o hacer perder una informacion muy importante

4.1.4.4. la gente nunca sabra que se hico con la informacion urtada

4.1.4.5. estos actos de romper la seguridad pueden ser pagados legalmente dañando nuestra sociedad

5. 1994

5.1. deep net

5.1.1. que es

5.1.1.1. red

5.1.1.2. no hace parte del internet

5.1.1.3. no esta registrado en monitores de busqueda

5.1.1.4. se le considera red invisible

5.1.1.5. herramienta profunda

5.1.2. como funcionana

5.1.2.1. como un buscador grande y especifico

5.1.2.2. no se pueden encontrar facilmente

5.1.2.3. funciona en tipo formato

5.1.2.4. para acceder a la informacion toca interrogar a la base de datos

5.1.2.5. buscadores incapaces de indexar la Internet Profunda

5.1.3. para que sirven

5.1.3.1. puede haber perdida de información y no se puede recuperar

5.1.3.2. para buscar diferente informacion

5.1.3.3. aprender a buscar especificamente un tema

5.1.3.4. lograr entender el internet invisible

5.1.3.5. obtener la habilidad de buscar un tema en especifico

5.1.4. tecnologias implementadas

5.1.4.1. storage

5.1.4.2. hard candy

5.1.4.3. onionChan

5.1.4.4. onionIB

5.1.4.5. Hidden wiki

5.1.5. como prevenirlo

5.1.5.1. debes camuflarlo porque el FBI y otros colporaciones investigativas lo tienen vigilado

5.1.5.2. si no lo camuflas el FBI te puede encontrar en el pais que estes con tu IP

5.1.5.3. no lo uses mucho como fuente de busqueda

5.1.5.4. evitalo porque allí pertenecen muchos enfermos mentales

5.1.5.5. puedes encontrarte con documentos sobre

5.1.5.5.1. Pornografia infantil:(ADVERTENCIA: Mucho cuidado donde clickean, todo aquel link que contenga: CP (Children Porn), Candy, Bear, Pedo y Chan, NO LO ABRAN, repito, NO LO ABRAN, si quieres mantener tu salud mental en buen estado, NO LO ABRAN