1. Sistemas corta fuegos a nivel de aplicacion

1.1. Se aplica al sistema que se quiere proteger esto se lleva de manera de prevencion

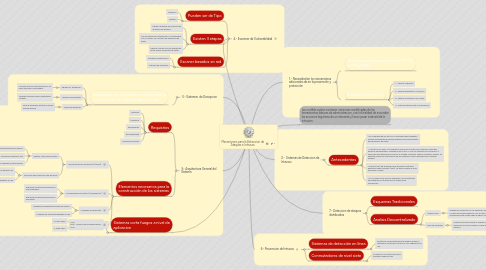

2. 3.- Arquitectura General del Sistema

2.1. Requisitos

2.1.1. Precision

2.1.2. Eficiencia

2.1.3. Rendimiento

2.1.4. Escalarabilidad

2.1.5. Tolerancia de Fallos

2.2. Elementos necesarios para la construcción de los sistemas

2.2.1. Recolectores de Informacion (Sensor)

2.2.1.1. Existen 3 tipos de sensores

2.2.1.1.1. 1.- Sensores basados en equipo

2.2.1.1.2. 2.- Sensores basados en red

2.2.1.1.3. 3.- Sensores basados en aplicaciones

2.2.1.2. Opciones para la eleccion de sensores

2.2.1.2.1. Sensores basados en equipo y en aplicacion.

2.2.1.2.2. Sensores basados en red

2.2.2. Procesadores de Eventos (Analizadores)

2.2.2.1. Esquema de detección basado en usos indebidos

2.2.2.2. Esquema de detección basado en anomalías

2.2.3. Unidades de Respuesta

2.2.3.1. Unidades de respuesta basadas en equipo.

2.2.3.2. Unidades de respuesta basadas en red

2.2.4. Eventos de Almacenamiento

2.2.4.1. A corto plazo

2.2.4.2. A largo plazo

3. 4.- Escanner de Vulnerabilidad

3.1. Pueden ser de Tipo

3.1.1. Dinamico

3.1.2. Estatico

3.2. Existen 3 etapas

3.2.1. Extraer muestras del conjunto de atributos del sistema

3.2.2. Los resultados son organizados y comparados con, al menos, un conjunto de referencia de datos

3.2.3. Genera informe con las diferencias entre ambos conjuntos de datos

3.3. Escaner basados en red

3.3.1. Pruebas de explotacion

3.3.2. Metodos de inferencia

4. 5.- Sistemas de Decepcion

4.1. Estrategias que se pueden emplear para la construccion de este tipo de sistemas.

4.1.1. Equipo de decepcion

4.1.1.1. Mas que todo es una prevención y se pone antes del corta fuegos

4.1.2. Celdas de aislamiento

4.1.2.1. Espejea servidores para mantenerlos aislados

4.1.3. Redes de decpcion

4.1.3.1. Pone el escenario de toda la red de manera aislada

5. 1.- Necesidad en los mecanismos adicionales de en la prevención y protección

5.1. Reconoce protocolos como el HTTPS, HTTP y DNS

5.2. Fases de la intruision

5.2.1. 1.- Fase de Vigilancia

5.2.2. 2.- Fase de Explotacion y Servicio

5.2.3. 3.- Fase de Ocultacion de Huellas

5.2.4. 4.- Fase de Extracion de la Informacion

6. Las rootkits suelen contener versiones modificadas de las herramientas básicas de administracion, con la finalidad de esconder las acciones ilegıtimas de un atacante y hacer pasar inadvertida la intrusion.

7. 2.- Sistemas de Deteccion de Intrusos

7.1. Antecedentes

7.1.1. * En la dedada de los años 50 la compañía bell telephone system implemento la primera auditoria en procesamiento de electrónico de datos

7.1.2. * A partir de los años 70 el gobierno americano invirtió para controlar las pautas, políticas de seguridad y finalizando en el año 77 con los sistemas de confianza y a finales de esa dedada se incluyo en el trusted computer system avaluation criteria un apartado sobre los mecanismos de las auditoriıas como requisito para cualquier sistema

7.1.3. * Entre el 84 y 86 se desarrolla el proyecto Instrusion detection expert system (IDES), de igual manera se creo discovery y midas

7.1.4. * En los años 90 se inicia la expansión de los sistemas para detectar la intrusión en los sistemas de información

8. 6.- Prevencion de Intrusos

8.1. Sistemas de detección en línea

8.1.1. Existencia de herramientas que pueden ayudar a detectar y encaminar el trafico a otro segmento de red

8.2. Conmutadores de nivel siete

8.2.1. Se basan en los protocolos para mantener segura la red

9. 7.- Deteccion de ataques distribuidos

9.1. Esquemas Tradicionales

9.2. Analisis Descentralizado

9.2.1. Codigo Movil

9.2.1.1. Trabajan en conjunto con los sensores, pero estos realizan su labor de manera dinámica y en el caso que se necesite de la presencia este código llega al lugar y neutraliza

9.2.2. Paso de Mensajes

9.2.2.1. Trabaja de manera similar al código movil la diferencia es que su trabajo lo lleva de manera estatica